linux限制用户登陆

- 行业动态

- 2023-12-21

- 3848

在Linux系统中,PAM(Pluggable Authentication Modules)是一种可插拔在Linux系统中,PAM(Pluggable Authentication Modules)是一种可插拔的身份验证模块,它提供了一种灵活的方式来管理用户的身份验证,通过PAM,我们可以实现对用户登录失败次数的限制,从而增强系统的安全性,本文将详细介绍如何实现Linux通过PAM限制用户登录失败次数。

1、PAM简介

PAM是一个框架,用于处理身份验证和授权请求,它允许管理员使用模块化的、可插拔的组件来构建自定义的身份验证策略,PAM支持多种认证方法,如密码、密钥、令牌等,PAM还提供了一种灵活的方式来限制用户的登录尝试次数,以防止暴力破解攻击。

2、安装pam_tally2模块

要实现Linux通过PAM限制用户登录失败次数,首先需要安装pam_tally2模块,pam_tally2模块是PAM的一个扩展模块,用于记录用户的登录尝试次数,在大多数Linux发行版中,pam_tally2模块已经预装,如果没有预装,可以通过以下命令进行安装:

对于基于Debian的系统(如Ubuntu):

sudo apt-get install libpam-tally2

对于基于RPM的系统(如CentOS、Fedora):

sudo yum install pam-tally2

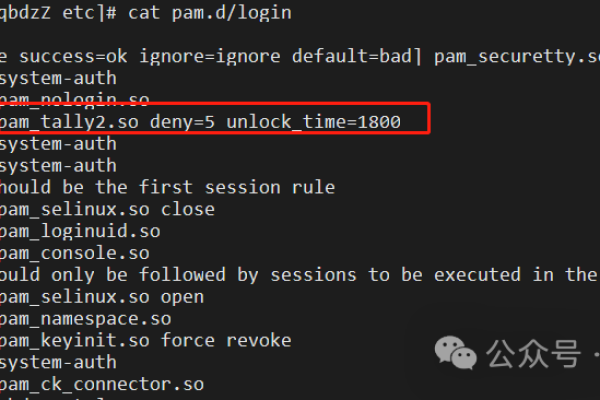

3、配置pam_tally2模块

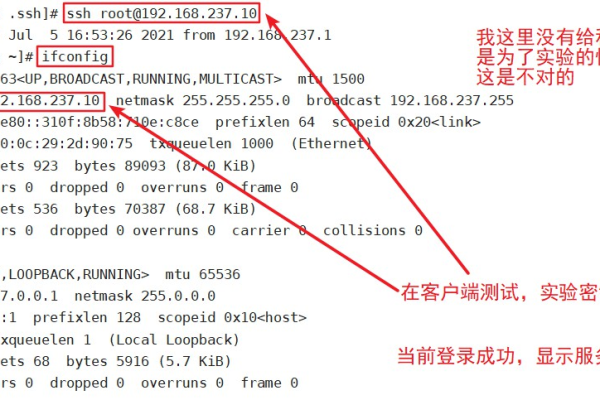

安装完pam_tally2模块后,需要对其进行配置,配置文件位于/etc/pam.d/目录下,通常以服务名命名,要限制ssh服务的登录失败次数,需要编辑/etc/pam.d/sshd文件,在文件末尾添加以下内容:

auth required pam_tally2.so deny=5 unlock_time=600 even_deny_root fail_interval=10

上述配置表示:当用户连续5次登录失败后,将被锁定600秒;即使root用户也受到此限制;每次登录失败之间的间隔至少为10秒,可以根据实际需求调整这些参数。

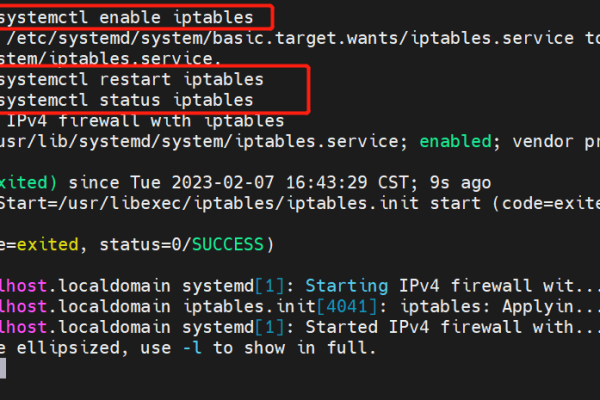

4、重启相关服务

配置完成后,需要重启相关服务以使更改生效,对于ssh服务,可以使用以下命令重启:

sudo service sshd restart

或者

sudo systemctl restart sshd

至此,Linux通过PAM限制用户登录失败次数的配置已经完成,当用户连续登录失败达到指定次数时,将被锁定一段时间,从而防止暴力破解攻击。

相关问题与解答:

1、Q: 为什么需要限制用户登录失败次数?

A: 限制用户登录失败次数可以防止暴力破解攻击,提高系统安全性,当用户连续登录失败达到一定次数时,可以暂时锁定该用户,使其无法继续尝试登录。

2、Q: pam_tally2模块支持哪些认证方法?

A: pam_tally2模块支持多种认证方法,如密码、密钥、令牌等,只需在相应的PAM配置文件中启用pam_tally2模块即可实现对不同认证方法的限制。

3、Q: 如果我想限制所有服务的登录失败次数,应该如何操作?

A: 可以在/etc/pam.d/common-auth文件中添加pam_tally2模块的配置,这样所有使用该配置文件的服务都将受到登录失败次数的限制,但请注意,这可能会导致一些服务无法正常启动或运行,建议针对具体服务进行配置。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/356139.html