服务器受攻击ddos常见情况

- 行业动态

- 2025-04-04

- 2

服务器受攻击DDoS常见情况

1、网络层面攻击

流量型攻击:攻击者利用大量计算资源,如僵尸网络中的众多被控制主机,向目标服务器发送海量数据包,使服务器网络带宽被耗尽,SYN Flood攻击,攻击者发送大量伪造的SYN连接请求,服务器响应这些请求并分配资源等待后续连接建立,但攻击者不完成连接,导致服务器资源被占用,无法处理正常请求。

连接型攻击:攻击者通过消耗服务器的连接资源来达到攻击目的,UDP Flood攻击,攻击者向目标服务器的随机端口发送大量UDP报文,导致服务器忙于处理这些无用的连接请求,无法为正常用户提供服务。

2、应用层面攻击

HTTP攻击:针对Web应用程序的攻击,攻击者利用大量的HTTP请求来消耗服务器资源,HTTP Flood攻击,攻击者向目标服务器发送大量看似正常的HTTP GET或POST请求,使服务器忙于处理这些请求,而无法响应正常用户的访问,还有慢速HTTP攻击,攻击者以极慢的速度发送HTTP请求,保持连接长时间不释放,占用服务器资源。

DNS攻击:攻击者通过向DNS服务器发送大量查询请求,使DNS服务器无法正常解析域名,从而导致依赖该DNS服务的网站和应用无法访问,攻击者可以利用大量肉鸡对目标DNS服务器进行查询攻击,使DNS服务器的缓存被填满,无法正常响应合法用户的查询请求。

3、系统资源消耗攻击

CPU攻击:攻击者通过发送大量需要服务器CPU处理的数据包或请求,使服务器CPU使用率迅速上升,导致服务器无法正常处理其他任务,一些复杂的计算任务请求、加密解密操作等,会大量占用服务器CPU资源。

内存攻击:攻击者通过发送特殊构造的数据包或请求,使服务器不断分配内存来处理这些请求,最终导致服务器内存耗尽,某些攻击会导致服务器出现内存泄漏问题,随着时间的推移,服务器内存逐渐被耗尽,无法正常运行。

相关问题与解答

1、如何判断服务器是否遭受DDoS攻击?

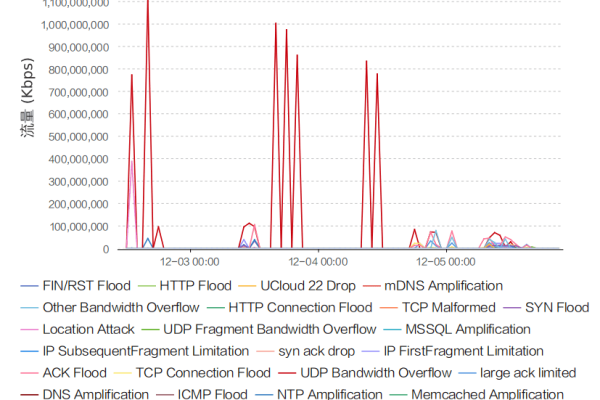

异常流量监测:关注服务器的网络流量是否突然异常增加,如果服务器接收到的流量远远超出正常范围,可能是遭受了DDoS攻击,可以使用流量监测工具来实时查看服务器的流量情况。

响应延迟检查:检查服务器的响应时间是否明显延迟,DDoS攻击会占用服务器的资源,导致正常的服务响应变慢或无法响应,可以通过ping命令、网站测速工具等方式来检测服务器的响应时间。

资源使用情况分析:查看服务器的CPU、内存、带宽等资源的使用情况,如果发现某项资源在短时间内被大量占用,且没有合理的业务原因,可能是遭受了DDoS攻击,可以使用系统自带的资源监控工具或第三方监控软件来查看服务器资源的使用情况。

2、遭受DDoS攻击后应该如何应对?

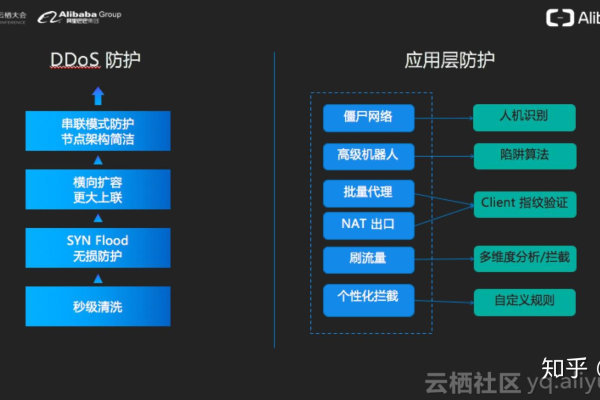

启用防护设备和服务:如果服务器上有安装防火墙、载入检测系统(IDS)、载入防御系统(IPS)等安全防护设备,应及时启用并配置相应的规则,对攻击流量进行过滤和拦截,如果没有这些设备,可以考虑使用云服务提供商提供的DDoS防护服务,如阿里云的DDoS高防IP、酷盾安全的大禹BGP高防等。

优化服务器配置:根据攻击的类型和特点,调整服务器的相关配置参数,以提高服务器的抗攻击能力,对于SYN Flood攻击,可以调整TCP连接的相关参数,如增大监听套接字的挂起连接队列长度、减小SYN-RCVD状态的超时时间等。

限制连接数和请求频率:在服务器上设置合理的连接数和请求频率限制,防止攻击者通过大量的并发连接或频繁请求来消耗服务器资源,可以通过修改服务器配置文件或使用应用程序防火墙来实现这一功能。

溯源与报警:尝试收集攻击相关的信息,如攻击源IP地址、攻击时间、攻击类型等,以便进行溯源和报警,可以与网络安全机构合作,共同打击DDoS攻击行为。