从安全属性对各种网络攻击

- 行业动态

- 2025-04-04

- 2

网络攻击常利用系统、软件破绽,如SQL注入、DDoS等。安全属性中保密性防信息泄露,完整性保数据准确,可用性护服务运行,需协同抵御攻击。

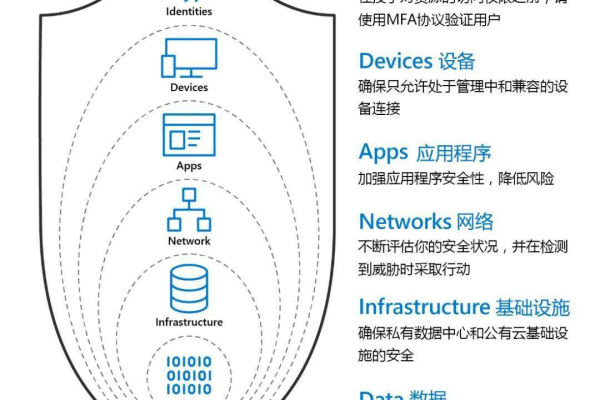

在网络安全领域,安全属性是评估和设计安全系统的关键要素,它们通常包括机密性(Confidentiality)、完整性(Integrity)、可用性(Availability)、可审计性(Accountability)、认证性(Authenticity)和不可否认性(Non-repudiation),这些属性帮助保护网络免受各种攻击,以下是一些常见的网络攻击类型以及它们如何威胁这些安全属性:

| 网络攻击类型 | 威胁的安全属性 | 描述 |

| 窃听攻击(Eavesdropping) | 机密性 | 攻击者截获网络通信数据,如电子邮件、即时消息等,以获取敏感信息。 |

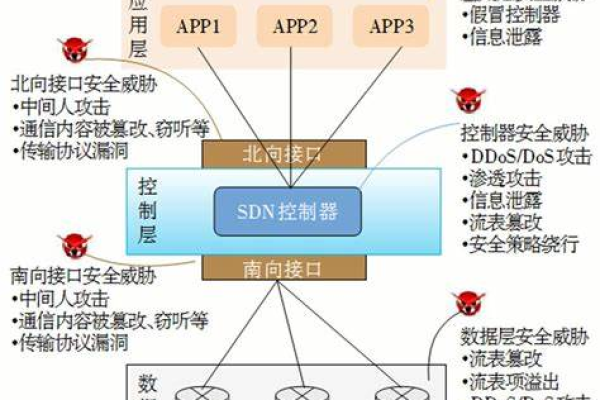

| 中间人攻击(Man-in-the-Middle, MitM) | 机密性、完整性 | 攻击者在通信双方之间截获并可能改动通信数据,使双方误以为他们在直接通信。 |

| 拒绝服务攻击(Denial of Service, DoS) | 可用性 | 通过大量请求或其他手段使网络服务不可用,影响合法用户的访问。 |

| 分布式拒绝服务攻击(Distributed Denial of Service, DDoS) | 可用性 | 利用多个受控的系统对目标发起大量请求,导致服务瘫痪。 |

| 密码攻击(Cryptographic Attacks) | 机密性、完整性 | 包括暴力破解、字典攻击等,旨在破解加密算法或密钥,获取明文或改动数据。 |

| SQL注入攻击(SQL Injection) | 完整性、机密性 | 攻击者通过插入反面SQL代码到输入字段,操纵数据库执行非规操作,可能导致数据泄露或损坏。 |

| 跨站脚本攻击(Cross-Site Scripting, XSS) | 完整性、机密性 | 攻击者在网页中注入反面脚本,当其他用户浏览该页面时,脚本会在用户浏览器上执行,可能导致信息泄露或会话劫持。 |

| 钓鱼攻击(Phishing) | 机密性、认证性 | 通过伪造信任网站的电子邮件或链接,诱导用户提供敏感信息,如用户名、密码等。 |

| 反面软件(Malware) | 机密性、完整性、可用性 | 包括干扰、蠕虫、特洛伊载入等,用于破坏系统、窃取数据或干扰正常操作。 |

| 内部威胁(Insider Threats) | 所有属性 | 来自组织内部的人员故意或无意地造成的安全风险,可能涉及数据泄露、系统破坏等。 |

| 零日攻击(Zero-Day Exploit) | 所有属性 | 利用软件中未知的破绽进行的攻击,由于破绽未公开,因此难以防范。 |

FAQs:

1、什么是DDoS攻击?

DDoS攻击是一种网络攻击,其中多个受控的系统(通常是被反面软件感染的计算机)同时向目标系统发送大量请求,目的是使目标系统过载,无法处理合法请求,从而导致服务不可用,这种攻击主要威胁的是网络服务的可用性。

2、如何防范SQL注入攻击?

防范SQL注入攻击的方法包括使用预编译语句和参数化查询,这可以确保用户输入的数据被视为数据而非可执行代码,对用户输入进行验证和过滤,限制数据库权限,及时更新和修补数据库软件也是重要的防护措施。