dedecms安全破绽

- 行业动态

- 2025-04-05

- 3

DedeCMS是一款广泛使用的开源内容管理系统(CMS),由于其流行性和开源性,它也成为了破解攻击的目标,以下是一些常见的DedeCMS安全破绽及其详细描述:

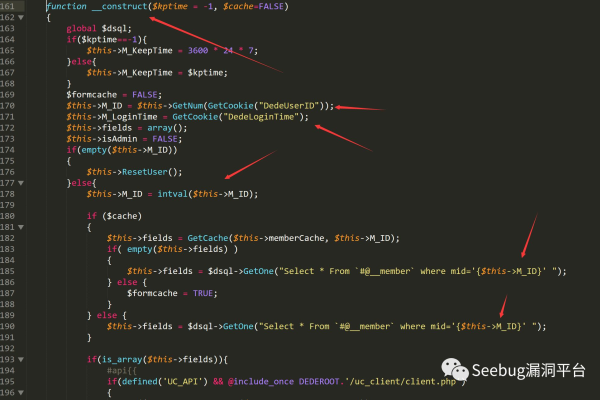

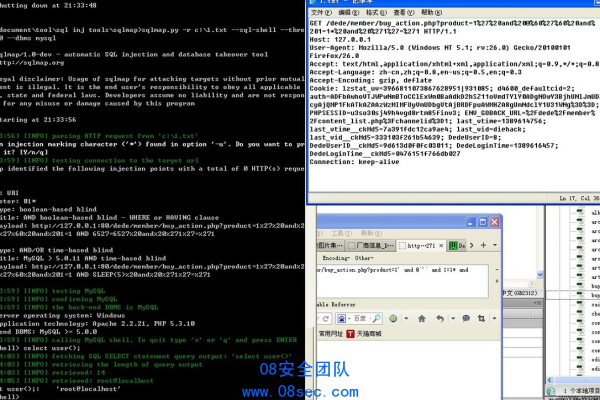

1、SQL注入破绽:这是DedeCMS中最常见的破绽之一,由于程序对用户输入数据的过滤不严格,攻击者可以通过构造反面的SQL语句来获取数据库中的敏感信息,甚至改动或删除数据,攻击者可以在登录页面的用户名或密码输入框中输入特定的SQL代码,尝试绕过身份验证机制。

2、文件上传破绽:DedeCMS的文件上传功能如果未进行严格的文件类型和大小检查,攻击者可能会上传反面脚本或后门程序到服务器上,这些反面文件一旦被执行,攻击者就可以获取服务器的控制权,进而窃取数据、安装反面软件或进行其他反面活动。

3、跨站脚本破绽(XSS):这种破绽允许攻击者在用户的浏览器上执行反面脚本,当用户访问包含反面脚本的页面时,这些脚本会在用户的浏览器上运行,可能导致用户信息泄露、会话劫持或其他安全问题。

4、代码执行破绽:某些版本的DedeCMS存在代码执行破绽,攻击者可以通过提交特定的请求或参数来触发这些破绽,从而在服务器上执行任意代码,这种破绽通常会导致服务器被完全控制,攻击者可以进行各种反面操作。

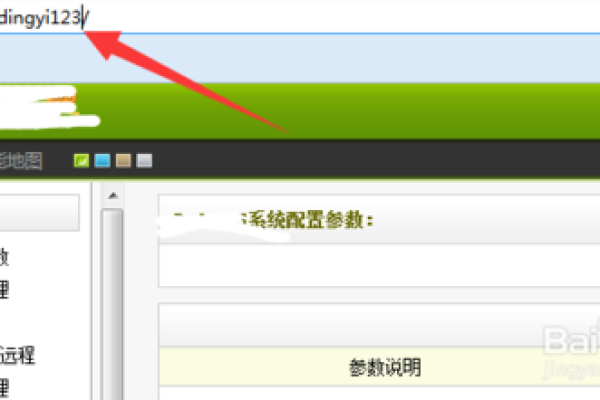

5、权限绕过破绽:在某些情况下,攻击者可能利用DedeCMS的权限管理破绽来绕过身份验证机制,以超级管理员的身份访问系统,这通常是由于程序在处理用户权限时存在逻辑错误或配置不当导致的。

6、信息泄露破绽:DedeCMS在处理错误或异常情况时,有时会泄露敏感信息,如数据库结构、服务器路径等,这些信息可能被攻击者用来进一步探测和攻击系统。

7、默认配置破绽:DedeCMS在安装后可能存在默认的用户名和密码,或者使用弱密码策略,如果管理员未及时更改这些默认设置,攻击者可能会轻易地猜解出密码并登录系统。

为了防范DedeCMS的安全破绽,网站管理员可以采取以下措施:

1、定期更新DedeCMS到最新版本,以修复已知的安全破绽。

2、使用强密码策略,并定期更改管理员密码。

3、限制文件上传的类型和大小,并对上传的文件进行严格的扫描和过滤。

4、对用户输入的数据进行严格的过滤和验证,防止SQL注入和其他类型的攻击。

5、启用防火墙和载入检测系统,监控网站的访问行为和流量模式。

6、定期备份网站数据,以便在发生安全事件时能够快速恢复数据。

FAQs

问:如何检测DedeCMS是否存在安全破绽?

答:可以使用专业的破绽扫描工具对DedeCMS进行检测,或者参考官方发布的安全公告和社区反馈来了解已知的安全破绽,还可以关注安全研究机构的报告和分析,以获取最新的安全威胁信息。

问:如果发现DedeCMS存在安全破绽,应该如何处理?

答:如果发现DedeCMS存在安全破绽,应立即采取措施进行修复,根据破绽的类型和严重程度,选择相应的解决方案进行修复,加强系统的安全防护措施,如更改密码、限制访问权限等,持续关注官方发布的安全公告和社区反馈,以确保系统的安全性和稳定性。