如何在UTM上安装Linux操作系统?

- 行业动态

- 2024-09-08

- 12

在UTM中安装Linux操作系统涉及到多个步骤,这篇文章将详尽介绍从准备工作到完成安装的整个过程,UTM是基于QEMU的虚拟机应用,支持在iOS11+或macOS11+上模拟运行包括Linux在内的多种操作系统,通过使用JIT加速和准虚拟化技术,UTM能提供快速且高效的模拟体验,具体如下:

1、准备工作

检查设备兼容性:确保你的iOS设备版本为11.0或更高,并满足特定的硬件要求,对于未越狱的设备,你可以通过开发者签名的方式安装UTM,如果设备版本在14.2到14.3之间,且搭载A12芯片或以上,则可以直接安装。

下载必要的工具:对于一些用户来说,可能需要使用第三方工具如牛蛙助手来简化安装过程,这需要将iPad连接到电脑,并通过特定的软件操作进行。

2、安装UTM

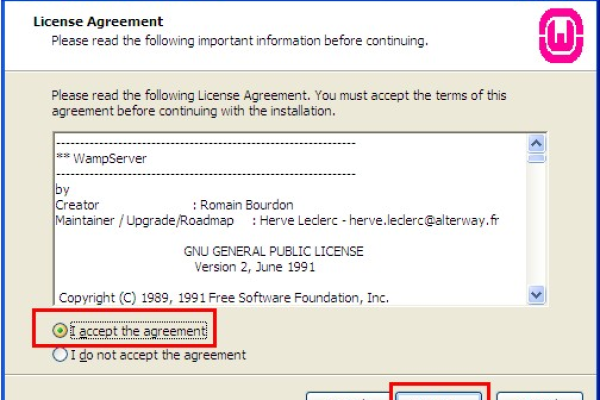

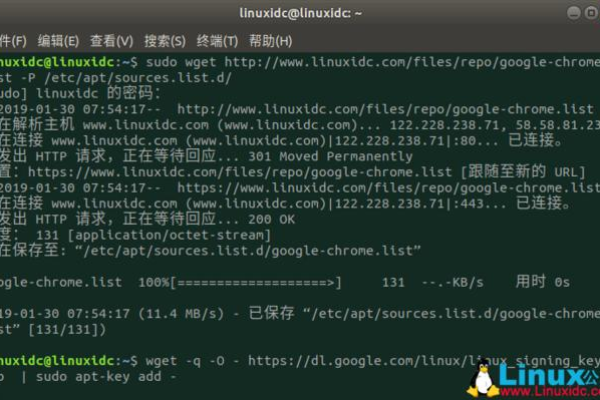

通过网站安装:对于已越狱的设备或是得到开发者签名的情况,可以通过访问特定网站下载安装文件,可以使用iSign网站获取UTM的开发者签名版本,如果设备未越狱,也可以通过Jitterbug启动UTM。

使用牛蛙助手安装:对于那些不熟悉开发者签名或越狱操作的用户,牛蛙助手提供了一个较为方便的安装途径,只需在电脑上下载并安装牛蛙助手,然后通过USB连接iPad至电脑,根据提示进行操作即可。

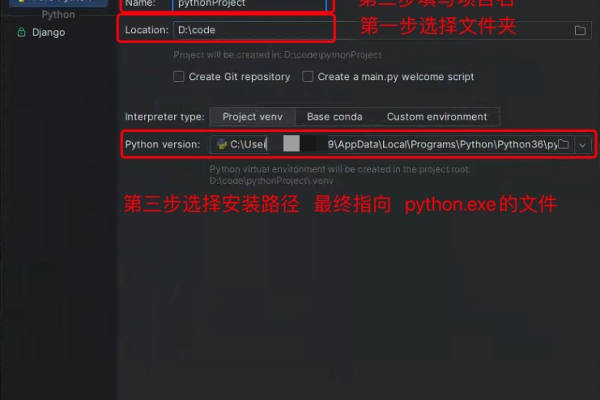

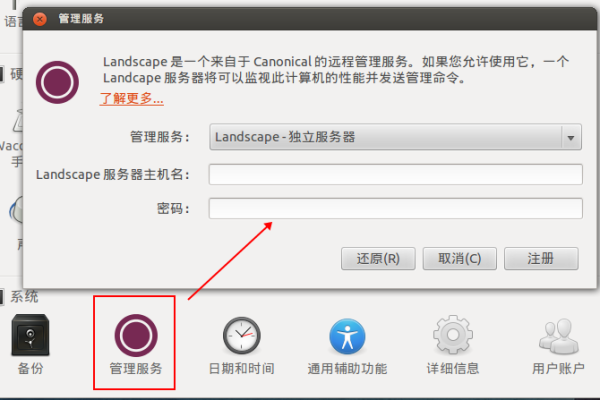

3、配置虚拟机

创建新的虚拟机:在UTM中新建一个虚拟机,并根据需求配置CPU、内存等参数,这一步骤中生成的“.utm”文件实际上是一个包含虚拟机配置信息的文件夹。

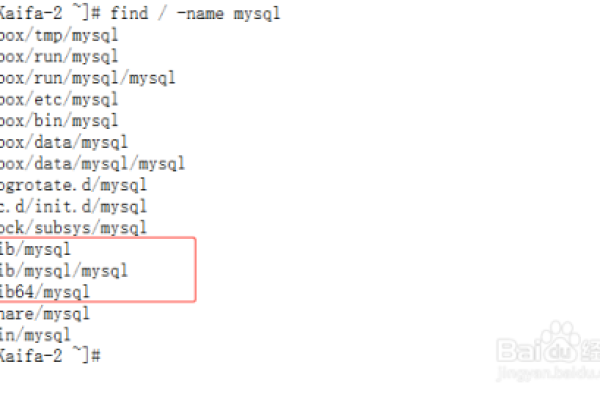

选择操作系统镜像:UTM支持包括x86、ARM、PPC等多种架构的操作系统,用户需要根据自己的需求选择合适的Linux发行版和架构。

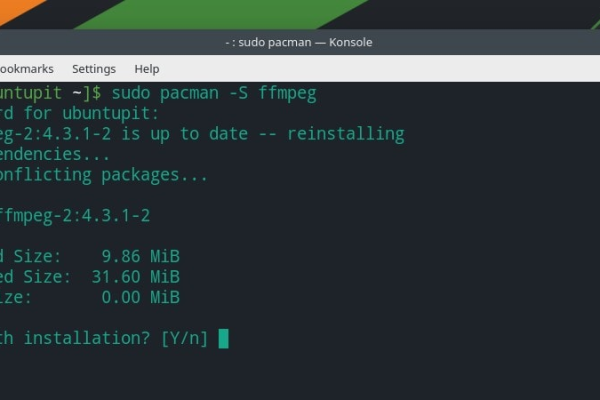

4、安装Linux操作系统

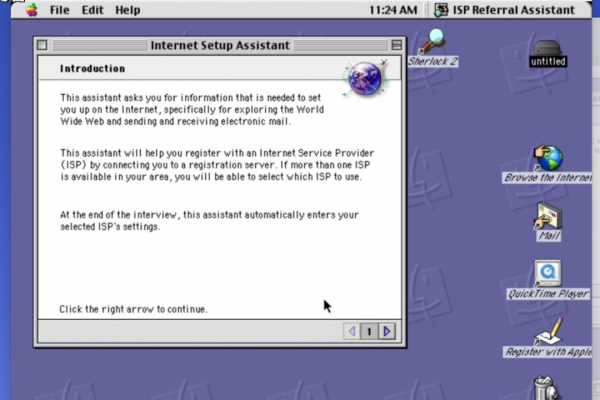

进行系统安装:在UTM中载入下载好的Linux操作系统镜像文件,并按照标准流程进行操作系统的安装,这一过程中可能需要设置系统语言、用户账号等信息。

优化系统设置:安装完成后,建议根据虚拟机的性能和设备特性对Linux系统进行优化设置,以确保最佳的运行效果和用户体验。

5、测试与调整

测试系统功能:安装完成后,进行全面的系统功能测试,包括网络连接、音视频播放等,确保所有功能正常工作。

调整虚拟机设置:根据测试结果和实际使用情况,进一步调整虚拟机的配置,如内存大小、CPU核心数等,以提升性能。

在了解以上内容后,以下还有一些其他注意事项:

保证设备满足最低系统要求,以确保虚拟机能够正常运行。

根据实际情况合理分配资源,以避免过载造成的性能问题。

定期备份虚拟机文件,防止数据丢失。

关注UTM及Linux操作系统的更新,以获得更好的支持和安全性。

考虑使用外部键盘和鼠标来提升操作效率和体验。

注意虚拟机的安全设置,避免潜在的安全风险。

虽然在UTM上安装Linux操作系统需要一定的技术知识和准备工作,但遵循上述详细步骤,大多数用户应能顺利完成安装并体验到在移动设备上运行桌面操作系统的便利,保持对UTM项目的关注,及时更新和调整配置,可以进一步提升使用体验。