独立服务器IP地址的作用是什么?

- 行业动态

- 2024-08-03

- 3

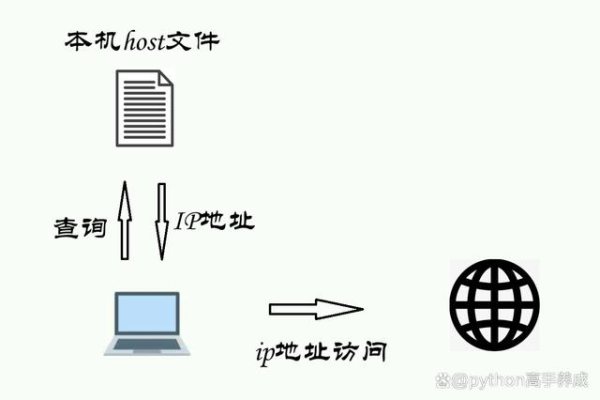

独立服务器IP指一个服务器仅分配给一个网站使用,拥有唯一的IP地址,不与其他网站共享,独立服务器IP在网络世界中起到了极为关键的作用,不仅是因为其独特的存在形式,更因为它给用户带来的多方面优势,以下探讨独立服务器IP的特点:

1、独立IP与共享IP的区别

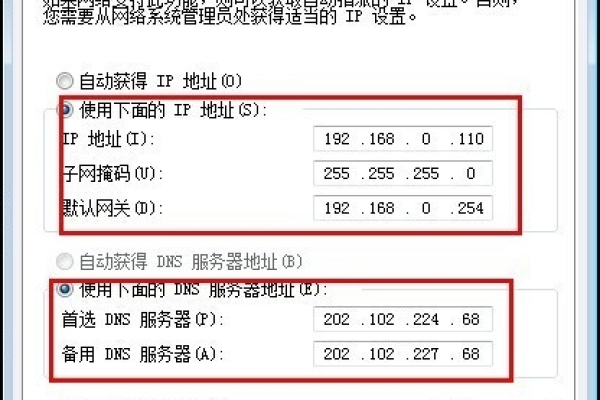

定义差异:独立IP指一个服务器拥有自己独立的IP地址,而共享IP则是多个服务器共用一个公网IP地址。

价格差异:通常情况下,由于资源独占,独立IP的服务费用较共享IP要高。

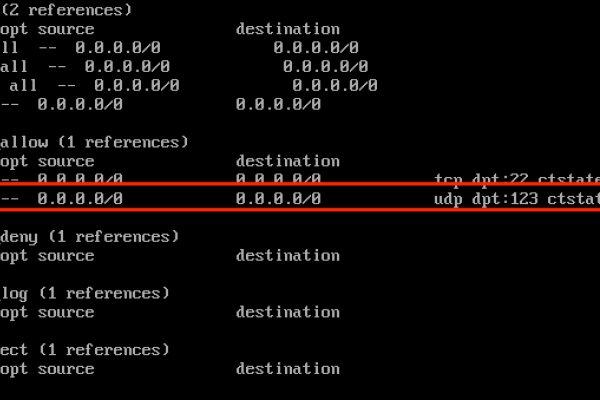

安全差异:独立IP由于不与其他用户共享,可以有效避免被黑名单网站牵连的风险,同时更容易进行个性化配置和安全管理。

性能差异:独立IP服务器通常能够提供更稳定的服务,因为用户不必与其他网站竞争服务器资源。

2、独立IP的优势所在

提升安全性:独立IP用户可以享受更高级别的安全性,因为没有和其他网站共享IP,即使其他网站遭到攻击或被列入黑名单,也不会影响到拥有独立IP的网站。

增强网站形象:拥有独立IP地址的网站,通常会给访问者和搜索引擎带来更好的专业形象,可能对搜索引擎优化(SEO)产生积极影响。

提高稳定性能:使用独立IP的服务器通常能提供更稳定和可靠的服务,减少了因其他网站流量波动而可能引起的性能问题。

方便管理维护:具有独立IP地址的服务器,使得网站管理和运维工作更加简单和直接,特别是在需要对网站进行个性化配置时显得尤为重要。

3、独立IP的应用范围

企业应用:对于企业而言,独立IP可以作为企业对外服务的一个重要组成部分,确保企业网站的稳定运行和数据安全。

电子商务平台:对于电商平台来说,独立IP不仅能够提供必要的安全保障,还能增强消费者的信任感,促进交易的完成。

大型网站:对于流量较大的网站,使用独立IP能有效分散流量压力,保证网站的高速访问和用户体验。

独立服务器IP以其独特的非共享特性,为用户带来了诸多优势,包括但不限于安全性、稳定性、专业性等方面的提升,对于追求高性能和高安全性要求的网站或服务来说,采用独立IP服务器是一个值得考虑的选择。