如何有效解决不同域单点登录问题?

- 行业动态

- 2024-11-25

- 2029

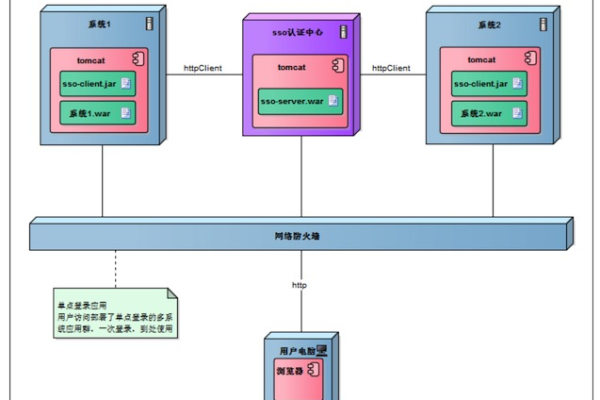

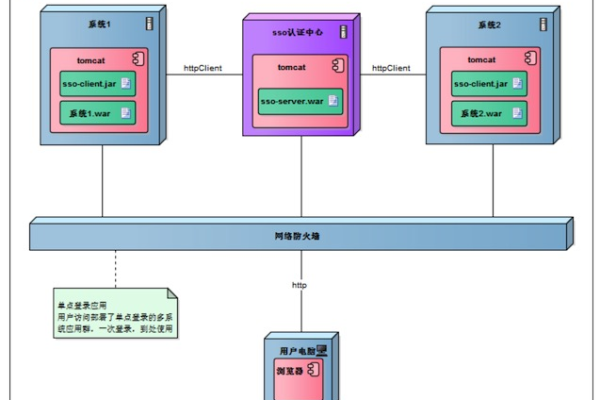

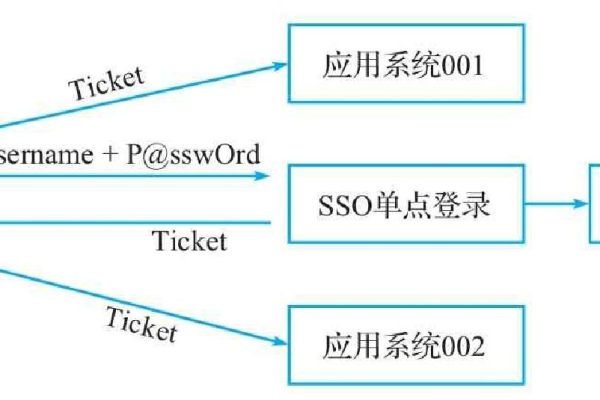

不同域单点登录问题的解决方案包括:同域下的SSO通过设置Cookie域为顶域和共享Session实现;不同域则采用CAS协议,通过ST(Service Ticket)验证用户身份,确保跨域登录的安全性。

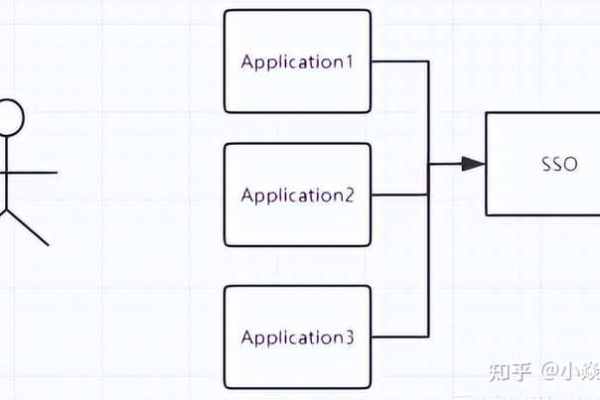

在当今数字化时代,企业通常需要管理多个应用系统,而这些系统往往分布在不同的域中,为了提升用户体验和安全性,实现不同域之间的单点登录(Single Sign-On, SSO)成为了一个重要的需求,本文将探讨不同域单点登录问题及其解决方案。

一、什么是单点登录?

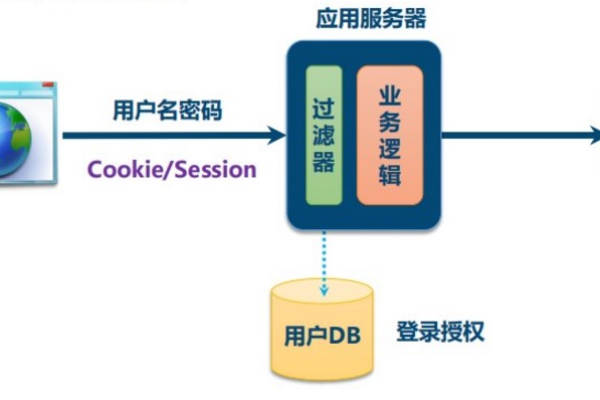

单点登录是一种身份验证机制,允许用户通过一次登录就能访问多个独立的软件系统,这种机制不仅提高了用户体验,还增强了安全性,因为用户只需记住一组凭据,减少了密码泄漏的风险。

二、不同域单点登录的挑战

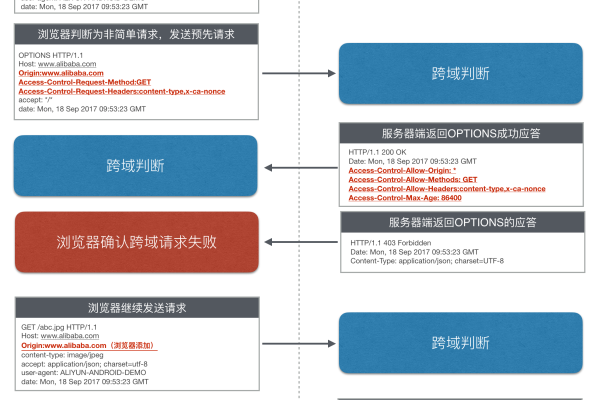

1、跨域信任问题:

不同域之间缺乏信任关系,使得SSO难以实现,浏览器的同源策略限制了跨域请求,导致无法直接共享认证信息。

2、安全性问题:

跨域传输认证信息增加了数据泄露的风险,如何确保认证信息在传输过程中不被窃取或改动是一大挑战。

3、用户体验问题:

跨域登录可能导致用户需要多次输入凭据,影响用户体验,如何实现无缝的跨域登录是关键。

4、技术实现复杂性:

不同域的系统可能采用不同的技术栈和认证机制,增加了集成的难度。

三、解决方案

1、使用OAuth 2.0和OpenID Connect:

OAuth 2.0是一个开放标准,用于授权,OpenID Connect是基于OAuth 2.0的身份验证协议,它们提供了一种标准化的方法来实现跨域SSO。

| 技术 | 描述 | |

| OAuth 2.0 | 用于授权,允许第三方应用访问用户资源 | |

| OpenID Connect | 基于OAuth 2.0的身份验证协议,用于用户认证 |

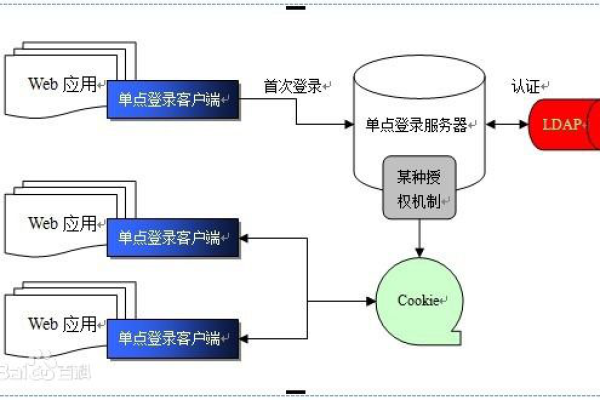

2、反向代理和网关:

通过设置一个反向代理服务器或网关,可以将不同域的请求转发到一个统一的认证服务,这种方式可以隐藏后端服务的复杂性,提供统一的登录入口。

3、JSON Web Tokens (JWT):

JWT是一种紧凑的、URL安全的令牌,可以在各方之间安全地传输信息,通过使用JWT,可以实现无状态的认证机制,简化跨域SSO的实现。

4、SAML (Security Assertion Markup Language):

SAML是一种基于XML的标准,用于交换认证和授权数据,它广泛应用于企业级SSO解决方案中。

5、Kerberos:

Kerberos是一种网络身份验证协议,使用对称密钥加密来提供强大的安全性,它在Windows域和其他企业环境中广泛应用。

四、实施步骤

1、需求分析:

确定需要实现SSO的系统和域,明确各系统的安全要求和技术栈。

2、选择技术方案:

根据需求选择合适的SSO技术和协议,如OAuth 2.0、OpenID Connect、SAML等。

3、架构设计:

设计系统架构,包括认证服务器、资源服务器和客户端的交互方式,考虑是否需要引入反向代理或网关。

4、开发与集成:

开发认证服务器和客户端的接口,实现认证流程,集成现有的用户数据库和身份管理系统。

5、测试与部署:

进行全面的功能测试和安全测试,确保系统的稳定性和安全性,部署到生产环境并监控运行状况。

6、维护与优化:

定期检查系统日志,监控系统性能,根据用户反馈进行优化和功能升级。

五、相关问答FAQs

Q1: 什么是OAuth 2.0和OpenID Connect的区别?

A1: OAuth 2.0是一种授权框架,允许第三方应用访问用户资源,而不需要暴露用户的凭据,OpenID Connect是基于OAuth 2.0的扩展,用于身份验证,提供了一种标准化的方法来验证用户身份,OAuth 2.0关注于授权,而OpenID Connect关注于身份验证。

Q2: 如何确保跨域传输认证信息的安全性?

A2: 确保跨域传输认证信息的安全性可以通过以下几种方法:

使用HTTPS:确保所有通信都通过SSL/TLS加密。

JWT签名和加密:使用JWT时,确保令牌被正确签名和加密,以防止改动和窃取。

SAML断言:使用SAML时,确保断言被正确签名和加密。

反向代理:通过反向代理服务器转发请求,隐藏后端服务的详细信息,增加一层安全保障。

通过以上措施,可以有效提升跨域SSO的安全性,保护用户的认证信息不被泄露或改动。

到此,以上就是小编对于“不同域单点登录问题”的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位朋友在评论区讨论,给我留言。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/348086.html