如何实现不同域下的单点登录?探索三种主要方式

- 行业动态

- 2024-11-25

- 1

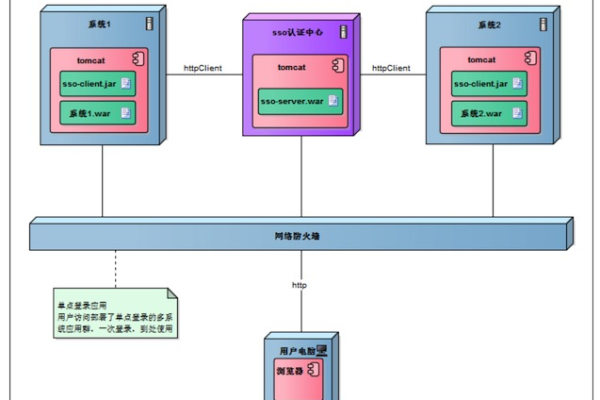

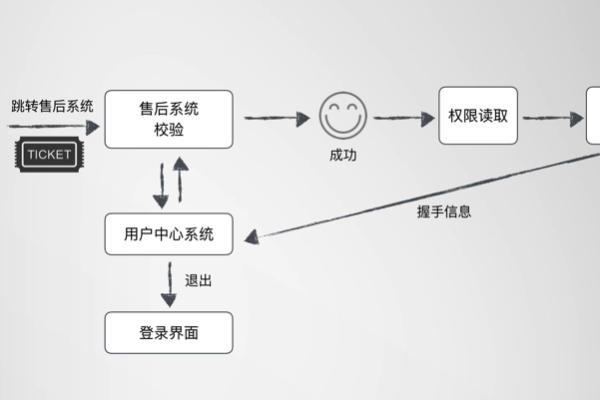

单点登录的三种实现方式是:基于代理的ssso、基于网关的ssso和基于经纪人的ssso。

在现代企业环境中,用户通常需要访问多个应用程序和服务,为了简化登录过程并提高安全性,不同域单点登录(SSO)技术应运而生,本文将介绍三种常见的不同域单点登录实现方式:基于SAML的SSO、基于OAuth的SSO和基于Kerberos的SSO。

基于SAML的SSO

定义与工作原理

安全断言标记语言(Security Assertion Markup Language, SAML)是一种开放标准,用于在不同安全域之间交换认证和授权数据,SAML SSO通过身份提供者(IdP)和服务提供商(SP)之间的协作来实现。

| 组件 | 功能描述 |

| IdP | 负责用户认证并生成SAML断言 |

| SP | 接收并验证SAML断言,允许用户访问资源 |

| SAML断言 | 包含用户的认证信息,由IdP生成并传递给SP |

优点

支持跨域的身份验证和授权

标准化协议,兼容性强

可扩展性高,适用于复杂的企业环境

缺点

配置复杂,需要对SAML协议有深入了解

依赖网络架构,可能需要额外的硬件或软件支持

基于OAuth的SSO

定义与工作原理

开放授权(OAuth)是一个开放标准,允许第三方应用在不暴露用户密码的情况下访问用户资源,OAuth 2.0是该协议的最新版本,广泛应用于各种单点登录场景中。

| 组件 | 功能描述 |

| Authorization Server | 负责处理认证请求并发放访问令牌 |

| Resource Server | 使用访问令牌来验证和提供对受保护资源的访问 |

| Access Token | 由Authorization Server生成,用于访问资源服务器上的资源 |

优点

简单易用,适合现代Web和移动应用

支持多种授权模式(如授权码、客户端凭证等)

安全性高,通过短生命周期的访问令牌减少风险

缺点

需要维护访问令牌的有效性和刷新机制

对于某些复杂的企业应用场景可能不够灵活

基于Kerberos的SSO

定义与工作原理

Kerberos是一种网络认证协议,使用对称密钥加密技术进行身份验证,它通过一个可信的第三方——密钥分发中心(KDC)来管理和分发密钥。

| 组件 | 功能描述 |

| KDC | 包括认证服务器(AS)和票据授予服务器(TGS),负责密钥管理 |

| Ticket | 由KDC发放给用户,用于证明其身份 |

| Service Ticket | 用于访问特定服务的票据 |

优点

强大的安全性,适用于高度敏感的环境

单点登录体验良好,无需多次输入凭证

支持互操作性,可以与其他Kerberos兼容系统无缝集成

缺点

部署和维护成本较高

需要专门的网络架构支持

对于非Windows环境的支持有限

相关问答FAQs

Q1: 如何选择适合自己企业的SSO解决方案?

A1: 选择SSO解决方案时需要考虑多个因素,包括企业的规模、现有的IT基础设施、安全性需求以及预算等,如果企业已经使用了特定的平台或服务,可能会倾向于选择与之兼容的解决方案,如果企业主要使用Microsoft产品,那么基于Kerberos的SSO可能是一个好选择;而对于使用多种不同平台的企业,基于SAML或OAuth的SSO可能更为合适。

Q2: SSO实施过程中需要注意哪些安全问题?

A2: 在实施SSO时,需要特别注意以下几点安全事项:确保所有通信都是加密的,以防止中间人攻击;定期更新和维护系统,包括及时打补丁和更新软件版本;限制访问控制,确保只有授权的用户才能访问敏感数据;监控和审计日志,以便及时发现异常活动;教育用户关于安全最佳实践的重要性,比如不要共享登录凭证等。

以上内容就是解答有关“不同域单点登录的三种实现方式”的详细内容了,我相信这篇文章可以为您解决一些疑惑,有任何问题欢迎留言反馈,谢谢阅读。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/348048.html