HP服务器代表什么概念?

- 行业动态

- 2024-08-14

- 6

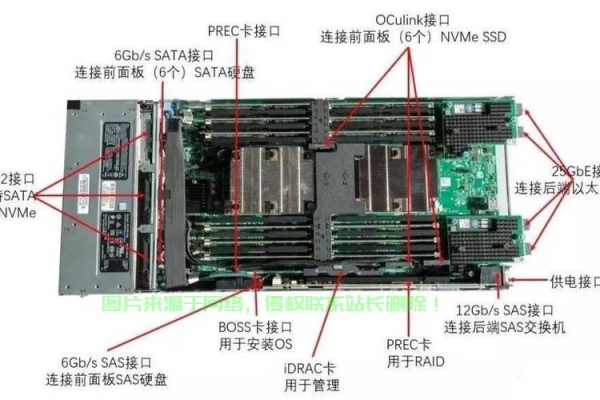

hp服务器是指由惠普公司(HewlettPackard,简称HP)生产的一系列服务器产品。这些服务器通常用于企业级和数据中心的计算需求,提供强大的处理能力、存储容量和网络连接功能,以满足不同规模和需求的业务场景。

HP服务器是惠普公司生产的高性能计算设备,专门用于提供网络服务,能够存储、处理及传输数据。

HP服务器采用的尖端硬件技术包括最新的处理器、内存和存储解决方案,保证了服务器能够高效地处理大量数据和请求,HP服务器通常配备先进的管理软件,如HP iLO(Integrated LightsOut),该软件使管理员能够远程管理和监控服务器,即使服务器的操作系统未运行或不可用,这些管理功能提高了服务器的运营效率和灵活性,同时也简化了维护和升级过程。

HP服务器的市场表现也反映了其产品的竞争力,HP服务器的市场占有率近年来有所提高,这背后的原因很多,更新换代的策略确保了在相同档次的型号中,HP服务器的配置和性能得到提升,同时价格保持竞争力,甚至比以前更低廉,这种策略不仅增强了HP服务器的市场吸引力,也符合了成本敏感型客户的需求。

HP服务器的应用场景十分广泛,包括但不限于数据分析、云计算服务、虚拟化技术、企业资源规划(ERP)、客户关系管理(CRM)以及数据中心的建设和运营,银行、保险公司及其他金融服务机构就广泛采用HP服务器来处理事务和分析数据,它们还经常被用于支持科研计算、学术资源库和在线教育平台,以及电子商务网站和社交媒体平台等高流量应用。

HP服务器是一种专为满足各种规模企业和组织而设计的高性能计算设备,凭借其高可靠性、高性能和高可扩展性,在市场上赢得了广泛的认可和应用。