如何有效修复DedeCMS投票模块的SQL注入破绽?

- 行业动态

- 2024-10-16

- 3637

升级DedeCMS到最新版本,使用参数化查询或预编译语句来防止SQL注入。

DedeCMS(织梦内容管理系统)是一款广泛使用的开源PHP建站系统,因其功能强大、使用方便而受到众多站长的青睐,随着使用范围的扩大,DedeCMS的一些安全破绽也逐渐暴露出来,其中SQL注入破绽尤为严重,本文将详细介绍DedeCMS投票模块插件SQL注入破绽的解决方法,并提供相关FAQs以供参考。

问题背景

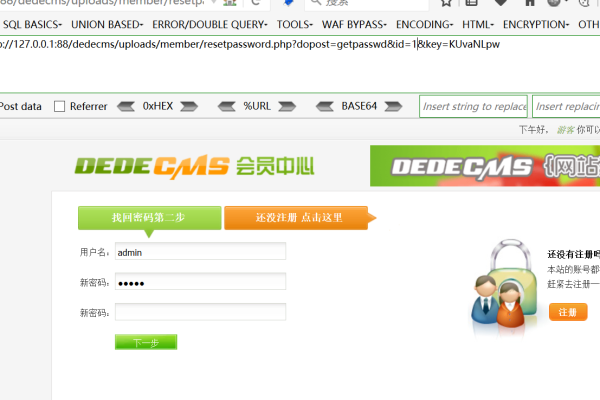

DedeCMS投票模块是一个常用的功能插件,允许用户在网站上创建和管理投票,有用户反映该模块存在SQL注入破绽,导致投票主题的选项经常被反面删除,经过分析,发现这一问题的根源在于投票模块代码没有对SQL参数进行正确的转换和过滤。

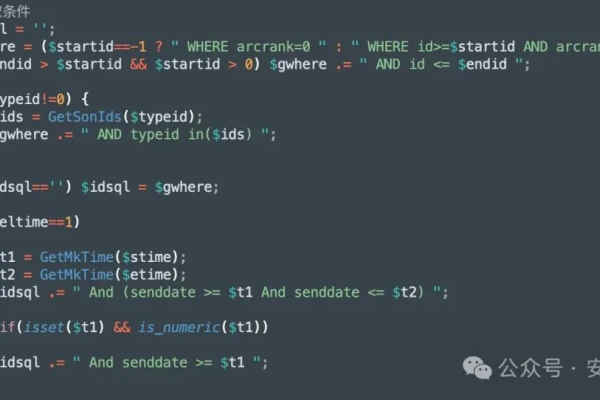

破绽原因

1、addslashes()函数的局限性:在DedeCMS投票模块中,原本使用了addslashes()函数来处理SQL参数,addslashes()函数的作用是在字符串中的单引号、双引号和反斜杠前添加反斜杠,以防止这些字符在SQL查询中被误解释,这种简单的转义方式并不能有效防止SQL注入攻击,因为它无法判断字符集,且对于某些特殊字符的处理不够完善。

2、mysql_real_escape_string()函数的优势:与addslashes()相比,mysql_real_escape_string()函数在处理SQL参数时更加安全,它会根据当前字符集判断需要转义的字符,并正确地进行转义,这样,即使攻击者尝试注入反面SQL代码,也会被正确地转义和处理,从而避免SQL注入攻击。

解决方法

针对DedeCMS投票模块的SQL注入破绽,可以采用以下步骤进行修复:

1、打开/include/dedevote.class.php文件:找到并打开DedeCMS安装目录下的/include/dedevote.class.php文件。

2、定位问题代码:在文件中查找以下代码段:

$this>dsql>ExecuteNoneQuery("UPDATEdede_vote SET totalcount='".($this>VoteInfos['totalcount']+1)."',votenote='".addslashes($items)."' WHERE aid='".$this>VoteID."'");3、修改代码:将上述代码中的addslashes()函数替换为mysql_real_escape_string()函数,并确保传入正确的参数,修改后的代码如下:

$this>dsql>ExecuteNoneQuery("UPDATEdede_vote SET totalcount='".($this>VoteInfos['totalcount']+1)."',votenote='".mysql_real_escape_string($items)."' WHERE aid='".mysql_real_escape_string($this>VoteID)."'");4、保存文件并上传:将修改后的文件保存并上传回服务器覆盖原文件,至此,DedeCMS投票模块的SQL注入破绽应已得到修复。

注意事项

1、备份文件:在进行任何修改之前,请务必备份原始文件以防万一。

2、检查PHP版本:mysql_real_escape_string()函数要求PHP版本至少为4.0.3或更高版本,请确保您的服务器满足此要求。

3、测试验证:修改完成后,请务必进行充分的测试验证以确保破绽已完全修复且网站功能正常。

相关问答FAQs

1、为什么addslashes()函数不能有效防止SQL注入攻击?

答案:addslashes()函数只是简单地在字符串中的特定字符前添加反斜杠进行转义,而不考虑字符集和上下文环境,这使得攻击者仍然有可能通过构造特殊的输入绕过转义机制并执行反面SQL代码,相比之下,mysql_real_escape_string()函数会根据当前字符集和上下文环境正确处理需要转义的字符,从而更有效地防止SQL注入攻击。

2、修改代码后是否需要重启服务器或重新加载模块?

答案:通常情况下,只需要将修改后的文件上传回服务器并覆盖原文件即可生效,无需重启服务器或重新加载模块,但为了确保修改生效且不影响其他功能,建议在修改后进行充分的测试验证,如果遇到问题,可以尝试重启服务器或咨询专业人士寻求帮助。

| 解决方法 | 描述 |

| 1. 参数化查询 | 使用预编译的SQL语句,避免将用户输入直接拼接到SQL查询中,从而防止SQL注入攻击。 |

| 2. 输入验证 | 对所有用户输入进行严格的验证,确保输入符合预期的格式,并且过滤掉所有可能的SQL注入字符。 |

| 3. 数据库权限限制 | 限制DedeCMS投票模块数据库账户的权限,只授予必要的权限,如只允许执行SELECT操作,禁止INSERT、UPDATE、DELETE等操作。 |

| 4. 代码审查 | 定期对DedeCMS投票模块的代码进行审查,查找可能的SQL注入破绽,并及时修复。 |

| 5. 使用ORM框架 | 使用对象关系映射(ORM)框架来管理数据库操作,ORM框架通常提供了防止SQL注入的保护机制。 |

| 6. 错误处理 | 对数据库查询错误进行适当的处理,不要将错误信息直接显示给用户,而是记录到日志文件中。 |

| 7. 安全配置 | 确保DedeCMS投票模块的安全配置正确,如修改默认的数据库前缀,增加数据加密等。 |

| 8. 使用白名单 | 对于允许的SQL关键字和操作,创建一个白名单,只允许这些预定义的SQL操作,拒绝其他所有SQL命令。 |

| 9. 限制SQL语句长度 | 限制用户输入的SQL语句长度,避免执行过长的SQL语句,这有助于减少SQL注入攻击的风险。 |

| 10. 定期更新 | 保持DedeCMS系统的更新,及时修复已知的破绽,包括SQL注入破绽。 |

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/344024.html