ASP 隐藏马是什么?如何防范其带来的安全风险?

- 行业动态

- 2024-11-24

- 1

ASP图片载入通过将反面代码隐藏在图片文件中,利用文件包含破绽执行。

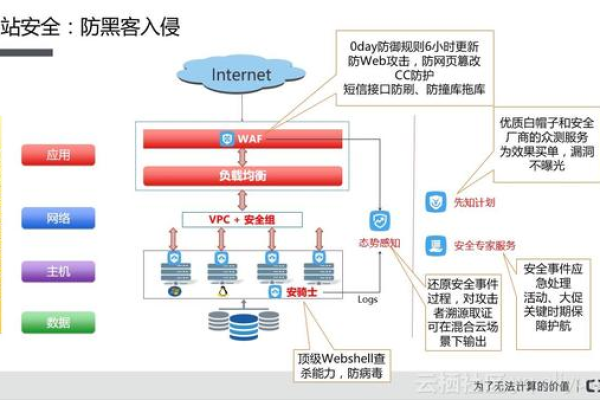

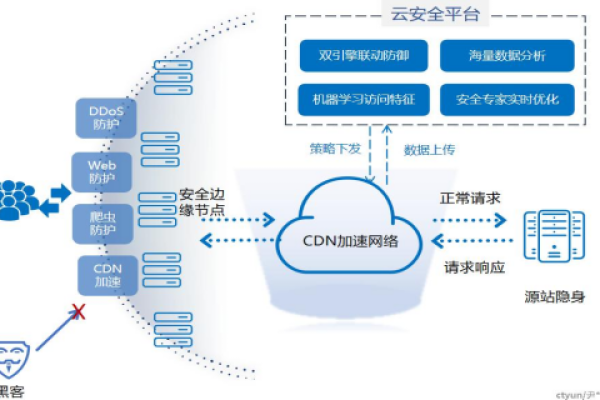

在当今数字化时代,网站安全成为了一个不容忽视的问题,随着互联网技术的不断发展,破解攻击手段也日益多样化和隐蔽化,利用ASP(Active Server Pages)脚本语言进行的攻击尤为常见,尤其是通过隐藏马(Web Shell)的方式,本文将深入探讨ASP隐藏马的相关知识,包括其定义、危害、检测与防范措施,以及相关的FAQs解答。

一、ASP隐藏马

1. 定义

ASP隐藏马,也称为ASP Web Shell,是一种反面脚本文件,通常以ASP格式存在,它被破解用于远程控制受害服务器,执行非规操作,如数据窃取、系统破坏等,由于ASP是Windows服务器上广泛使用的动态网页技术,因此ASP隐藏马在Windows平台上尤为常见。

2. 工作原理

ASP隐藏马通过上传至目标服务器,并利用服务器对ASP脚本的解析能力,执行预定义的反面代码,这些代码可能包括创建后门账户、下载并执行其他反面软件、修改或删除重要文件等,一旦成功植入,攻击者便可以通过特定的URL或参数触发这些反面行为,实现对服务器的完全控制。

3. 危害

数据泄露:攻击者可以轻易访问服务器上的敏感信息,如用户数据库、配置文件等。

系统破坏:通过执行反面命令,攻击者可能导致系统崩溃、服务中断或数据丢失。

持久化访问:隐藏马为攻击者提供了长期访问受害服务器的能力,便于后续的持续攻击或数据窃取活动。

法律风险:对于企业而言,遭受此类攻击可能导致严重的法律后果和声誉损失。

二、ASP隐藏马的检测与防范

1. 检测方法

文件扫描:定期检查服务器上的文件,特别是最近修改或新增的ASP文件,看是否存在可疑内容。

行为监控:使用载入检测系统(IDS)或安全信息和事件管理(SIEM)工具,监控服务器上的异常行为,如未授权的文件操作、网络连接等。

破绽扫描:定期对服务器进行安全破绽扫描,及时发现并修复潜在的安全风险点。

2. 防范措施

加强访问控制:限制对服务器上敏感目录和文件的访问权限,确保只有授权用户才能进行修改或上传操作。

输入验证与过滤:对所有用户输入的数据进行严格的验证和过滤,防止反面代码注入。

定期更新与补丁管理:保持服务器操作系统、Web服务器软件及应用程序的最新状态,及时安装安全补丁。

使用安全的编程实践:遵循安全编码标准,避免使用已知存在安全破绽的函数或库。

备份与恢复计划:定期备份重要数据,并制定详细的应急响应计划,以便在遭受攻击时能够迅速恢复服务。

三、相关问答FAQs

Q1: 如何判断一个ASP文件是否为隐藏马?

A1: 判断一个ASP文件是否为隐藏马需要综合多种方法,可以通过查看文件的源代码,检查是否存在可疑的代码片段或加密/解密函数,观察文件的修改时间、大小以及与其他正常文件的差异,还可以利用专业的安全工具进行静态分析和动态行为监测,以更准确地识别隐藏马的存在。

Q2: 如果发现服务器上存在ASP隐藏马,应如何处理?

A2: 如果发现服务器上存在ASP隐藏马,应立即采取以下措施:断开受影响服务器的网络连接,防止攻击者进一步利用隐藏马进行反面活动,使用专业的安全工具对服务器进行全面扫描,清除所有已知的反面文件和进程,修复被改动或破坏的系统文件和配置,加强服务器的安全配置和管理措施,防止类似攻击再次发生,如果必要,可以考虑寻求专业的安全服务提供商的帮助。

到此,以上就是小编对于“asp 隐藏马”的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位朋友在评论区讨论,给我留言。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/343154.html