抖音上取关好友时,对方是否会收到通知?

- 行业动态

- 2024-08-02

- 7

抖音取关好友对方会收到通知吗?

在社交媒体平台,用户之间的互动行为往往涉及到隐私和社交礼仪的问题,对于抖音这一短视频分享平台,用户间的关注与取关行为是常见的社交操作之一,许多用户可能会好奇,当自己取消关注(取关)一个好友时,对方是否会收到相关的通知,本回答将基于最新的互联网信息,详细探讨这一问题。

抖音的隐私政策和通知机制

了解抖音平台的隐私政策和通知机制对于理解取关是否会通知对方至关重要,根据抖音官方的隐私政策,平台致力于保护用户的隐私信息,同时提供一定的透明度,让用户知晓自己的数据如何被处理,关于具体的社交互动,如关注和取关,抖音并没有明确说明是否会向对方发送通知。

用户经验分享

在互联网上,不少用户分享了自己关于抖音取关的经验,多数情况下,用户反映在取关其他用户后,对方并不会收到任何形式的通知,这一点与大多数社交媒体平台的做法相似,旨在保护用户的隐私和避免尴尬的社交场景。

对比其他社交平台的做法

为了更好地理解抖音在这一问题上的立场,我们可以将其与其他几个主流社交媒体平台进行比较:

Facebook:在Facebook上,用户取消关注(unfriend)某人时,对方不会收到通知,如果用户取消了对公共页面的关注,管理员可能会在页面的“粉丝”数量减少时注意到。

Twitter:在Twitter上,用户取消关注(unfollow)其他用户时,对方同样不会收到通知。

Instagram:与Facebook类似,Instagram上取消关注(unfollow)他人时,对方也不会收到通知。

通过比较可以看出,不向被取关方发送通知似乎是社交媒体平台的普遍做法,旨在维护用户间的和谐关系。

抖音的特殊考虑

尽管抖音遵循了类似的隐私保护措施,但作为一个以内容分享和互动为核心的平台,用户之间的关系可能更加依赖于共同的兴趣和互动频率,即使对方不会收到取关的直接通知,他们可能通过其他方式(如粉丝数量的变化、互动频率的减少等)间接察觉到这一变化。

归纳与建议

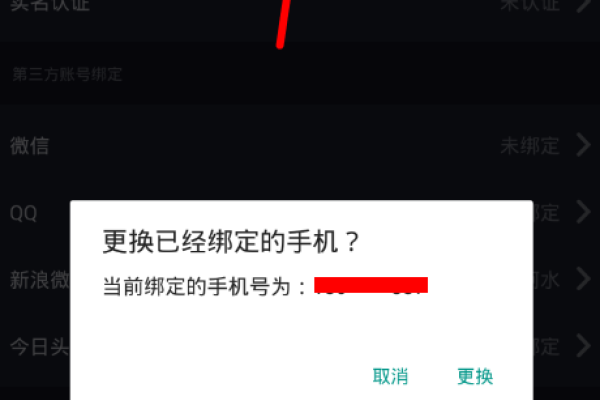

根据目前的信息和用户反馈,抖音在用户取消关注(取关)其他用户时,不会向对方发送通知,这一做法符合大多数社交媒体平台的常规操作,目的在于保护用户隐私和避免不必要的社交冲突。

对于使用抖音的用户来说,了解这一点可以帮助他们在进行社交操作时更加自信,不必担心自己的行为会给其他人带来尴尬或不适,这也提醒用户在关注或取关他人时,应考虑到自己的行为可能带来的间接影响,以及如何在保护自己隐私的同时,维护良好的社交网络关系。

值得注意的是,社交媒体平台的政策和功能可能会随时更新和调整,建议用户定期查看平台的官方公告和更新日志,以获取最准确的信息。