交互池,连接创意与实现的桥梁?

- 行业动态

- 2024-07-25

- 10

交互池是一种在移动操作系统上实现用户个性化手势控制的组件,它允许用户通过自定义屏幕边缘的手势操作来执行常用功能。

在当今的智能设备使用体验中,手势控制逐渐成为一种趋势,并深受用户喜爱,vivo手机的OriginOS操作系统就引入了“交互池”的概念,以增强用户的手势操作体验,下面将从多个角度对交互池进行详细的分析和介绍:

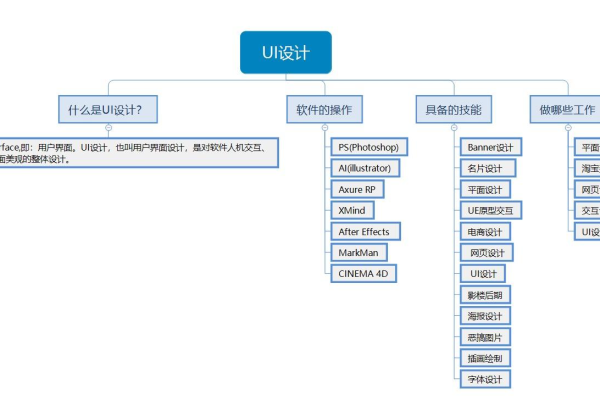

1、交互池的定义和功能

概念理解:交互池是OriginOS操作系统中的一个组件,它提供了一种可视化的途径,让用户能够在屏幕的不同边缘设置特定的手势操作。

功能:通过交互池,用户可以自定义诸如滑动、双击等手势,以及这些手势在屏幕不同边缘的行为方式,从而快速启动应用或执行系统功能。

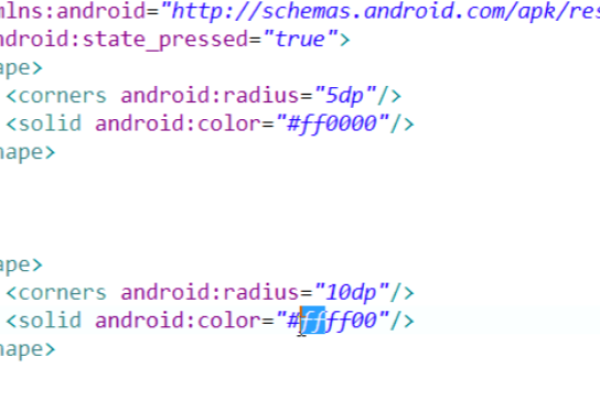

2、如何设置和使用交互池

进入设置:用户需要进入OriginOS系统的设置菜单,找到交互池选项并进行点击进入,之后可以在屏幕的边缘看到手势控制区域的标识。

自定义手势:在交互池设置界面,用户可以根据个人喜好自由定义屏幕四周边缘处的手势控制,如设定左侧滑动为返回,顶部下滑为通知中心等。

3、交互池的优势

操作便捷:相较于传统的按钮操作,用户可以更迅速地通过简单的手势来完成复杂的指令输入,极大提升了操作效率。

个性定制:根据不同用户的手势习惯和技术需求,交互池支持多种手势组合的定制,使得每位用户都能拥有匹配个人使用习惯的操作体验。

4、交互池应用场景

日常使用:从切换应用到快速启动相机,再到控制音乐播放,交互池可以应用于多种日常手机操作中,极大地方便了用户的生活。

特殊需求:对于有特殊需求的用户(例如惯用左手操作或需要快速访问特定功能的用户),交互池也能够提供相应的定制化解决方案。

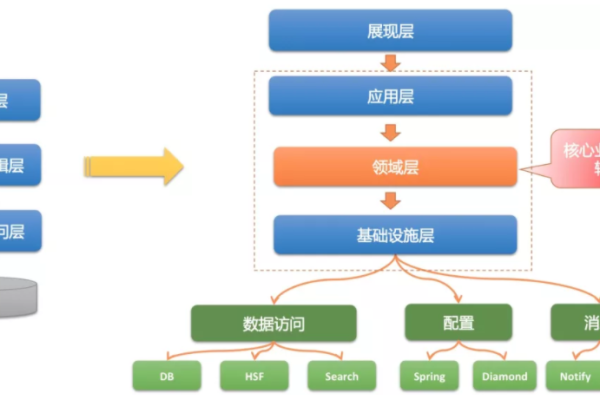

5、交互池的技术背景

技术支撑:交互池的实现依托于OriginOS的强大开发架构和优化算法,确保了手势识别的准确性和响应速度。

创新意义:作为一种新型的交互方式,交互池代表了智能设备人机交互界面的创新方向,增强了操作系统的个性化和智能化特点。

6、交互池的市场影响

提升用户体验:交互池作为OriginOS中的一个亮点功能,有助于提升vivo手机在市场上的竞争力,吸引更多注重操作体验的用户。

推动行业发展:随着OriginOS交互池的成功应用,预计将会有更多手机制造商跟进,推动整个行业的技术创新和用户体验升级。

进一步深入了解,除了基本的手势操作外,交互池还可能集成了智能学习的功能,能够根据用户的使用习惯不断优化手势识别结果,使操作更加精准和个性化,与语音助手、面部识别等其他智能操作结合的可能性也将打开人机交互的新境界,用户可以保持对OriginOS未来更新的关注,享受更加智能和便利的操作体验。

对于愿意尝试新功能的用户,探索交互池的全部潜力将是一次有趣的旅程,关注相关的社区和论坛,也可以获取更多的使用技巧和共享经验,让每一次手势操作都成为简便快捷的享受。