如何解决Win10系统中网络适配器消失的问题?

- 行业动态

- 2024-07-21

- 2

在Windows 10操作系统中,网络适配器是连接互联网的关键技术组件,当遇到无法找到网络适配器的问题时,用户可能会感到困惑和无助,但不必担心,本文将详细解析解决网络适配器消失问题的有效方法,并提供相应的步骤和推荐策略,具体如下:

1、检查硬件连接

确认网卡物理连接:需要先排除物理连接问题,根据的描述,有时网卡与卡槽的接触不良会导致找不到网络适配器,应检查网卡是否牢固地安装在电脑的卡槽中,必要时拆卸后重新插入确保连接稳固。

使用设备管理器检查硬件状态:通过设备管理器查看硬件设备状态,确认网络适配器是否被系统识别,以及有无异常标志(如感叹号),如果发现有问题,可以尝试禁用后再启用网络适配器。

2、更新和重新安装驱动程序

手动更新驱动程序:据介绍,安装最新的网络适配器驱动程序可以解决网络适配器不显示或存在感叹号等问题,用户可以访问网卡制造商的官方网站下载最新的驱动程序进行安装。

使用设备管理器自动更新驱动:在设备管理器中找到网络适配器,右键选择“更新驱动程序软件”,让系统自动搜索并安装最适合的驱动程序版本。

3、重新检测网络适配器

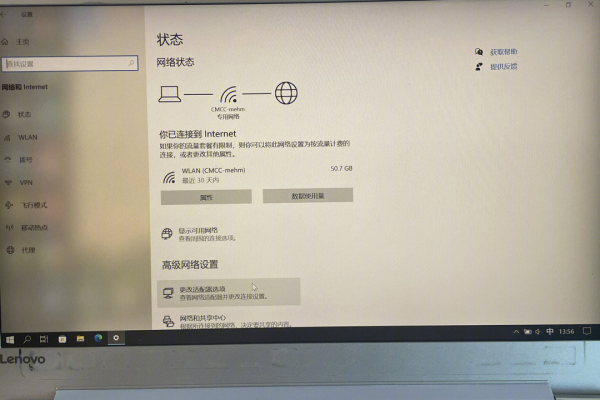

使用故障排除工具:Windows 10提供了内置的网络故障排除工具,可以帮助自动诊断和修复一些常见的网络连接问题,在设置中找到“网络和Internet”选项,运行网络适配器的故障排除工具。

命令行接口重置网络:利用管理员权限的命令提示符窗口执行网络重置命令,这可以恢复网络适配器的初始状态。

4、检查系统服务

确保相关的系统服务已启动:有些系统服务如网络连接、网络列表服务等需要确保处于运行状态,通过服务管理工具检查这些服务是否开启,如未开启可尝试启动它们。

5、修改注册表

清理注册表中的无效条目:有时候注册表中可能残留了已卸载设备的旧配置信息,这可以通过运行注册表编辑器清除相关无用条目来尝试解决。

6、恢复系统或使用系统还原点

考虑系统恢复:如果以上方法都无法解决问题,可以考虑使用系统还原功能,恢复到网络适配器正常工作时的还原点。

在了解以上内容后,以下还有一些其他建议:

确保所有操作前都有数据备份,避免意外情况导致数据丢失。

在进行任何系统级别的操作(如修改注册表)之前,最好咨询专业人士的建议。

保持操作系统和安全软件的更新,以避免潜在的兼容性问题。

解决Win10系统中找不到网络适配器的问题通常涉及对硬件连接、驱动程序更新、系统服务检查及注册表维护等方面的检查和修正,通过上述方法步骤,大多数关于网络适配器消失的问题都可以得到有效解决,建议用户在日常使用中注意系统的维护和及时更新,以预防此类问题的发生。