开机即高占用,电脑内存占用率超80%的原因何在?

- 行业动态

- 2024-07-17

- 4

电脑开机后内存占用过高,是一个常见的技术问题,它可能会导致电脑运行缓慢,甚至影响程序的正常运行,解决这一问题不仅可以提升电脑的运行效率,还能延长电脑硬件的使用寿命,以下是探讨此问题的成因及其解决办法:

1、系统服务的影响

sysMain服务:sysMain服务负责预加载应用程序到内存,以便快速启动,但对于使用固态硬盘的现代电脑来说,这个功能不仅效果有限,还可能导致内存占用过高的问题,关闭这一服务可以在一定程度上降低内存占用。

Windows更新服务:部分Windows更新服务可能在开机时占用大量内存,通过禁用这些服务,可以在不影响系统自动更新的前提下,减少内存占用。

2、磁盘清理

清理系统垃圾:系统中的临时文件、缓存等垃圾文件会占用内存空间,定期进行磁盘清理,清除这些不必要的文件,可以有效降低内存占用。

磁盘碎片整理:磁盘碎片会导致系统读写效率下降,间接影响内存的使用效率,定期进行磁盘碎片整理,有助于改善这一状况。

3、调整系统设置

关闭Superfetch服务:Superfetch服务用于提前加载常用程序到内存,但在某些情况下可能导致内存占用不必要的增加,对于内存较大的系统,关闭这一服务可以减少内存占用。

调整视觉效果:Windows系统中的视觉效果虽然能提升视觉体验,但同样会增加内存占用,适当调整视觉效果,关闭不必要的动画和特效,可以节省内存资源。

4、优化启动项和后台进程

管理启动项:许多应用程序默认设置为开机自启,这会在开机时占用大量内存,通过系统配置或第三方软件管理启动项,禁用不必要的自启程序,可以显著降低内存占用。

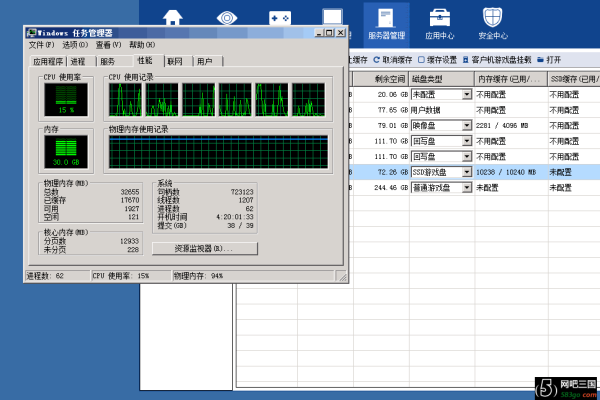

限制后台进程:某些后台进程可能在不知不觉中占用大量内存,通过任务管理器查看并限制这些进程的运行,可以释放内存资源。

5、硬件升级与替换

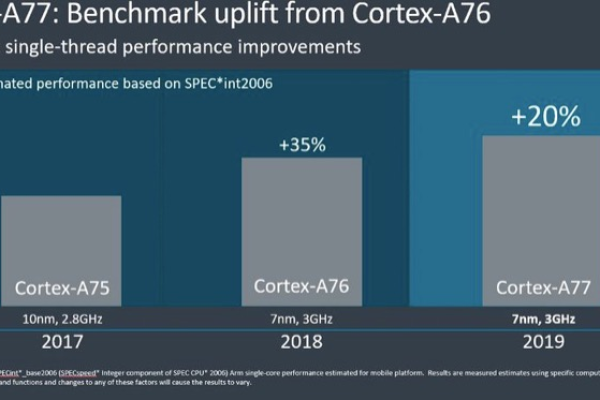

增加物理内存:当系统内存持续不足时,考虑增加物理内存条是直接有效的解决方法,更多的内存可以让系统有更多的资源来处理多任务,避免因为内存不足导致的性能下降。

检查硬件兼容性:硬件不兼容或者故障也可能导致内存异常,定期检查硬件状态,确保内存条等关键部件正常工作,是避免内存问题的基础。

6、操作系统的优化与更新

系统更新:及时安装操作系统的最新更新,可以解决已知的性能问题,包括内存占用过高的问题,更新可能带来新的功能和改进,提升系统整体性能。

更换轻量级操作系统:如果当前的操作系统对内存要求较高,可以考虑更换为更轻量级的版本,如从Windows 10/11换至Windows 7或使用Linux发行版等,这些系统通常对内存的需求更低,更适合老旧或配置较低的电脑。

将探讨一些额外的影响因素和建议,以进一步优化内存管理:

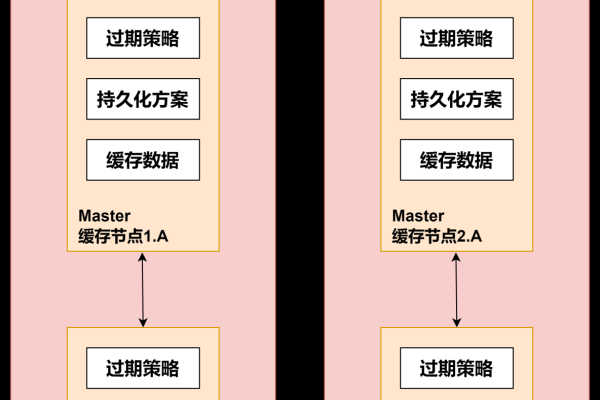

虚拟内存的管理:虚拟内存是使用硬盘空间模拟的一部分内存,当物理内存不足时,系统会使用虚拟内存来暂存数据,合理设置虚拟内存的大小,可以在一定程度上缓解内存压力,但也应注意,过度依赖虚拟内存会影响系统速度。

关注软件兼容性:某些软件可能因为编程问题,在运行时占用过多内存,保持软件更新,选择兼容性好的软件,是避免这类问题的有效方法。

电脑开机后内存占用过高是由多种因素共同作用的结果,通过上述分析和建议,用户可以从多个角度出发,逐步排查和解决这一问题,综合考虑硬件升级、系统优化以及日常使用习惯的调整,可以有效降低内存占用,提升电脑的运行效率和稳定性。

相关问答 FAQs

Q1: 如何检查哪些进程占用了大量内存?

A1: 可以使用任务管理器(通过右键点击任务栏选择“任务管理器”或使用快捷键Ctrl+Shift+Esc打开)查看当前运行的进程及其内存占用情况,在"进程"标签下,可以按“内存”排序,查看占用最高的进程。

Q2: 升级物理内存条有什么注意事项?

A2: 升级物理内存条时需要考虑兼容性问题,包括内存的最大支持容量、类型(如DDR3、DDR4)、频率等,购买前应确认主板的支持规格和现有内存条的参数,尽量选择同品牌、同型号、同频率的内存条以保证最佳兼容性和性能。