服务器升级存储空间

- 行业动态

- 2025-04-03

- 5

服务器升级存储空间

一、升级存储空间的原因

当服务器的存储空间不足时,可能会影响服务器的正常运行,例如无法存储新的数据、应用程序运行缓慢等,以下是一些常见的需要升级存储空间的情况:

| 情况 | 说明 |

| 数据增长迅速 | 随着业务的发展和数据的不断积累,如数据库文件、日志文件、用户上传的文件等占用的存储空间逐渐增大,现有存储空间无法满足需求。 |

| 应用程序更新 | 某些应用程序在更新后可能会占用更多的存储空间,或者需要额外的存储空间来支持新的功能。 |

| 性能优化需求 | 存储空间不足可能会导致服务器性能下降,如磁盘 I/O 速度变慢,影响应用程序的响应时间和处理效率,通过升级存储空间,可以改善服务器性能。 |

二、升级存储空间的方式

(一)内部存储升级

1、更换硬盘

适用场景:服务器的硬盘出现故障或老化,或者需要更大容量的硬盘时,可以考虑更换硬盘。

操作步骤:

备份服务器上的重要数据,以防数据丢失。

关闭服务器电源,打开服务器机箱,找到需要更换的硬盘位置。

拆卸旧硬盘,安装新硬盘,并将新硬盘连接到主板和电源上。

启动服务器,进入操作系统,对新硬盘进行分区、格式化和挂载操作。

2、添加硬盘扩展卡

适用场景:服务器的主板支持多个硬盘接口,但目前使用的硬盘数量较少,可以通过添加硬盘扩展卡来增加硬盘数量,从而扩大存储空间。

操作步骤:

同样先备份数据,关闭服务器电源并打开机箱。

将硬盘扩展卡插入主板上的相应插槽中,并固定好。

连接新硬盘到硬盘扩展卡上,然后连接到主板和电源。

启动服务器后,对新硬盘进行分区、格式化和挂载。

(二)外部存储扩展

1、使用外置存储设备

适用场景:如果服务器的机箱空间有限,或者不方便进行内部存储升级,可以使用外置存储设备,如外置硬盘、NAS(网络附属存储)等。

操作步骤:

选择合适的外置存储设备,并将其连接到服务器的 USB 接口、网络接口或其他可用接口上。

对于外置硬盘,可能需要在操作系统中进行简单的设置,如识别磁盘、分区和挂载,对于 NAS,需要在服务器和 NAS 之间配置网络连接和共享文件夹。

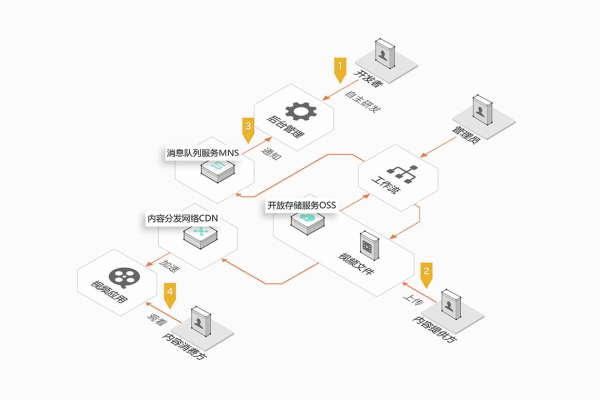

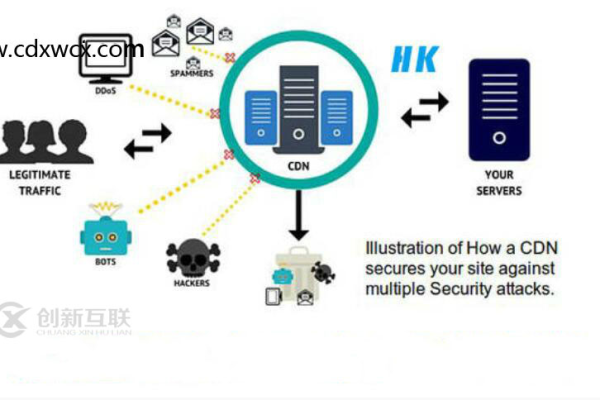

2、利用云存储

适用场景:对于一些对存储空间需求较大且具有弹性的业务,云存储是一种不错的选择,它可以提供几乎无限的存储空间,并且可以根据实际使用情况进行灵活调整。

操作步骤:

选择一家可靠的云存储服务提供商,如阿里云、酷盾安全、亚马逊 AWS 等。

注册账号并创建存储桶或容器,根据需要设置访问权限和存储策略。

在服务器上安装云存储客户端或使用相应的 API,将本地数据上传到云存储中。

三、升级存储空间后的注意事项

1、数据迁移和同步

在升级存储空间后,需要将原有数据从旧存储设备迁移到新存储设备中,确保数据完整、准确地迁移,并且在迁移过程中尽量减少对业务的影响,如果是使用云存储,要注意数据的同步问题,确保本地和云端的数据保持一致。

2、文件系统检查和修复

升级存储空间后,建议对文件系统进行检查和修复,以确保文件系统的完整性和稳定性,可以使用操作系统自带的文件系统检查工具,如 Windows 下的chkdsk 命令和 Linux 下的fsck 命令。

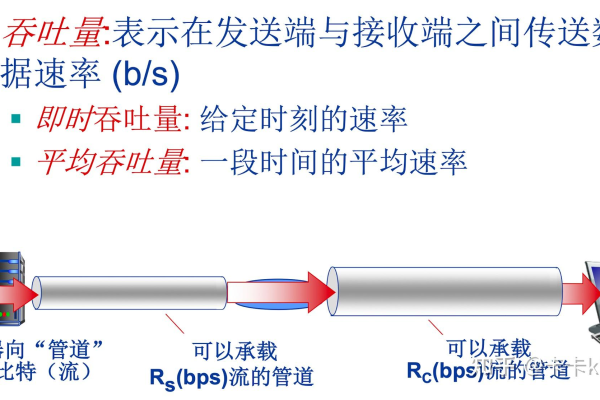

3、性能测试和监控

对升级后的存储系统进行性能测试,评估其是否满足业务需求,可以使用专业的性能测试工具,如 IOmeter、FIO 等,测试磁盘的读写速度、I/O 吞吐量等指标,要持续监控存储系统的运行状态,及时发现和解决潜在问题。

四、相关问题与解答

问题 1:升级服务器存储空间后,是否需要重新安装操作系统?

答:一般情况下不需要重新安装操作系统,只要在升级存储空间的过程中正确操作,如正确安装硬盘、分区和挂载,操作系统可以继续正常使用,如果更换了主板或其他关键硬件组件,可能会导致操作系统无法正常启动,此时可能需要重新安装操作系统或更新驱动程序。

问题 2:如何选择合适的外置存储设备?

答:在选择外置存储设备时,需要考虑以下几个因素:

存储容量:根据实际需求选择合适的容量,确保能够满足数据存储的要求。

接口类型:要与服务器的接口相匹配,如 USB 3.0、USB 3.1、Thunderbolt、网络接口等,USB 3.0 及以上接口的传输速度较快,适合大多数应用场景。

读写速度:外置存储设备的读写速度会影响数据传输的效率,可以参考产品规格书或评测报告,选择读写速度较快的设备。

可靠性和稳定性:选择知名品牌和质量可靠的产品,以确保数据的安全性和设备的稳定运行。

价格:在满足需求的前提下,综合考虑价格因素,选择性价比高的产品。