等保2.0(等保20一级安全区域边界的访问控制进行检查)(等保2.0安全区域边界包括)

- 行业动态

- 2024-02-19

- 2653

等保2.0强化了安全区域边界的访问控制检查,确保一级安全区域的完整性和机密性。

等保2.0,即信息安全技术 公共及商用服务信息系统安全保护等级划分指南(GB/T 22239-2019),是中国国家推荐标准之一,该标准旨在指导各类信息系统根据其承载的业务类型、处理的数据敏感性以及系统服务的重要性等因素,进行安全保护等级的划分和相应的安全防护措施配置。

在等保2.0框架下,对于不同等级的安全区域边界,有着严格的访问控制要求,安全区域边界是指信息系统内部网络与外部网络之间的分界线,它包括物理边界和逻辑边界,是防止未经授权访问的第一道防线。

一级安全区域边界的构成

一级安全区域边界通常指的是低敏感度或低重要性信息系统的外围边界,尽管这些系统可能处理的数据敏感性不高,但合适的边界防护依然是必要的,以抵御潜在的安全威胁。

访问控制检查

对于一级安全区域边界的访问控制进行检查,需要关注以下几个方面:

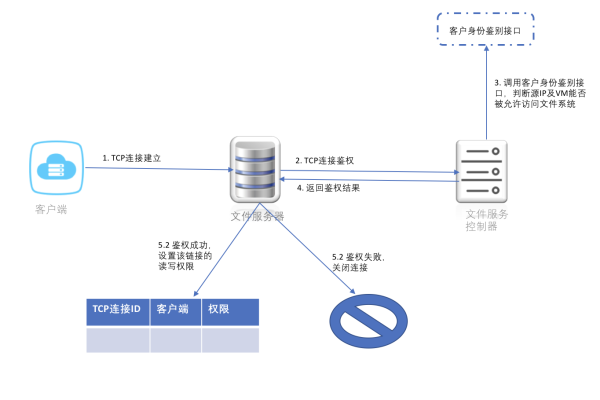

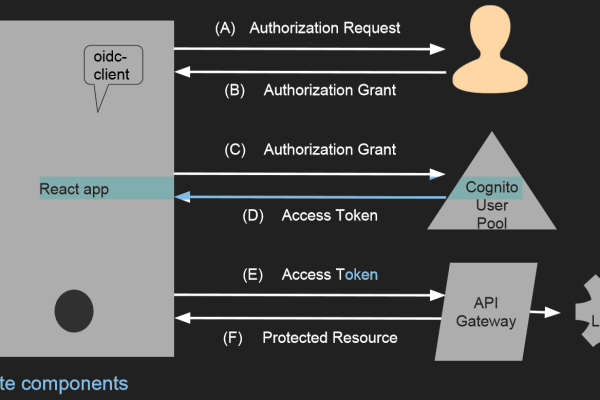

1、身份鉴别:确保所有用户在访问系统资源之前经过身份验证,验证方法可以包括用户名密码、智能卡、生物识别等。

2、权限控制:基于用户的角色和职责分配最小必要权限,避免权限过度集中或滥用。

3、访问控制策略:制定明确的访问控制策略,并定期审查更新以适应组织和业务的变化。

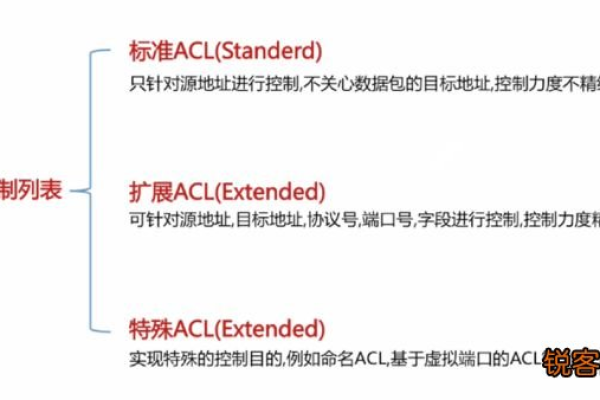

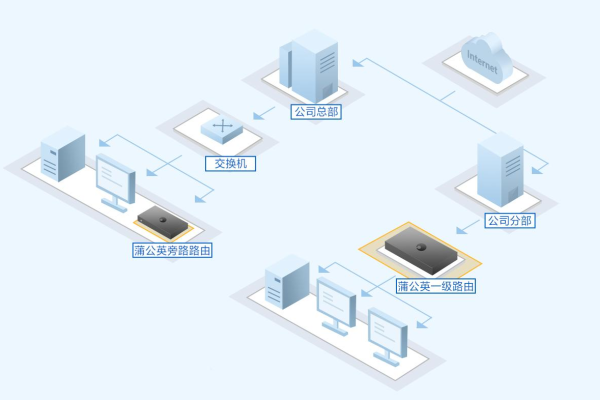

4、物理隔离与逻辑隔离:通过防火墙、隔离网闸等设备实现内外网的物理隔离,同时利用VLAN、ACLs等技术手段实现逻辑隔离。

5、审计日志:记录并监控所有跨越边界的访问行为,以便在发生安全事件时追踪和分析。

6、载入检测与防御:部署IDS/IPS等设备和服务,实时监控异常流量和潜在的攻击行为。

7、数据加密:在数据传输过程中使用加密技术,保护数据不被截获或改动。

实施步骤

1、评估和定级:对信息系统进行风险评估,确定其安全保护等级。

2、规划设计:根据确定的等级,设计相应的安全防护措施。

3、部署实施:按照设计方案,部署边界防护设备和软件。

4、测试验证:通过渗透测试等方式验证边界防护的有效性。

5、运维管理:建立日常运维和应急响应机制,持续监控系统安全状态。

相关问题与解答

1、问:一级安全区域边界通常适用于哪些类型的系统?

答:一级安全区域边界通常适用于处理低敏感性数据和提供非关键性服务的信息系统。

2、问:为什么要在安全区域边界实施访问控制?

答:访问控制是保护信息系统不受未授权访问的基本手段,可以有效防止反面攻击和数据泄露。

3、问:如何保证访问控制策略的有效性?

答:需要定期审查和更新访问控制策略,确保策略与当前的业务需求和技术环境相适应。

4、问:如果资源有限,应如何合理配置一级安全区域边界的防护?

答:在资源有限的情况下,应根据实际业务重要性和数据敏感性进行风险评估,优先保护最关键的资产,并采取成本效益最高的防护措施。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/332333.html