视易系统服务器无法启动,可能的原因有哪些?

- 行业动态

- 2024-08-25

- 11

视易系统服务器无法正常启动或不亮了,可能涉及多方面的原因,下面将围绕硬件故障、软件问题、配置错误等多个角度进行分析,并提供相应的解决建议:

1、电源故障

电源线路问题:电源线路的物理损坏或者接触不良可能导致电力无法正常供应到服务器。

电源本身故障:电源内部的电容、电感等元件老化或损坏,也会导致电源无法正常工作。

电源开关损坏:电源开关由于长时间使用出现磨损或损坏,亦可能导致电源无法开启。

2、硬件问题

主板故障:服务器的主板是连接各个硬件部件的桥梁,一旦主板出现问题,整个系统可能无法启动。

硬盘故障:硬盘损坏或接口问题可能导致服务器无法读取必要的启动信息。

其他硬件故障:包括内存、CPU等关键部件的故障,都可能是服务器无法亮起的原因。

3、软件问题

操作系统故障:操作系统文件损坏或丢失可能导致服务器无法启动。

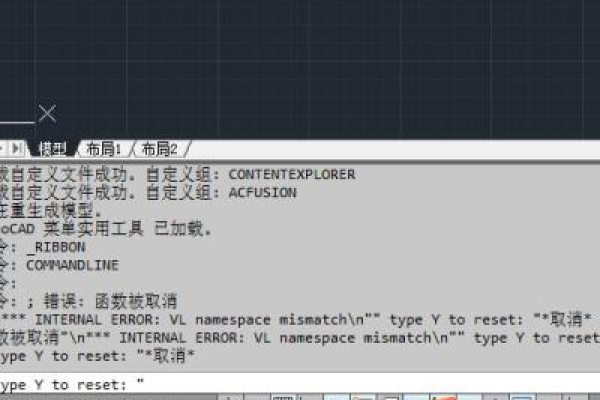

软件冲突:安装的某些应用程序可能与系统或其他软件产生冲突,影响服务器的正常启动。

内核升级问题:如视易S66在内核包升级后无法进入系统,可能是新内核与硬件或旧软件不兼容所致。

4、配置错误

IP地址配置错误:不正确的IP地址设置可能导致服务器无法在网络中被识别或访问。

子网掩码和网关设置错误:子网掩码和网关的错误配置同样会影响服务器的网络通信。

其他网络配置问题:包括DNS设置错误、防火墙规则设置不当等,也可能是服务器无法启动的原因之一。

5、外部因素

环境温度过高或过低:服务器所处环境的温度如果超出其正常工作范围,可能会影响其正常启动。

湿度问题:过高或过低的湿度都可能对服务器的电子部件造成损害。

灰尘积累:长时间不清理的灰尘可能会引起短路或覆盖在散热片上影响散热,进而导致服务器无法启动。

6、操作维护不当

错误的操作步骤:在日常维护或升级过程中,不正确的操作可能会导致系统配置错误或硬件损伤。

缺乏定期维护:服务器若长时间未进行必要的维护和检查,可能会因为小问题积累成大问题而无法启动。

7、数据与服务器之间的选择盲区

数据同步问题:如与第二台服务器数据相同,可能导致机顶盒出现选择盲区,无法识别服务器。

在了解以上原因后,为进一步帮助用户针对性地解决问题,还将提供以下实用的解决方案和注意事项:

对于电源故障,可以尝试更换电源线或电源装置,并检查电源开关是否正常。

面对硬件问题,应逐一检查硬件连接是否正确,必要时更换疑似故障的硬件部件。

若是软件问题,可以尝试修复或重装操作系统,卸载可能造成冲突的软件。

针对配置错误,应仔细检查网络设置,确保IP地址、子网掩码、网关等参数正确无误。

外部因素导致的服务器问题,需调整服务器所在环境的温度和湿度,保持设备清洁。

操作维护不当导致的问题,需要加强日常的维护工作,避免错误的操作步骤。

对于数据同步问题,应检查服务器之间的数据同步设置,确保每台服务器的数据具有唯一性。

视易系统服务器不亮了的问题可能由多种原因引起,包括但不限于电源故障、硬件问题、软件问题、配置错误、外部因素、操作维护不当以及数据与服务器之间的选择盲区等,解决这类问题时,需要从多个角度出发,综合考虑并采取相应的措施,通过仔细的检查和正确的维护,大多数问题都可以得到有效解决,对于用户而言,了解这些常见原因及其解决方法,不仅能够快速定位问题,还能够在未来的使用和维护中避免类似情况的发生,确保服务器的稳定运行。