ddos攻击查看日志取证

- 行业动态

- 2025-03-15

- 2

在面对DDoS攻击时,查看日志并进行取证是确认攻击、分析攻击细节以及采取应对措施的关键步骤,以下是详细的操作方法和考虑因素:

1、日志文件的获取与初步检查

确定日志位置:不同的服务器和应用程序会将日志存储在不同的位置,常见的Web服务器如Nginx,其日志文件通常位于/var/log/nginx/access.log(访问日志)和/var/log/nginx/error.log(错误日志),对于其他服务或应用程序,需要根据其文档或配置来确定日志文件的位置。

检查日志完整性:确保日志文件没有被改动或删除,可以通过比较日志文件的大小、修改时间等属性来初步判断其完整性,如果发现日志文件有异常,可能需要进一步调查是否存在攻击者试图掩盖其踪迹的行为。

2、的分析要点

时间戳分析:关注请求的时间戳,查看是否有大量请求集中在特定的时间段内,DDoS攻击通常会在短时间内产生大量的请求,导致服务器负载急剧上升,通过分析时间戳,可以确定攻击的起始时间和持续时间,有助于了解攻击的规模和影响范围。

源IP地址分析:统计不同源IP地址的请求数量,正常情况下,服务器的访问来源应该是多样化的,来自不同的地区和网络,如果在日志中发现大量来自相同或相似源IP地址的请求,尤其是这些请求的数量异常庞大,可能是攻击者利用僵尸网络发起的攻击,还可以结合IP地址的地理位置信息进行分析,判断攻击的来源是否具有地域集中性。

请求频率分析:计算单位时间内的请求数量,以评估请求频率是否超出了正常范围,可以使用文本处理工具如Awk对日志进行解析和统计,统计每秒钟或每分钟的请求数量,并与服务器的正常负载情况进行对比,如果请求频率明显高于正常水平,很可能是遭受了DDoS攻击。

请求类型和URL路径分析:分析请求的类型,如HTTP请求中的GET、POST等方法,在攻击场景下,可能会出现大量异常的请求类型,检查请求的URL路径,看是否有特定的页面或资源被频繁访问,攻击者可能会针对某些关键的业务功能或页面进行攻击,以耗尽服务器资源或获取敏感信息。

错误码和响应时间分析:关注服务器返回的错误码,如503(服务不可用)、500(内部服务器错误)等,大量的错误码可能表明服务器在处理请求时遇到了问题,这可能是由于DDoS攻击导致的资源耗尽,分析服务器的响应时间也是重要的线索,在正常情况下,服务器对请求的响应时间相对稳定;而在遭受DDoS攻击时,响应时间可能会显著增加。

3、系统资源利用情况分析

CPU和内存使用率:检查服务器日志中记录的CPU和内存使用情况,在DDoS攻击期间,服务器的CPU使用率可能会飙升到接近100%,内存也可能被快速耗尽,这是因为大量的反面请求会导致服务器进程不断消耗资源来处理这些请求,通过分析CPU和内存的使用趋势,可以判断服务器是否遭受了DDoS攻击以及攻击的强度。

磁盘I/O分析:查看磁盘I/O操作记录,某些DDoS攻击可能会导致大量的磁盘读写操作,如果日志显示磁盘I/O等待时间过长或者读写速度异常缓慢,也可能是攻击导致的,注意是否存在大量的临时文件生成或者异常的文件访问模式,这些都可能是攻击的迹象。

4、综合分析与证据收集

关联分析:将上述各个方面的分析结果进行综合关联,以形成完整的攻击画像,将源IP地址与请求频率、请求类型等信息结合起来,判断攻击者的行为模式和攻击手段,结合系统资源的使用情况,评估攻击对服务器造成的影响程度。

证据收集与保存:在确认遭受DDoS攻击后,应及时收集相关的证据,包括日志文件、网络流量数据、系统资源使用记录等,这些证据对于后续的调查、分析和法律诉讼都非常重要,可以将证据文件进行备份,并妥善保存,确保其完整性和可用性。

以下是关于DDoS攻击查看日志取证相关的两个常见问题及解答:

1、如何区分正常的流量高峰与DDoS攻击导致的流量异常?

正常的流量高峰通常是由于业务活动、促销活动等原因引起的,流量的增长相对较为平稳,且来源广泛,而DDoS攻击导致的流量异常则表现为短时间内流量的急剧增加,往往来自大量集中的IP地址或特定的网络区域,正常的流量高峰期间,服务器的各项性能指标虽然会升高,但仍在可接受的范围内;而DDoS攻击会使服务器的CPU、内存、磁盘I/O等资源迅速耗尽,导致服务器无法正常响应请求。

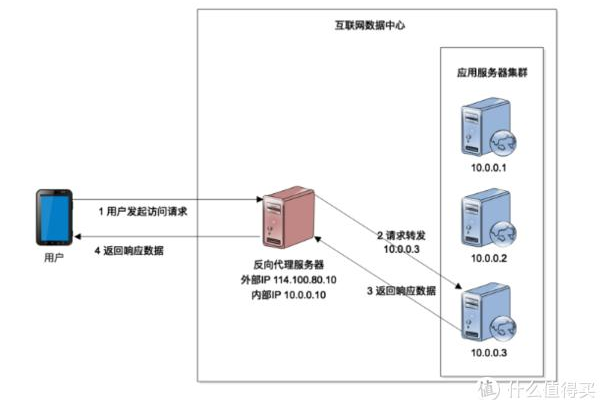

2、如果攻击者使用了代理服务器或僵尸网络,如何通过日志追踪到真实的攻击源?

当攻击者使用代理服务器或僵尸网络时,日志中记录的源IP地址可能是代理服务器的IP地址,而不是真实的攻击源,可以通过以下方法来尝试追踪真实的攻击源:

分析代理服务器的访问日志:有些代理服务器会记录原始请求的源IP地址,可以从代理服务器的日志中查找相关信息。

利用网络情报和威胁情报:参考网络安全组织、安全厂商发布的威胁情报数据,了解已知的僵尸网络、反面IP地址等信息,看是否与日志中的IP地址有关联。

采用深度分析技术:对网络流量进行深度分析,如分析TCP/IP协议的头部信息、数据包的内容等,以获取更多的线索和证据。

通过以上方法,可以有效地追踪到隐藏在代理服务器或僵尸网络背后的真实攻击源,为防范未来的DDoS攻击提供有力的支持。