如何利用BWAPP进行SQL注入测试?

- 行业动态

- 2024-11-22

- 2099

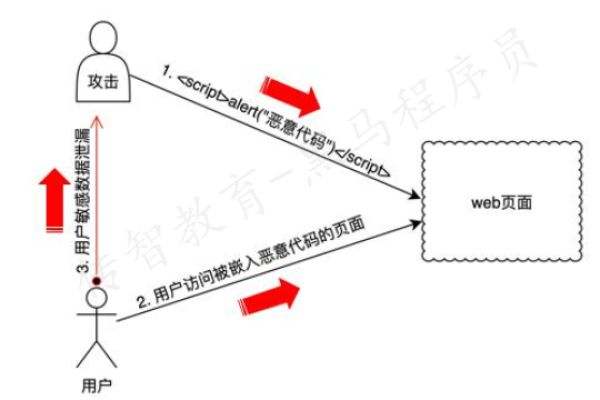

BWAPP 是一个用于安全研究和渗透测试的 Web 应用程序,它包含各种破绽,如 SQL 注入、XSS 等。SQL 是用于管理和操作数据库的语言。

在当今的数字化时代,数据安全和隐私保护已成为企业和个人不可忽视的重要议题,随着技术的发展,破解攻击手段日益狡猾,其中SQL注入攻击因其潜在的破坏性而备受关注,为了有效防御此类攻击,BWAPP(Web Application Attack and Defence Project)作为一个开源的安全测试平台,提供了丰富的实验环境来帮助开发者和安全专家提升对抗网络威胁的能力,本文将深入探讨BWAPP中的SQL注入挑战,通过实例分析、防御策略及最佳实践,旨在为读者提供一个全面的学习路径,以增强对SQL注入攻击的防护意识与技能。

BWAPP简介

BWAPP是一个基于PHP的应用程序,专门设计用于演示各种常见的Web应用安全破绽,包括但不限于SQL注入、XSS、CSRF等,它提供了一个沙箱环境,让用户可以在不危及实际系统的情况下,学习和练习识别、利用及修复这些破绽,对于SQL注入的学习而言,BWAPP提供了一个理想的平台,通过实际操作加深理解。

SQL注入

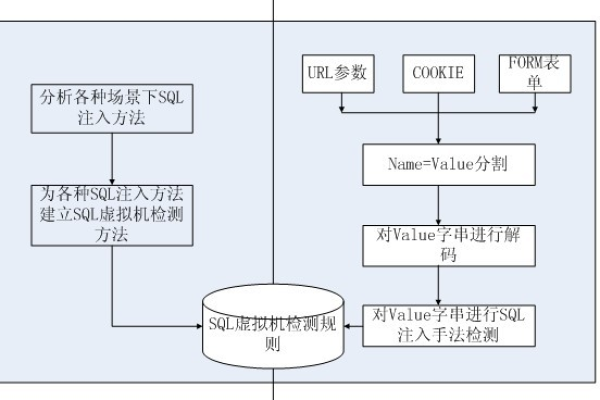

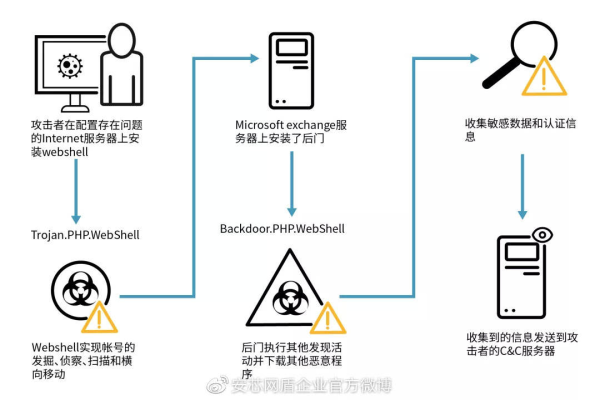

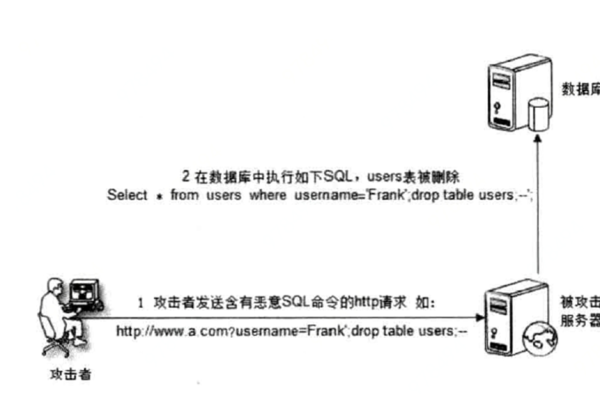

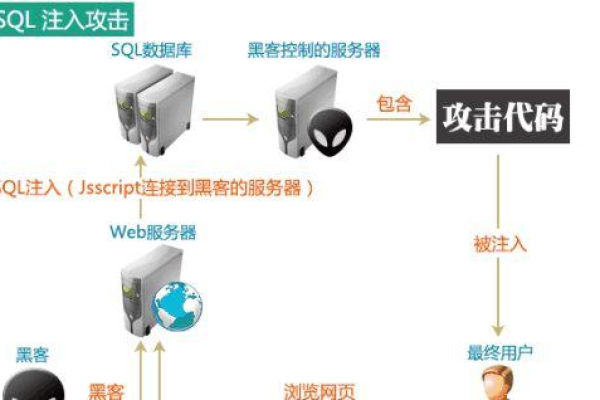

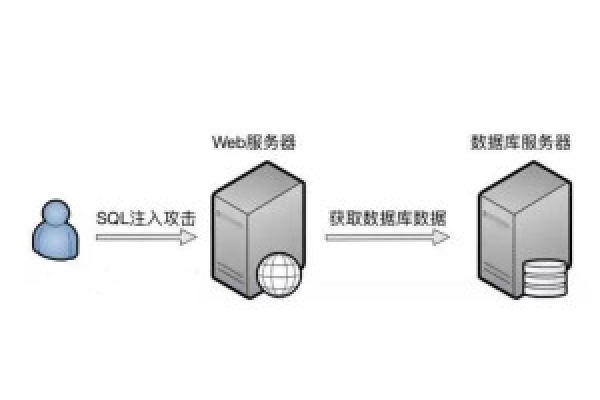

SQL注入是一种代码注入技术,攻击者通过在输入字段中插入反面SQL代码片段,试图操控后台数据库执行未授权的操作,这种攻击可以导致数据泄露、数据改动乃至整个数据库的接管,了解SQL注入的原理、类型(如联合查询注入、布尔盲注、时间盲注等)以及如何检测和防范是每个Web开发者必备的知识。

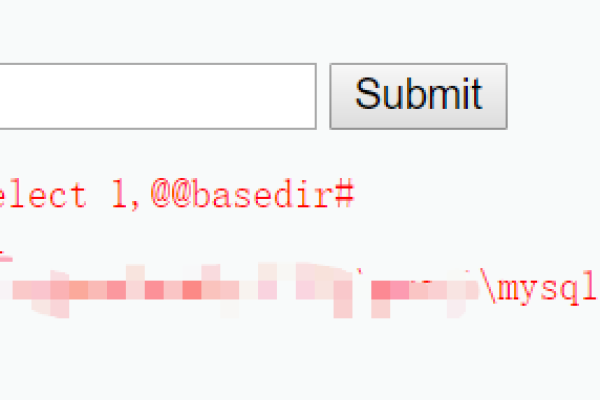

BWAPP中的SQL注入实例

在BWAPP中,有几个特定的模块专门设计用来展示SQL注入攻击。“SQL Injection”章节下包含了多个级别的挑战,从基础到高级,逐步引导用户探索不同类型的SQL注入技巧。

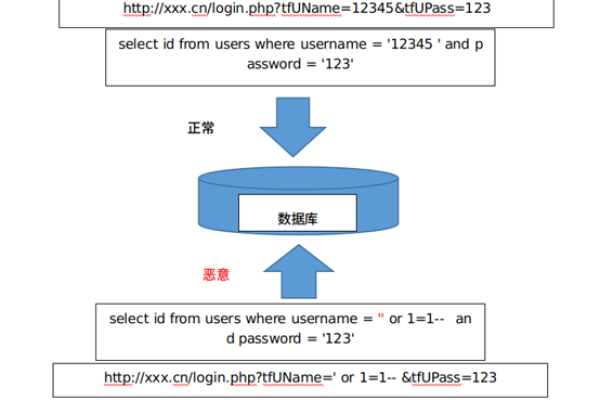

示例挑战:简单登录表单

假设有一个登录页面,要求用户输入用户名和密码,在BWAPP中,这个页面可能故意留有SQL注入破绽,以供学习之用,如果直接输入' OR '1'='1作为用户名,可能会绕过认证机制,因为生成的SQL查询会变成SELECT * FROM users WHERE username='' OR '1'='1' AND password='...',由于'1'='1'总是为真,因此任何密码都将被接受。

防御措施

1、使用预编译语句(Prepared Statements): 这是防止SQL注入的最有效方法之一,通过预编译SQL语句并使用参数化查询,可以确保用户输入被视为数据处理而非SQL命令的一部分。

2、输入验证与清理: 对所有用户输入进行严格的验证和清理,拒绝或转义特殊字符,减少注入风险。

3、最小权限原则: 数据库账户应遵循最小权限原则,仅授予必要的操作权限,避免使用具有过高权限的账号连接数据库。

4、错误处理: 避免在生产环境中显示详细的数据库错误信息,以免给攻击者提供有价值的线索。

FAQs

Q1: 如何在开发过程中有效预防SQL注入?

A1: 最有效的方法是采用预编译语句和参数化查询,这样可以从根本上隔离用户输入与SQL代码,实施严格的输入验证和输出编码也是必要的步骤。

Q2: 如果发现系统中存在SQL注入破绽,应如何应对?

A2: 立即隔离受影响的系统或服务,防止进一步的数据泄露或损坏,聘请专业的安全团队进行全面的安全审计,确定所有潜在的安全破绽并进行修补,加强员工的安全意识培训,确保未来能够更好地预防类似事件的发生,公开透明地通报事件详情(在不泄露敏感信息的前提下),维护用户信任。

到此,以上就是小编对于“bwapp sql”的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位朋友在评论区讨论,给我留言。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/316120.html