租用弹性云服务器可以做什么业务

- 行业动态

- 2024-01-06

- 4

弹性云服务器简介

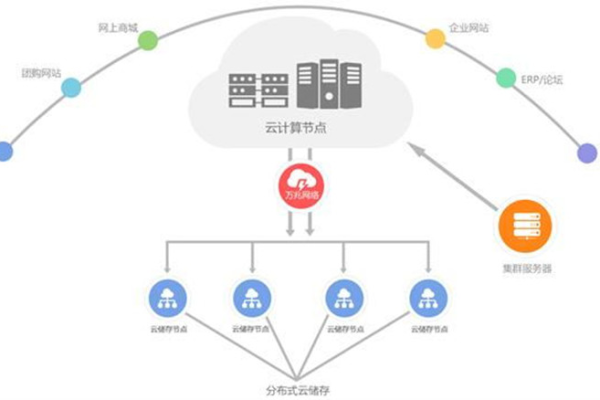

弹性云服务器(Elastic Cloud Server,简称ECS)是一种可扩展的计算服务,它能够根据业务需求自动调整计算资源,用户可以根据实际业务负载情况,灵活选择CPU、内存、硬盘等配置,实现按需付费,降低了企业IT成本,弹性云服务器广泛应用于网站搭建、数据库、大数据处理、人工智能等领域。

弹性云服务器的应用场景

1、网站搭建:通过弹性云服务器,用户可以快速搭建一个稳定、安全的网站环境,满足各种业务需求,弹性云服务器支持HTTP、HTTPS、FTP等多种协议,方便用户进行网站访问。

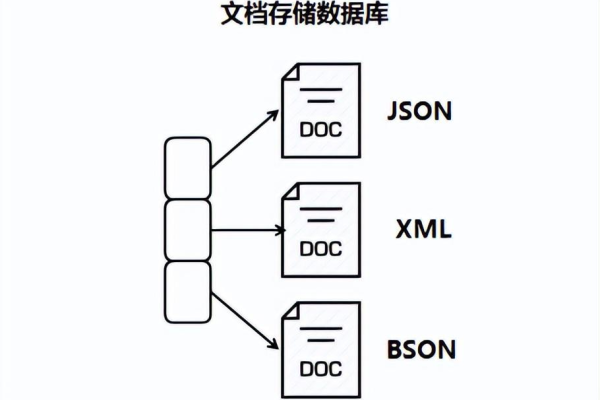

2、数据库:弹性云服务器具备高性能、高可用性的数据库服务,支持MySQL、Redis、MongoDB等多种数据库类型,用户可以根据业务需求选择合适的数据库类型,实现数据的高效存储和管理。

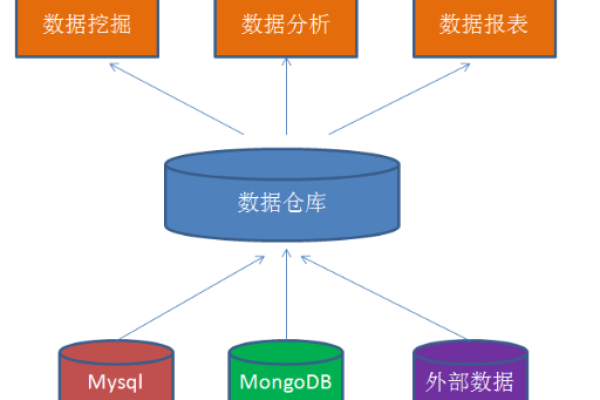

3、大数据处理:弹性云服务器提供强大的计算能力,支持Hadoop、Spark等大数据处理框架,用户可以通过弹性云服务器进行大数据分析、机器学习等任务,实现数据的价值挖掘。

4、人工智能:弹性云服务器为人工智能应用提供了强大的计算支持,用户可以通过弹性云服务器搭建深度学习、图像识别等AI模型,实现智能推荐、语音识别等功能。

5、游戏开发:弹性云服务器支持游戏开发过程中的各种计算需求,如物理引擎、渲染引擎等,用户可以通过弹性云服务器快速搭建游戏平台,实现游戏的开发和测试。

6、虚拟化技术:弹性云服务器支持虚拟化技术,用户可以在一台物理服务器上创建多个虚拟机,实现资源的共享和灵活调配。

弹性云服务器的优势

1、按需付费:弹性云服务器采用按实际使用量付费的方式,用户只需支付实际使用的计算资源,避免了资源浪费。

2、可扩展性:弹性云服务器可以根据业务需求自动调整计算资源,实现弹性伸缩,满足不同阶段的业务需求。

3、高可用性:弹性云服务器具备高可用性,当某个计算节点出现故障时,系统会自动切换到其他正常节点,保证业务的连续性。

4、安全性:弹性云服务器提供多种安全防护措施,如防火墙、DDoS防护等,保障用户数据的安全性。

5、便捷管理:弹性云服务器提供简单易用的管理界面,用户可以轻松管理计算资源,实现自动化运维。

相关问题与解答

1、如何选择合适的弹性云服务器配置?

答:在选择弹性云服务器配置时,需要根据业务负载情况和预算进行权衡,CPU和内存越高,性能越好;硬盘容量越大,存储空间越充足,建议从实际业务需求出发,选择合适的配置。

2、弹性云服务器如何进行备份和恢复?

答:弹性云服务器提供数据快照功能,可以对磁盘数据进行实时备份,当数据丢失或损坏时,可以通过快照进行恢复,还可以设置定期备份策略,确保数据的安全。

3、如何优化弹性云服务器的性能?

答:可以从以下几个方面进行优化:1)选择合适的操作系统和镜像;2)合理分配CPU和内存资源;3)使用高速网络;4)定期清理无用文件和日志;5)监控系统运行状况,及时处理异常。

4、如何防止弹性云服务器被攻击?

答:可以从以下几个方面进行防护:1)设置安全组规则,限制外部访问;2)定期更新操作系统和软件补丁;3)使用防火墙进行防护;4)定期备份数据;5)提高安全意识,防范社会工程学攻击。