造成香港服务器崩溃的有哪些原因

- 行业动态

- 2024-01-07

- 7

造成香港服务器崩溃的有哪些原因

硬件故障

硬件故障是导致服务器崩溃的主要原因之一,香港服务器所使用的硬件设备,如硬盘、内存、CPU等,在使用过程中可能会出现故障,这些故障可能是由于硬件本身的质量问题,也可能是由于长时间运行导致的过热、损坏等问题,当硬件故障发生时,服务器可能会出现无法正常启动、运行速度变慢、系统崩溃等症状。

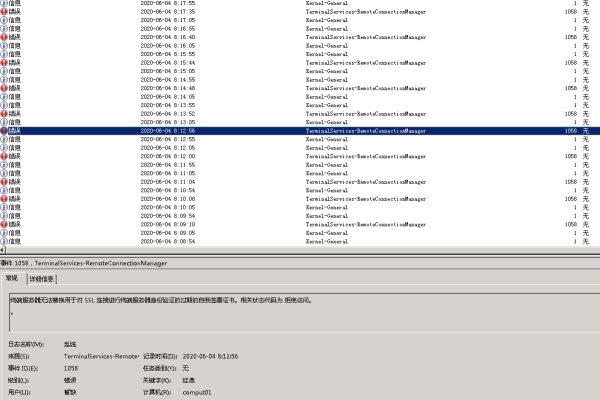

软件问题

软件问题也是导致香港服务器崩溃的一个重要原因,软件问题可能包括操作系统故障、应用程序错误、干扰感染等,操作系统故障可能导致服务器无法正常启动或运行;应用程序错误可能导致服务器运行异常或崩溃;干扰感染可能导致服务器性能下降,甚至瘫痪,为了避免软件问题导致的服务器崩溃,用户需要定期更新操作系统和应用程序,安装杀毒软件,并定期进行安全检查。

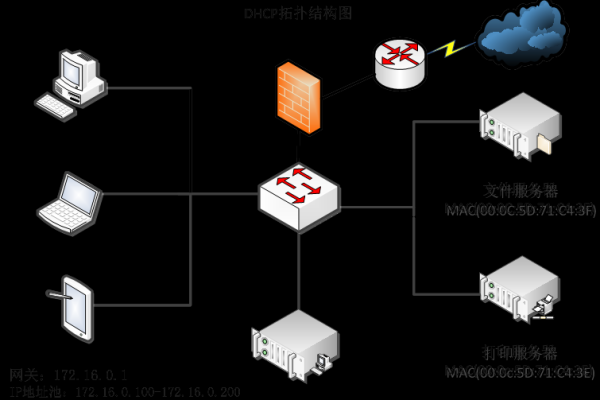

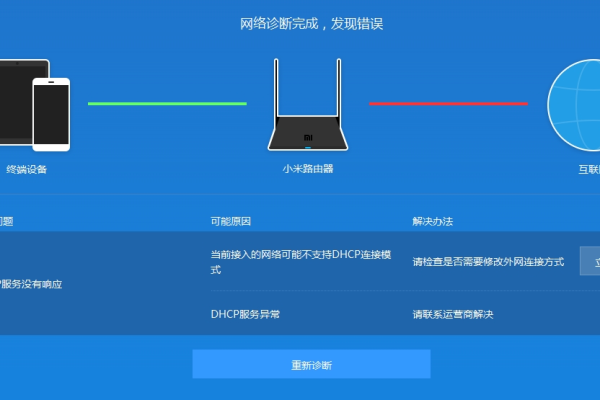

网络故障

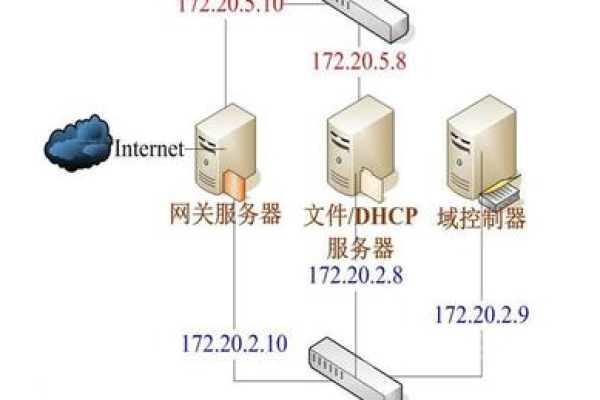

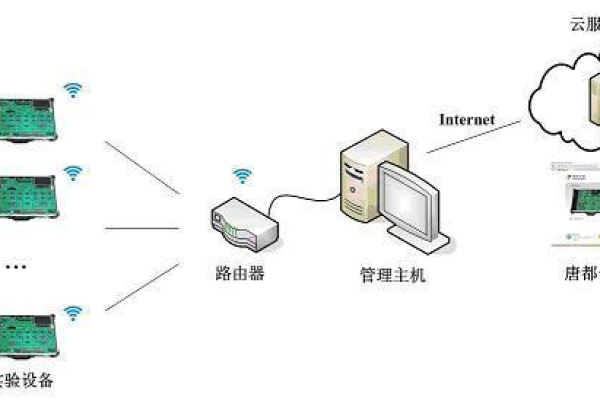

网络故障是导致香港服务器崩溃的另一个重要原因,网络故障可能包括路由器故障、交换机故障、光纤故障等,这些故障可能导致服务器无法正常连接到互联网,或者连接速度变慢,当网络故障发生时,服务器可能会出现无法访问、数据传输中断等症状,为了避免网络故障导致的服务器崩溃,用户需要定期检查网络设备,确保其正常工作。

人为操作失误

人为操作失误也是导致香港服务器崩溃的一个原因,人为操作失误可能包括误删除关键文件、误修改系统设置、误关闭服务等,这些操作可能导致服务器出现无法正常运行、数据丢失等问题,为了避免人为操作失误导致的服务器崩溃,用户需要加强培训,提高操作技能,并定期备份数据。

自然灾害和意外事故

自然灾害和意外事故也是导致香港服务器崩溃的一个原因,地震、火灾等自然灾害可能导致服务器设备损坏;水灾、火灾等意外事故可能导致服务器设备损坏或被盗,当自然灾害和意外事故发生时,服务器可能会出现无法正常运行、数据丢失等问题,为了避免自然灾害和意外事故导致的服务器崩溃,用户需要选择合适的机房位置,加强设备的保护措施。

DDoS攻击

分布式拒绝服务(DDoS)攻击是一种常见的网络攻击手段,它可以通过大量请求占用服务器资源,导致服务器无法正常提供服务,DDoS攻击通常由反面破解发起,他们利用僵尸网络(由多台受控制的计算机组成的网络)向目标服务器发送大量请求,当服务器受到足够多的请求时,它可能会出现无法正常运行、响应缓慢等症状,为了防范DDoS攻击,用户可以采用多种防护措施,如使用防火墙、载入检测系统等。

电源故障

电源故障是导致香港服务器崩溃的另一个可能原因,电源故障可能包括市电中断、电池耗尽等,当电源故障发生时,服务器可能会突然停止工作,导致数据丢失或其他损失,为了避免电源故障导致的服务器崩溃,用户可以选择可靠的电源设备,并定期检查电源线缆和插座的状态。

过热和散热不良

过热和散热不良也是导致香港服务器崩溃的一个原因,长时间运行的服务器会产生大量的热量,如果散热不良,可能导致温度过高,从而影响服务器的正常运行,散热不良还可能导致风扇故障,进一步加剧服务器的过热现象,为了避免过热和散热不良导致的服务器崩溃,用户可以定期清理服务器内部的灰尘,确保风扇正常工作,以及使用高效的散热设备。

维护不当

维护不当也是导致香港服务器崩溃的一个原因,如果用户不定期对服务器进行维护,可能导致设备积尘过多、内存泄漏等问题,这些问题可能会影响服务器的性能,甚至导致崩溃,为了避免维护不当导致的服务器崩溃,用户需要定期进行硬件检查、软件更新和系统优化等工作。