如何管理MySQL数据库和用户权限?

- 行业动态

- 2024-11-20

- 1

MySQL 用户数据库权限管理涉及创建、修改和删除用户,以及分配和撤销权限。

MySQL用户数据库权限管理

在现代数据驱动的世界中,MySQL作为广泛使用的关系型数据库管理系统,其用户和权限管理显得尤为重要,合理的用户权限管理不仅能保障数据的安全性,还能提高系统的可靠性和可管理性,本文将详细探讨MySQL中的用户和角色概念、权限类型与分配、权限验证机制以及特殊权限和高级功能。

一、用户和组的概念

1. 用户(User)

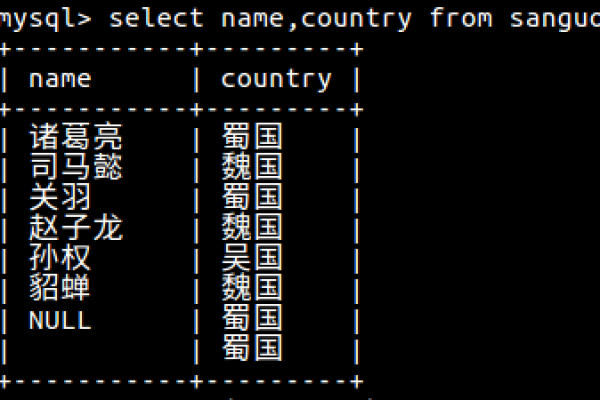

用户是MySQL中最基本的安全实体,每个用户都有唯一的用户名和密码,并且可以连接到数据库执行各种操作,用户的权限通过授予不同级别的权限进行控制,从而实现细粒度的访问控制,管理员可以限制某用户只能对特定表进行SELECT操作,而不能执行UPDATE或DELETE操作。

2. 组(Role)

从MySQL 8.0开始引入了角色(Role)的概念,角色是一组权限的集合,可以分配给一个或多个用户,角色使得权限管理更加简单和集中,可以创建一个“只读角色”,然后将该角色授予需要读取权限的用户,而无需为每个用户单独配置读取权限。

二、创建和管理用户

1. 创建用户

使用

CREATE USER语句创建新用户:

语句创建新用户:

CREATE USER 'username'@'host' IDENTIFIED BY 'password';

其中

username是新用户的用户名,

host表示用户可以从哪些主机连接到数据库(

%表示任意主机),

password是用户的密码。

是用户的密码。

2. 授权权限

使用

GRANT语句为用户授予权限:

语句为用户授予权限:

GRANT SELECT, INSERT ON database.table TO 'username'@'host';

此命令将授予用户对指定数据库的表的SELECT和INSERT权限。

3. 查看权限

使用

SHOW GRANTS语句查看用户权限:

语句查看用户权限:

SHOW GRANTS FOR 'username'@'host';

此命令显示用户拥有的所有权限。

4. 撤销权限

使用

REVOKE语句撤销用户权限:

语句撤销用户权限:

REVOKE INSERT ON database.table FROM 'username'@'host';

此命令撤销用户对指定表的INSERT权限。

5. 删除用户

使用

DROP USER语句删除用户:

语句删除用户:

DROP USER 'username'@'host';

此命令删除指定用户。

三、创建和管理角色

1. 创建角色

使用

CREATE ROLE语句创建角色:

语句创建角色:

CREATE ROLE 'role_name';

此命令创建一个新的空角色。

2. 授予角色权限

使用

GRANT语句为角色授予权限:

语句为角色授予权限:

GRANT SELECT, INSERT ON database.table TO 'role_name';

此命令为角色授予对指定表的SELECT和INSERT权限。

3. 角色赋予用户

使用

GRANT语句将角色赋予给用户:

语句将角色赋予给用户:

GRANT 'role_name' TO 'username'@'host';

此命令将指定角色授予用户。

4. 撤销角色权限

使用

REVOKE语句撤销角色的权限:

语句撤销角色的权限:

REVOKE 'role_name' FROM 'username'@'host';

此命令从用户撤销指定角色。

5. 删除角色

使用

DROP ROLE语句删除角色:

语句删除角色:

DROP ROLE 'role_name';

此命令删除指定角色。

四、权限的类型和分配

1. 全局权限

全局权限适用于服务器上的所有数据库,它们在

mysql.user表中为每个用户定义,示例权限包括

CREATE USER(创建新用户的权限)、

RELOAD(重新加载权限表或刷新日志等的权限)等。

(重新加载权限表或刷新日志等的权限)等。

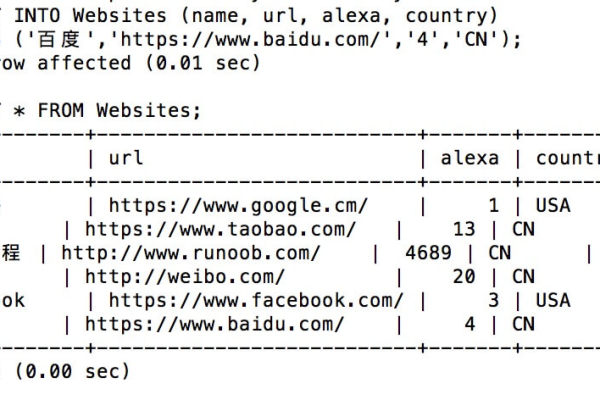

2. 数据库权限

数据库权限仅适用于特定的数据库及其内的所有对象,这些权限在

mysql.db和

mysql.tables_priv表中定义,示例权限包括

CREATE(在数据库中创建新表或索引的权限)、

SELECT(从数据库表中读取数据的权限)等。

(从数据库表中读取数据的权限)等。

3. 表权限

表权限仅适用于特定的表,它们提供了对单个表的细粒度控制,示例权限包括

INSERT(向表中添加数据的权限)、

UPDATE(修改表中现有数据的权限)等。

(修改表中现有数据的权限)等。

4. 分配不同类型的权限给用户和组

分配全局权限:使用

GRANT语句为用户或角色分配全局权限,并在

GRANT语句中不指定任何数据库或表,为用户john分配全局的

CREATE USER权限:

权限:

GRANT CREATE USER ON *.* TO 'john'@'localhost';

分配数据库权限:使用

GRANT语句为用户或角色分配数据库级别的权限,需要在

GRANT语句中指定数据库名称,为用户john分配对mydb数据库的

SELECT和

INSERT权限:

权限:

GRANT SELECT, INSERT ON mydb.* TO 'john'@'localhost';

分配表权限:使用

GRANT语句为用户或角色分配表级别的权限,需要在

GRANT语句中指定数据库和表名称,为用户john分配对mydb数据库中的mytable表的

UPDATE权限:

权限:

GRANT UPDATE ON mydb.mytable TO 'john'@'localhost';

分配权限给角色:创建角色并为角色分配相应的权限,然后将角色授予给用户,创建角色role1并为其分配全局的

SELECT权限,然后将该角色授予给用户john:

权限,然后将该角色授予给用户john:

CREATE ROLE 'role1'; GRANT SELECT ON *.* TO 'role1'; GRANT 'role1' TO 'john'@'localhost';

在分配权限时,重要的是要仔细考虑权限的范围和粒度,以确保用户只拥有他们完成工作所需的最小权限集,这是遵循最小权限原则的一部分,有助于提高系统的安全性,权限变更后,使用

FLUSH PRIVILEGES;命令使更改立即生效,或者等待用户下次登录时自动刷新。

命令使更改立即生效,或者等待用户下次登录时自动刷新。

五、权限验证与日志

1. MySQL中的权限验证机制

MySQL的权限验证机制负责确认用户的身份和授权用户对数据库资源的访问,这个过程通常分为两个步骤:身份验证和权限验证。

身份验证:当用户尝试连接到MySQL服务器时,首先进行身份验证,MySQL会根据提供的用户名和密码,以及连接的来源地址,查找

mysql.user表中相应的记录来验证用户身份,如果找到匹配的记录并且密码正确,则允许连接;否则,连接被拒绝,MySQL支持使用SSL加密连接,确保用户名和密码等敏感信息在网络中的传输安全。

表中相应的记录来验证用户身份,如果找到匹配的记录并且密码正确,则允许连接;否则,连接被拒绝,MySQL支持使用SSL加密连接,确保用户名和密码等敏感信息在网络中的传输安全。

权限验证:一旦用户成功连接,对于用户的每个请求(如查询、更新等操作),MySQL都会根据

mysql.user、

mysql.db和

mysql.tables_priv等表中的权限记录进行权限验证,以确定用户是否有权执行该操作,MySQL的权限系统是分层的,包括全局权限、数据库权限、表权限等,MySQL会从最具体的权限(如表权限)开始检查,如果未定义,则向上检查到更广泛的权限(如数据库权限),直到全局权限。

等表中的权限记录进行权限验证,以确定用户是否有权执行该操作,MySQL的权限系统是分层的,包括全局权限、数据库权限、表权限等,MySQL会从最具体的权限(如表权限)开始检查,如果未定义,则向上检查到更广泛的权限(如数据库权限),直到全局权限。

2. 通过日志记录和审计监控权限使用情况

日志记录:MySQL提供多种日志来记录服务器的活动,这些日志可以用来监控和审计用户的权限使用情况。

错误日志:记录MySQL服务器启动、运行或停止时遇到的问题,包括客户端连接失败的信息,有助于诊断身份验证问题。

查询日志:记录所有对MySQL服务器执行的查询,包括成功和失败的查询,这对于审计和分析数据库活动非常有用。

二进制日志:记录了对数据库执行更改的所有操作,如

INSERT、

UPDATE和

DELETE语句,二进制日志不仅对数据恢复重要,也可以用来审计数据更改。

语句,二进制日志不仅对数据恢复重要,也可以用来审计数据更改。

慢查询日志:记录执行时间超过特定阈值的查询,帮助优化数据库性能。

审计插件:MySQL还支持使用审计插件来收集和记录服务器活动,包括客户端连接、查询和服务器操作等,审计插件如MySQL Enterprise Audit插件,提供了更细粒度的审计功能,能够帮助组织满足合规性要求,使用审计插件,管理员可以配置特定的审计策略,如记录所有或特定用户的查询,或只记录特定类型的数据库操作。

监控和分析:日志文件和审计记录可以用来监控和分析权限的使用情况,通过定期检查这些记录,管理员可以发现异常行为、尝试的安全攻击或不必要的权限赋予,对于复杂的环境或严格的安全要求,可以使用专门的日志管理和分析工具来自动化日志审计过程,生成报告并及时发现安全问题,使用ELK(Elasticsearch、Logstash、Kibana)堆栈来集中管理和分析日志数据。

六、特殊权限和高级功能

1. 特殊权限

除了基本的数据读写权限外,MySQL还提供了一些特殊的权限和高级功能,以满足复杂的应用场景。

GRANT OPTION:此权限允许用户将其所拥有的权限授予其他用户,授予用户john将SELECT权限授予其他用户的权限:

GRANT SELECT ON mydb.mytable TO 'john'@'localhost' WITH GRANT OPTION; ```这样,john就可以将自己的SELECT权限授予其他用户,需要注意的是,GRANT OPTION本身也是一种特权,应该谨慎授予。SUPER:SUPER权限是一种特殊的全局权限,授予持有者执行需要最高权限的操作能力,如关闭服务器、修改全局变量等,SUPER权限仅授予管理员用户,示例如下:

GRANT SUPER ON *.* TO ‘admin’@’localhost’;

“`具有SUPER权限的用户几乎可以进行任何操作,因此应特别小心其使用。

FILE:FILE权限允许用户在数据库服务器上读取和写入文件,这在某些特定场景下很有用,比如数据导入导出,但也存在安全风险,因为反面用户可能利用该权限读取或改动服务器上的文件,授予FILE权限的示例如下:

GRANT FILE ON *.* TO 'john'@'localhost'; ```由于FILE权限的潜在风险,建议仅在必要时授予,并严格限制具有该权限的用户。 2. 高级权限管理功能存储过程和视图的权限控制:MySQL允许对存储过程和视图进行权限控制,以确保只有授权用户才能执行或修改这些数据库对象,可以针对存储过程和视图独立设置EXECUTE、ALTER ROUTINE等权限,授予用户john执行特定存储过程的权限:

GRANT EXECUTE ON PROCEDURE mydb.myprocedure TO ‘john’@’localhost’;

“`这样可以确保只有授权用户才能调用存储过程,从而保护数据库的安全性和完整性。

多因子认证(MFA):为了增强安全性,MySQL支持多因子认证(MFA),MFA要求用户在登录时提供两种或更多独立的身份验证信息,例如密码加上短信验证码或其他验证方式,这样可以有效防止账户被暴力破解,即使密码泄露也能保障账户安全,实施MFA需要结合外部身份验证服务或硬件令牌等工具,具体实现可以参考MySQL官方文档及相关安全指南。

动态数据屏蔽(Dynamic Data Masking):动态数据屏蔽是一种保护敏感数据的技术,通过实时隐藏或遮蔽敏感数据来防止未经授权的访问,MySQL Enterprise Edition支持动态数据屏蔽功能,可以对特定列应用数据遮蔽规则,确保即使拥有SELECT权限的用户也只能看到部分数据内容,对包含敏感信息的列应用部分遮蔽:

SET GLOBAL masking_rules = 'serializable'; CREATE TABLE employees (id INT, name VARCHAR(100), salary DECIMAL(10,2)); INSERT INTO employees (id, name, salary) VALUES (1, 'John Doe', 75000); SELECT * FROM employees; -John Doe, ##### (遮蔽后的工资) ```通过动态数据屏蔽,可以有效保护敏感数据,同时不影响正常的业务操作。行级安全(Row-Level Security):行级安全允许基于用户定义的条件控制对特定行的访问,MySQL支持行级安全策略,可以在表上定义安全策略,以限制用户对特定行的访问,只允许特定用户查看特定部门的员工信息:

CREATE TABLE employees (id INT, name VARCHAR(100), department VARCHAR(50), salary DECIMAL(10,2));

INSERT INTO employees (id, name, department, salary) VALUES (1, ‘John Doe’, ‘HR’, 75000), (2, ‘Jane Smith’, ‘Engineering’, 80000);

-定义行级安全策略,只允许查看HR部门的员工信息

CREATE ROW LEVEL SESSION POLICY rlsp_hr_access;

SET IMPLEMENTATION_INFO = ‘IF (SELECT department FROM employees WHERE id = OLD.id) = "HR" THEN RETURN SKIP; ELSE RETURN BLOCK;’;

APPLY POLICY rlsp_hr_access USING SESSION TO employees;

-现在只有HR部门的员工信息可以被查看

“`行级安全策略提供了更细粒度的数据访问控制,可以根据业务需求灵活定义访问规则。

角色继承:MySQL的角色系统支持继承机制,允许创建父子角色,子角色可以继承父角色的权限,这样可以简化权限管理,避免重复配置,创建一个基础角色和一个继承该基础角色的具体角色:

CREATE ROLE 'basic_user'; GRANT SELECT, INSERT ON mydb.* TO 'basic_user'; CREATE ROLE 'advanced_user' INCLUDE 'basic_user'; GRANT UPDATE, DELETE ON mydb.* TO 'advanced_user'; -将advanced_user角色授予用户john GRANT 'advanced_user' TO 'john'@'localhost'; ```通过角色继承,可以实现更灵活和高效的权限管理,便于维护和扩展。审计插件:MySQL Enterprise Audit插件提供了更高级的审计功能,能够记录详细的用户活动和数据库操作,它可以记录所有类型的SQL操作,包括查询、插入、更新、删除等,还可以记录登录和注销事件、错误信息等,审计插件可以帮助组织满足合规性要求,并提供详细的操作记录用于安全分析和问题排查,启用和使用审计插件的示例如下:

INSTALL COMPONENT IF NOT EXISTS Audit;

CREATE AUDIT ‘my_audit’;

SET SERVER audit_log_filter = ”; -设置审计过滤规则

START AUDIT; -启动审计插件

“`审计插件的配置和使用详见MySQL官方文档,可以根据实际需求进行调整和优化,通过审计插件,管理员可以全面了解数据库的使用情况,及时发现潜在的安全问题。

资源限制:为了防止单个用户占用过多资源影响整体系统性能,MySQL允许对用户进行资源限制,可以限制用户的并发连接数、查询执行时间、更新的数据量等,限制用户john的最大连接数为10:

CREATE USER 'john'@'localhost' IDENTIFIED BY 'password' WITH max_connections_per_hour 10; ```还可以通过设置全局或会话级别的系统变量来限制其他资源使用情况,限制单个查询的最大执行时间:

SET GLOBAL max_execution_time = 1000; -设置全局最大执行时间为1000毫秒(1秒)

SET SESSION max_execution_time = 500; -设置当前会话的最大执行时间为500毫秒(0.5秒)

“`资源限制有助于保障系统的公平性和稳定性,防止个别用户滥用资源影响其他用户的正常使用,通过合理配置资源限制,可以提高系统的响应速度和用户体验。

安全加固:除了上述特殊权限和高级功能外,MySQL还提供了多种安全加固措施,如密码策略、账户锁定、SSL/TLS加密等,可以通过以下方式进一步增强MySQL的安全性:

强密码策略:确保所有用户使用强密码,并定期更换密码,可以通过设置密码复杂度要求和密码过期时间来强制执行强密码策略。

SET GLOBAL validate_password.policy = HIGH; -设置强密码策略 SET GLOBAL validate_password.length = 12; -设置最小密码长度为12个字符 ```这样可以使用户的密码更加难以破解,提高账户安全性,还可以启用密码过期策略,强制用户定期更换密码:

SET GLOBAL default_password_lifetime = 90; -设置密码有效期为90天

“`密码过期后,用户需要更改密码才能继续登录,从而减少密码长期不变带来的风险,通过强密码策略和定期更换密码的要求,可以有效防止账户被暴力破解,提高系统的整体安全性。

账户锁定:为了防止暴力破解攻击,可以设置账户锁定策略,当同一账户在短时间内多次登录失败时自动锁定该账户。

SET GLOBAL max_connect_errors = 10; -设置最大连接错误次数为10次 SET GLOBAL account_lock_time = 3600; -设置账户锁定时间为3600秒(1小时) ```这样可以避免反面用户通过多次尝试不同的密码组合来猜测正确的密码,账户锁定后,管理员需要手动解锁或等待一段时间后自动解锁,账户锁定策略可以有效阻止暴力破解攻击,保护账户安全,还可以结合其他安全措施,如IP白名单、双因素认证等,进一步提高账户的安全性,通过综合运用多种安全措施,可以构建多层次的安全防护体系,有效抵御各种安全威胁。

小伙伴们,上文介绍了“mysql用户数据库权限_管理数据库和用户(MySQL)”的内容,你了解清楚吗?希望对你有所帮助,任何问题可以给我留言,让我们下期再见吧。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/311611.html