windows远程代码执行破绽修复

- 行业动态

- 2024-02-01

- 3901

Windows系统发现严重远程代码执行破绽,紧急发布补丁进行修复。

Windows 远程代码执行高危破绽是一种影响Windows操作系统的重大安全威胁,它允许攻击者在未经授权的情况下远程执行反面代码,这类破绽通常由于系统组件中存在的编程错误或设计缺陷引起,导致攻击者可以绕过正常的安全检查机制。

破绽原理分析

网络协议处理不当

Windows 系统中的某些网络协议实现可能存在缺陷,比如对输入数据校验不严格,或者在处理网络请求时没有正确隔离用户空间与系统空间,从而使得攻击者可以通过构造特制的网络包来触发内存中的任意代码执行。

服务破绽

Windows 提供的多种服务(如文件共享、打印共享等)可能包含破绽,这些服务在处理特定格式的数据或特定操作序列时可能会触发内存越界读写、缓冲区溢出等问题,进而被利用来执行反面代码。

权限提升

部分Windows远程代码执行破绽与权限提升相关,攻击者通过破绽获得更高权限后,可以在系统中执行更多的操作,包括安装反面软件、窃取敏感信息等。

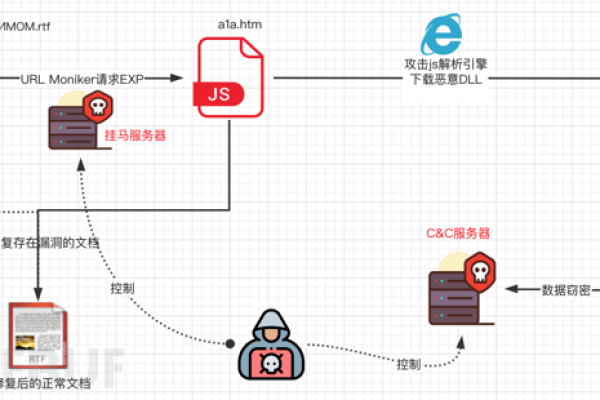

第三方应用集成

Windows 系统与许多第三方应用紧密集成,如果这些应用存在安全缺陷,也可能影响到Windows系统本身,一个流行的防干扰软件如果可以被远程利用,那么它就可能成为攻击Windows系统的跳板。

破绽利用过程

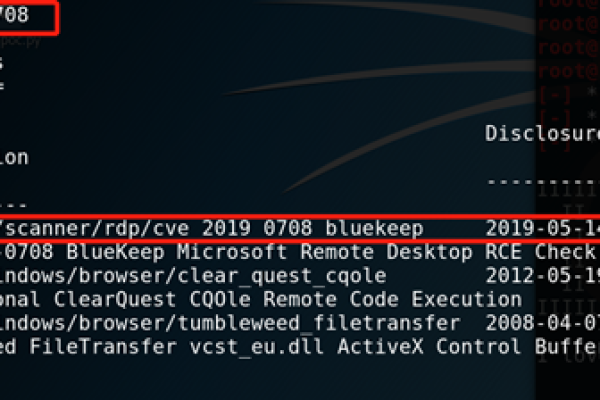

初始侦察

攻击者首先会进行网络侦察,扫描目标系统以确定是否存在已知的远程代码执行破绽。

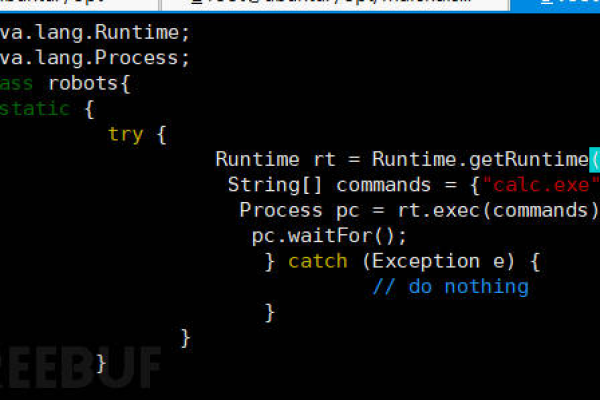

破绽利用

确认目标系统存在破绽后,攻击者会利用特制的破绽利用工具或脚本来执行反面代码,这通常涉及到精细的内存管理,确保执行流可以跳转到攻击者预设的反面代码上。

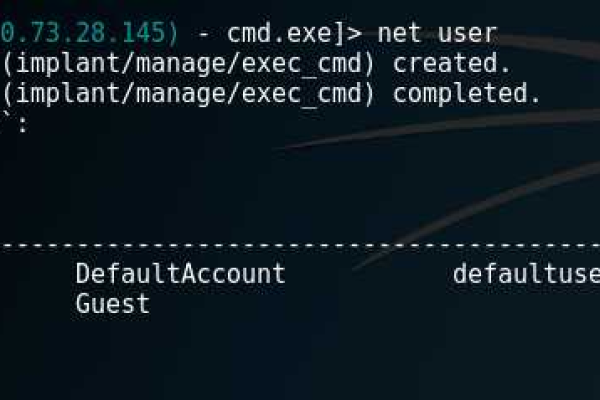

反面活动

一旦成功执行反面代码,攻击者就可以进行各种反面活动,包括创建后门账户、下载更多反面软件、窃取数据等。

防护措施

及时更新补丁

微软定期发布安全更新,修复已知的安全破绽,保持系统及时更新是防范这类破绽的关键措施。

使用防火墙

启用并配置好Windows防火墙,限制不必要的入站和出站连接,可以降低被攻击的风险。

最小权限原则

按照最小权限原则分配用户权限,减少攻击者潜在的攻击面。

安全监控

部署安全监控工具,实时监控系统活动,以便及时发现可疑行为或载入迹象。

定期备份

定期备份重要数据,确保在遭受攻击后能够快速恢复业务。

相关问题与解答

Q1: Windows 远程代码执行破绽是否只影响特定版本的Windows?

A1: 不一定,虽然某些破绽可能只影响特定的Windows版本,但许多高危破绽会影响多个版本,甚至跨越多个服务包(Service Packs)。

Q2: 如何检测系统是否受到Windows远程代码执行破绽的影响?

A2: 可以使用Windows内置的安全工具如Windows Defender,或第三方安全工具进行扫描检测,同时关注微软的安全公告,了解最新的破绽信息。

Q3: 如果发现系统中存在未修补的远程代码执行破绽,应采取哪些紧急措施?

A3: 立即从网络中隔离受影响的系统,停止相关服务的运行,并尽快应用安全补丁或进行必要的配置更改,同时审查系统日志,评估潜在的损害程度。

Q4: 对于无法立即安装补丁的系统,有哪些临时防护方法?

A4: 可以尝试应用相关的缓解措施,如关闭受影响的服务,修改注册表设置,或使用防火墙规则限制对该服务的访问,重要的是要确保理解缓解措施的原理及其可能带来的副作用。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/305571.html