服务器受到攻击流量

- 行业动态

- 2025-03-22

- 3

服务器受到攻击流量的详细说明

一、攻击流量的类型

| 攻击类型 | 描述 | 示例 |

| DDoS(分布式拒绝服务)攻击 | 利用多台计算机同时向服务器发送大量请求,使服务器资源耗尽,无法正常提供服务,破解控制了大量“僵尸主机”,在同一时间向目标服务器发送海量的HTTP请求,导致服务器带宽被占满,合法用户无法访问。 | SYN Flood攻击,攻击者发送大量伪造的SYN包,消耗服务器的资源,使服务器无法建立正常的TCP连接。 |

| CC攻击 | 通过模拟大量用户访问服务器的特定页面或功能,消耗服务器资源,影响正常服务,针对网站登录接口进行CC攻击,不断发送登录请求,导致服务器忙于处理这些请求,其他用户无法正常登录。 | 对电商网站的购物车提交功能进行CC攻击,大量虚假的购物车提交请求使服务器负载过高,影响真实用户的购物流程。 |

| DNS攻击 | 针对域名系统进行攻击,使域名解析出现问题,导致服务器无法被正常访问,缓存投毒攻击,攻击者改动DNS缓存信息,使用户在访问网站时被导向错误的IP地址。 | 当用户输入一个合法网站的域名时,由于DNS缓存被投毒,被引导到攻击者搭建的反面网站上。 |

二、攻击流量产生的影响

|影响方面|具体表现|

|—-|—-|

|服务可用性|服务器无法正常响应合法用户的请求,导致网站或应用程序无法访问,业务中断,如在线交易平台在遭受攻击时,用户无法下单、支付等。|游戏服务器遭受攻击时,玩家无法登录游戏,正在进行的游戏可能会掉线。|

|性能下降|服务器的CPU、内存、带宽等资源被大量占用,运行速度变慢,响应时间延长,数据库服务器在受到攻击后,查询操作变得非常缓慢,影响数据检索效率。|邮件服务器遭受攻击,邮件发送和接收的速度明显降低,甚至出现邮件延迟或丢失的情况。|

|数据安全风险|攻击者可能利用攻击流量作为掩护,进一步载入服务器,窃取敏感数据,如用户个人信息、企业商业机密等,在DDoS攻击的同时,攻击者尝试通过破绽载入服务器,获取数据库中的用户账号和密码。|若服务器存储有重要合同文件,在遭受攻击时,这些文件可能被非规访问和改动,给企业带来巨大损失。|

三、应对攻击流量的措施

|防御手段|作用及原理|

|—-|—-|

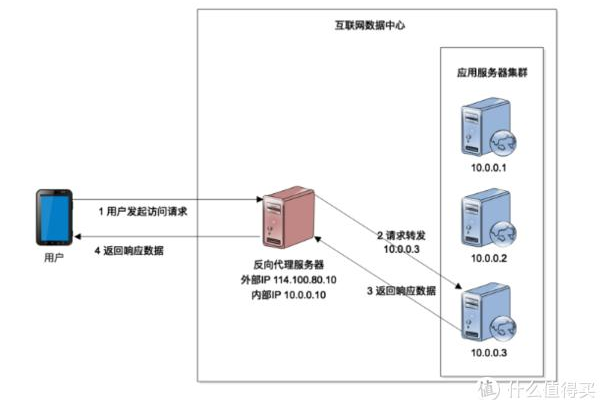

|防火墙配置|通过设置访问规则,限制非规流量进入服务器,只允许特定IP地址段的请求通过,阻止来自反面IP的访问。|基于IP地址和端口号进行过滤,阻挡一些常见的攻击流量来源。|

|流量监测与分析|实时监测服务器的流量情况,及时发现异常流量模式,如使用流量监测工具,分析流量的来源、目的地、协议等信息,识别潜在的攻击行为。|通过对流量数据的分析,能够快速定位攻击类型和来源,以便采取针对性措施。|

|启用CDN(内容分发网络)|将服务器的内容分发到多个节点,减轻主服务器的负担,同时隐藏真实服务器IP地址,当遭受攻击时,CDN节点可以分散攻击流量,保护主服务器。|攻击者很难直接找到真实服务器的IP地址进行攻击,提高了服务器的安全性和抗攻击能力。|

四、相关问题与解答

问题1:如何判断服务器是否正在遭受攻击流量?

解答:可以通过多种方式来判断,一是观察服务器的性能指标,如CPU使用率、内存占用率、带宽利用率等,如果这些指标突然大幅上升且没有合理的业务原因,可能是遭受了攻击,二是查看服务器的日志,分析请求来源、请求频率等信息,若发现大量来自同一IP地址或IP段的异常请求,或者请求频率过高超出正常范围,也可能是攻击行为,还可以使用专业的流量监测工具,它们能够提供更详细的流量分析和报警功能,帮助准确判断是否遭受攻击。

问题2:遭受攻击流量后,除了上述提到的应对措施外,还可以采取哪些补救措施来减少损失?

解答:遭受攻击后,首先要及时备份重要数据,防止数据丢失或被改动,然后可以与相关的网络安全机构或服务提供商联系,寻求专业的技术支持和帮助,对于已经泄露的用户信息,要及时通知用户,并采取措施加强用户信息安全,如提醒用户修改密码、加强账户安全验证等,要对服务器进行全面的安全检查和修复,查找可能存在的安全破绽,更新系统和软件补丁,防止再次遭受类似的攻击,还可以考虑调整业务策略,如暂时限制部分非核心业务的访问,优先保障重要业务的正常运行,以减少攻击对业务的影响。