GIS软件开发快速入门 _快速入门

- 行业动态

- 2024-06-29

- 5

GIS软件开发快速入门指南

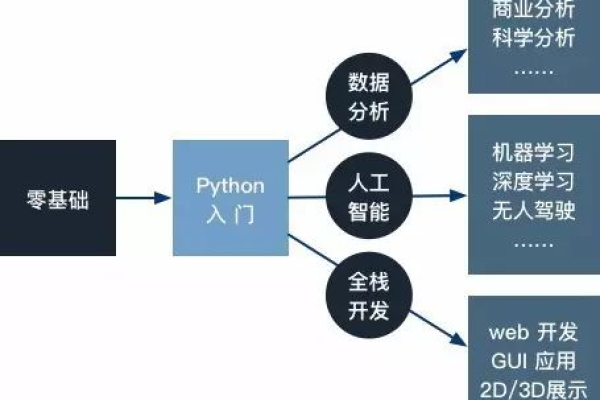

GIS(地理信息系统)软件开发,作为信息技术的一个重要分支,专注于处理和分析地理数据,本指南旨在为初学者提供一个明确的路径,通过学习基础理论、掌握开发工具、了解平台资源以及实战案例实操,帮助快速入门GIS软件开发。

基础理论与技能要求

1、什么是GIS开发

GIS开发涉及创建和维护地理信息系统软件,用于收集、存储、处理、分析和展示所有类型的地理数据。

GIS开发者需要熟悉地图制作、空间数据分析和地图服务发布等技术。

开发者通常需要掌握测绘知识、GIS原理以及相关的计算机技术。

2、WebGIS开发

WebGIS是在互联网上实现地理信息系统的功能,允许用户通过网页浏览器进行地图查看和其他GIS操作。

WebGIS开发涉及到前端和后端的编程,需要使用HTML、CSS、JavaScript等技术。

开发者需要了解如何在Web应用中集成和管理地理数据,并实现用户交互。

3、必备技能

熟悉常用GIS软件,如ArcGIS、SuperMap和QGIS等,这些软件提供了丰富的GIS数据处理功能。

理解GIS数据格式,如GeoJSON和Shapefile,以及它们的转换方法。

掌握符号化、专题图制作流程及GIS软件的二次开发。

开发环境搭建

1、开发软件

选择合适的GIS软件开发工具,如ArcGIS的ArcEngine或开源的QGIS。

安装并配置软件以适应开发需求,确保所有必要的插件和扩展都已安装。

熟悉软件的API和文档,这些是进行高效开发的关键。

2、平台资源

利用高德开放平台等提供的地图服务和API,可简化开发过程。

注册开发者账号,获取API密钥以访问平台资源。

学习如何在不同平台进行地图显示、标记和控件的使用。

Web开发篇

1、HTML快速入门

学习HTML的基础标签、结构和语义,为建立WebGIS页面打下基础。

理解HTML5的新特性,如地理位置API。

实践项目包括创建基本的地图显示页面。

2、CSS快速入门

掌握CSS选择器、属性和布局技巧,用于美化和调整地图样式。

使用CSS Grid和Flexbox进行页面布局设计。

通过实际案例优化地图界面和用户交互体验。

3、JavaScript快速入门

JavaScript是实现动态WebGIS应用的关键,学习基本语法和异步编程。

了解如何使用JavaScript进行DOM操作和事件处理。

通过编写代码练习,如实现地图缩放和平移功能,加深理解。

WebGIS开发实战

1、开发准备

确定项目目标和所需地图数据类型,准备相应的GIS数据资源。

设置合适的开发环境和版本控制工具,如Git。

规划项目的目录结构和代码架构,确保开发过程的条理性。

2、地图显示

学习如何在Web页面上加载和显示地图,使用不同的图层和底图。

实现地图的基本操作,例如放大、缩小和漫游。

对地图样式进行自定义,以符合项目需求和用户体验。

3、地图控件

开发和使用工具栏、缩略图、比例尺等控件,增强地图的交互性。

实现高级功能,如空间数据筛选和属性查询。

结合案例演示如何根据用户需求定制控件。

4、其他关键技术

点标记:在地图上标注特定的地理位置,如兴趣点、地址等信息。

几何计算:执行空间分析操作,如缓冲区分析和叠加分析。

GeoJSON:处理GeoJSON格式的数据,用于地图数据的交换和存储。

实战案例详解

1、案例选取

挑选适合初学者的案例,如天气数据可视化、交通流量分析等。

分析案例的教学点,明确学习目标和所涉及的GIS概念。

提供完整的项目代码和数据样本,供学习者下载和实操。

2、步骤分析

详细解释每一个操作步骤,从数据准备到功能实现的过程。

强调关键步骤的最佳实践,如性能优化和代码复用。

通过问题引导和思考,促进学习者的深入理解和举一反三。

通过上述结构清晰、内容丰富的指南,初学者可以系统地学习和掌握GIS软件开发的基础知识和实战技能,从基础理论的学习到开发环境的搭建,再到Web开发的实际操作,每一步都为进入GIS软件开发领域打下坚实的基础,而通过实战案例的详解,更是能够将理论知识转化为实际操作能力,使学习者能够快速入门并在未来的项目中灵活应用GIS技术。