php网站广告窗口_PHP

- 行业动态

- 2024-06-27

- 2

PHP网站广告窗口是一种在 PHP 网站上显示广告的窗口。它可以通过使用PHP代码来实现,以便在网站上展示广告内容。这种 广告窗口可以自定义大小、位置和样式,以适应不同的网站需求。通过这种方式,网站管理员可以轻松地在网站上添加和管理广告,从而增加收入来源。

在PHP网站中,广告窗口通常用于展示广告内容,以下是一个简单的PHP广告窗口示例:

1、创建一个名为ad_window.php的文件,用于存放广告窗口的代码。

2、在ad_window.php文件中,编写以下代码:

<?php

// 连接数据库

$servername = "localhost";

$username = "username";

$password = "password";

$dbname = "myDB";

$conn = new mysqli($servername, $username, $password, $dbname);

if ($conn>connect_error) {

die("连接失败: " . $conn>connect_error);

}

// 查询数据库中的广告内容

$sql = "SELECT * FROM ads";

$result = $conn>query($sql);

if ($result>num_rows > 0) {

// 输出广告内容

while($row = $result>fetch_assoc()) {

echo "<div class='adwindow'>";

echo "<h3>" . $row["title"] . "</h3>";

echo "<p>" . $row["content"] . "</p>";

echo "</div>";

}

} else {

echo "暂无广告内容";

}

$conn>close();

?> 3、在网站的HTML文件中,引入ad_window.php文件,以显示广告窗口:

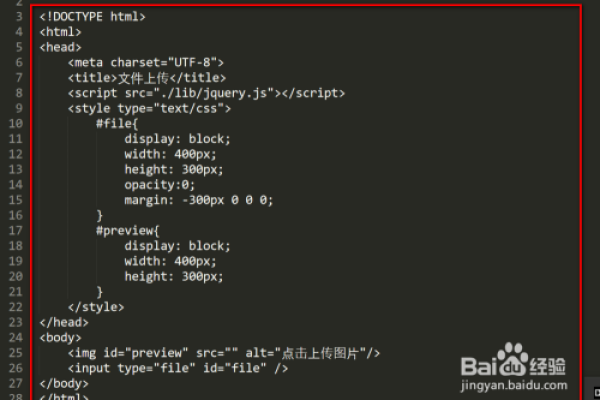

<!DOCTYPE html>

<html>

<head>

<title>广告窗口示例</title>

<style>

.adwindow {

border: 1px solid #ccc;

padding: 10px;

marginbottom: 10px;

}

</style>

</head>

<body>

<h1>欢迎来到我们的网站!</h1>

<?php include 'ad_window.php'; ?>

</body>

</html> 4、在数据库中创建一个名为ads的表,并插入一些广告数据:

CREATE TABLE ads (

id INT(6) UNSIGNED AUTO_INCREMENT PRIMARY KEY,

title VARCHAR(255) NOT NULL,

content TEXT NOT NULL

);

INSERT INTO ads (title, content) VALUES ('广告标题1', '广告内容1');

INSERT INTO ads (title, content) VALUES ('广告标题2', '广告内容2'); 这样,当访问网站时,广告窗口将显示数据库中的广告内容。

下面是一个基本的HTML介绍示例,其中包含PHP代码用于动态生成网站广告窗口的内容,这个介绍将展示不同的广告信息。

“`html