php安全模式

- 行业动态

- 2024-06-12

- 4

PHP安全模式是PHP的一个功能,它用于限制一些可能对服务器造成威胁的操作,在安全模式下,PHP会禁用一些函数和特性,以防止反面代码的执行,随着PHP 5.3.0以后版本的发布,安全模式已经被移除,因为其存在一些问题和不足之处。

在本文中,我们将介绍PHP安全模式的概念、作用、使用方法以及相关FAQs。

PHP安全模式的作用

PHP安全模式的主要作用是限制一些可能对服务器造成威胁的操作,当PHP运行在安全模式下时,它会禁用一些函数和特性,以防止反面代码的执行,这些限制包括:

不能访问文件系统的大部分区域,只能访问特定的目录;

不能执行外部程序;

不能发送HTTP请求;

不能使用某些危险的PHP函数;

不能访问系统级别的信息。

PHP安全模式的使用方法

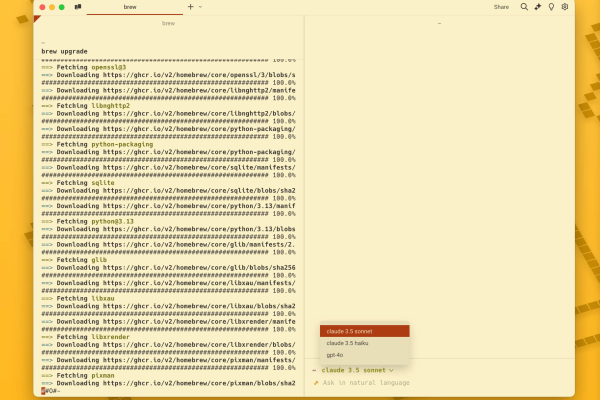

要启用PHP安全模式,需要在php.ini文件中设置safe_mode指令为On,具体操作如下:

1、打开php.ini文件,找到safe_mode指令;

2、将safe_mode指令设置为On,即safe_mode = On;

3、保存并关闭php.ini文件;

4、重启Apache或其他Web服务器,使设置生效。

在启用安全模式后,还可以通过设置其他指令来进一步限制PHP的功能,可以通过设置safe_mode_exec_dir指令来限制可以执行外部程序的目录。

相关FAQs

Q1: PHP安全模式是否会影响网站的性能?

A1: 启用PHP安全模式可能会对网站性能产生一定影响,因为它会增加额外的安全检查和限制,这种影响通常很小,对于大多数网站来说可以忽略不计。

Q2: 为什么PHP 5.3.0以后的版本不再支持安全模式?

A2: PHP 5.3.0以后的版本不再支持安全模式,主要原因是安全模式存在一些问题和不足之处,安全模式的限制过于严格,可能导致一些正常的应用程序无法运行;安全模式并不能提供完全的安全保护,仍然存在一些绕过安全限制的方法,PHP开发者决定移除安全模式,转而采用其他更安全的方式来保护服务器。