Linux下为OpenSSL安装更新

- 行业动态

- 2024-06-03

- 6

在Linux下为OpenSSL安装更新,可以按照以下步骤进行:

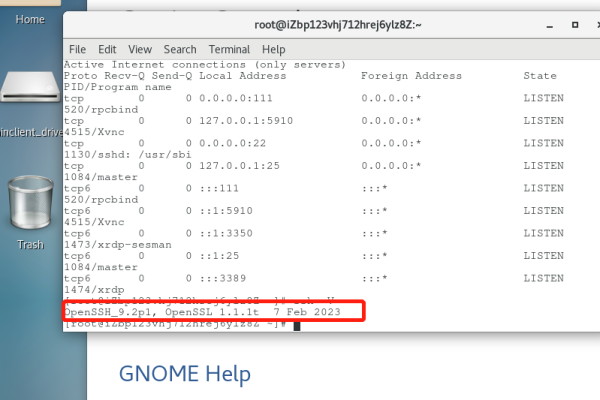

1、检查当前OpenSSL版本

我们需要确定当前的OpenSSL版本,可以通过执行以下命令来查看:

openssl version

2、下载最新版本的OpenSSL

访问OpenSSL官方网站(https://www.openssl.org/)并找到最新版本的下载链接,通常,最新版本的OpenSSL会以源代码包的形式提供。

3、解压源代码包

下载完成后,将源代码包解压到本地目录,可以使用以下命令解压:

tar xvf openssl<version>.tar.gz

4、进入解压后的目录

使用以下命令进入解压后的目录:

cd openssl<version>

5、配置和编译OpenSSL

在解压后的目录中,执行以下命令配置和编译OpenSSL:

./config prefix=/usr/local/openssl make

6、安装OpenSSL

编译完成后,执行以下命令安装OpenSSL:

sudo make install

7、更新系统环境变量

为了使系统能够找到新的OpenSSL版本,需要更新环境变量,编辑/etc/profile文件,并在其中添加以下内容:

export PATH=/usr/local/openssl/bin:$PATH

保存文件后,执行以下命令使更改生效:

source /etc/profile

8、验证更新是否成功

执行以下命令验证更新是否成功:

openssl version

如果输出的版本号与之前下载的版本号相同,则说明更新成功。