搭建了一个网站这个网站肯定是有破绽的吗

- 行业动态

- 2024-01-23

- 2

搭建网站可能存在破绽,需定期检查和修复。

搭建了一个网站这个网站肯定是有破绽的

在互联网时代,网站已经成为了企业、个人展示形象、提供服务的窗口,随着网站的普及,网络安全问题也日益凸显,搭建了一个网站,这个网站肯定是有破绽的,本文将从技术层面分析网站存在的破绽,并提出相应的解决方案。

常见的网站破绽类型

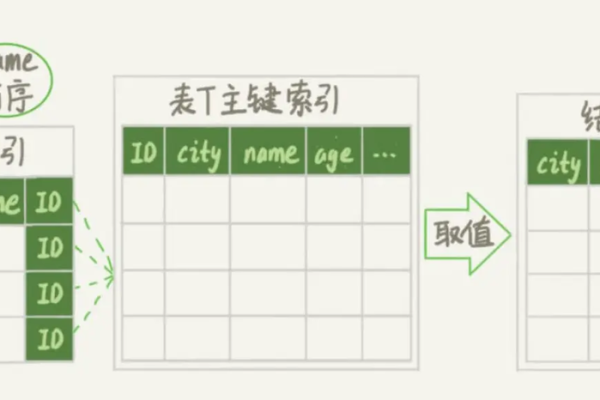

1、SQL注入破绽

SQL注入是一种常见的网络攻击手段,攻击者通过在Web表单中输入反面的SQL代码,从而绕过验证,实现对数据库的非规操作,这种攻击方式常见于博客评论、留言板等需要用户提交内容的场景。

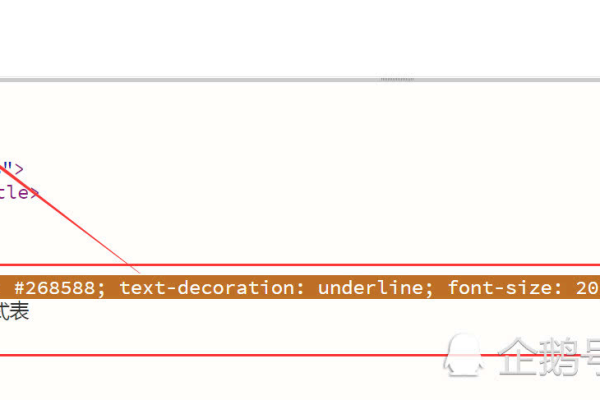

2、XSS破绽

XSS(跨站脚本攻击)是一种常见的网络安全问题,攻击者通过在目标网站上注入反面脚本,当其他用户浏览该页面时,反面脚本会被执行,从而导致用户信息泄露或者被改动,这种攻击方式常见于论坛、社交平台等用户互动场景。

3、CSRF破绽

CSRF(跨站请求伪造)是一种较为复杂的攻击手段,攻击者通过伪造用户的登录凭证,诱导用户在不知情的情况下执行某些操作,这种攻击方式常见于需要用户登录才能进行的操作,如修改密码、转账等。

4、文件上传破绽

文件上传破绽是指网站在处理用户上传文件时,没有对文件类型、大小等进行限制,导致反面文件被上传到服务器,这种攻击方式常见于论坛、博客等允许用户上传图片、音频、视频等文件的场景。

如何防范网站破绽

1、对用户输入进行严格的验证和过滤

对于用户提交的内容,应进行严格的验证和过滤,防止反面代码的注入,可以使用一些成熟的库,如PHP的filter_var()函数,对用户输入进行过滤。

2、对输出内容进行转义

在输出数据时,应对特殊字符进行转义,防止XSS攻击,可以使用HTMLspecialchars()函数对输出内容进行转义。

3、使用CSRF Token

为了防止CSRF攻击,可以为每个表单生成一个唯一的Token,并将其存储在用户的session中,在表单中添加一个隐藏字段,将Token值传递给服务器端,服务器端在处理表单时,需要验证Token的有效性。

4、设置文件上传大小限制和类型限制

在处理用户上传的文件时,应设置文件大小和类型的限制,防止反面文件被上传,可以使用PHP的upload_max_filesize()和getimagesize()函数来设置文件大小限制和检查文件类型。

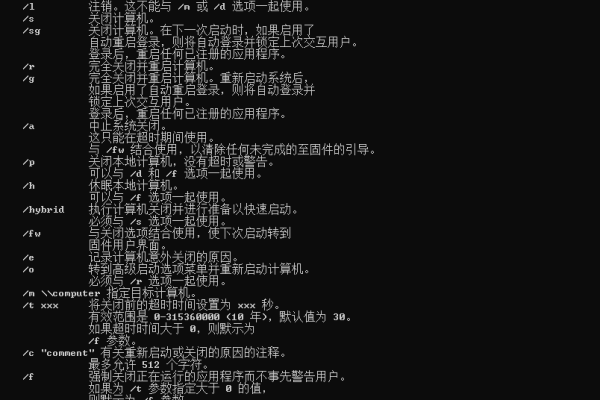

5、定期更新和修补系统破绽

为了防止破解利用已知破绽进行攻击,应定期更新服务器软件和应用软件,修补已知的安全破绽,可以使用安全扫描工具对网站进行定期的安全检查。

相关问题与解答

1、如何判断一个网站是否存在SQL注入破绽?

答:可以通过在网站后台查询语句中插入反面的SQL代码,如果能够成功执行并返回预期结果,说明存在SQL注入破绽,具体操作方法如下:在查询语句前后分别插入单引号(‘),然后尝试在前端输入反面的SQL代码,如’ or ‘1’=’1,如果查询结果符合预期,说明存在SQL注入破绽。

2、如何判断一个网站是否存在XSS破绽?

答:可以在网站前端输入反面脚本代码,如<script>alert(‘XSS’)</script>,然后观察网页源代码是否包含该脚本代码,如果包含,说明存在XSS破绽,具体操作方法如下:在前端输入反面脚本代码,然后查看网页源代码,查找是否包含该脚本代码。

3、如何防范CSRF攻击?

答:可以使用CSRF Token来防范CSRF攻击,具体操作方法如下:在表单中添加一个隐藏字段,用于存储Token值;在服务器端处理表单时,验证Token的有效性;在渲染表单时,将Token值传递给前端,具体实现可参考以下PHP代码:

if ($_SERVER['REQUEST_METHOD'] == 'POST') {

$token = $_POST['_token'];

if (hash_equals($token, $_SESSION['token'])) {

// 处理表单数据

} else {

echo 'CSRF Token错误';

}

} else {

$_SESSION['token'] = bin2hex(random_bytes(32));

} ?>```

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/286154.html