云服务器和VPS究竟有何不同?

- 行业动态

- 2024-09-30

- 4465

云服务器是虚拟化的计算资源,可按需扩展;VPS是物理服务器上分割的独立环境,资源有限。

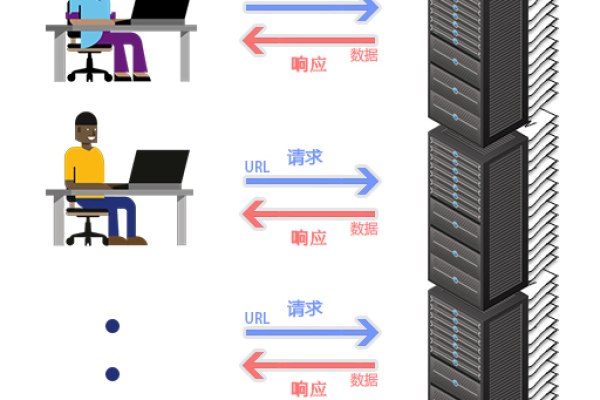

云服务器和VPS(虚拟专用服务器)是两种不同的托管服务,它们在资源分配、成本效益以及可扩展性等方面存在区别,具体分析如下:

1、资源分配

云服务器:使用集群技术,在一组物理服务器上虚拟出多个独立服务器环境,每个云服务器都有完整的系统镜像,确保高可用性和故障迁移能力。

VPS:在单个物理服务器上通过虚拟化技术分割出多个虚拟专用服务器,每个VPS运行独立的操作系统和应用程序,但共享相同的硬件资源。

2、成本效益

云服务器:通常价格较高,但提供按需付费的弹性服务,用户只需为实际使用的资源支付费用。

VPS:初期成本较低,适合预算有限的用户,但长期来看可能因为缺乏弹性而增加额外成本。

3、可扩展性

云服务器:提供高度的可扩展性,用户可以根据需求即时增加或减少资源,无需停机或迁移数据。

VPS:扩展性有限,一旦达到最大容量,需要购买更多空间或迁移到新的解决方案,这可能需要停机时间。

4、性能稳定性

云服务器:由于资源分布在多个物理服务器上,即使部分服务器出现问题,也不会影响到其他服务器的运行,保证了服务的稳定性和连续性。

VPS:如果物理服务器出现故障,所有在该服务器上的VPS都会受到影响,稳定性和安全性相对较低。

云服务器提供了更高的灵活性、稳定性和可扩展性,适合对性能和可靠性有较高要求的应用,而VPS则更适合预算有限且对性能要求不是特别高的用户,在选择时,应根据自己的业务需求、预算以及对性能的要求来决定最合适的服务类型。

到此,以上就是小编对于云服务器和vps有什么区别呢的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位朋友在评论区讨论,给我留言。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/2843.html