简述xss的攻击原理及防范措施

- 行业动态

- 2023-12-09

- 3187

XSS攻击手段解析:从反射型、存储型到DOM型,全面解析XSS攻击手段

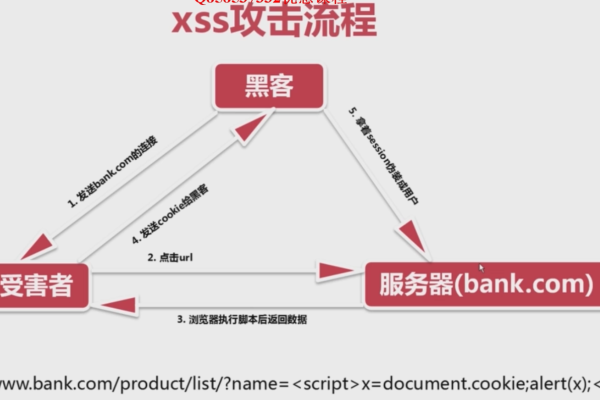

跨站脚本攻击(XSS)是一种常见的网络安全威胁,攻击者通过在目标网站上注入反面脚本,当其他用户浏览该网站时,这些反面脚本会被执行,从而达到窃取用户信息、改动网页内容等目的,XSS攻击手段有很多种,本文将从反射型、存储型到DOM型三个方面进行详细解析。

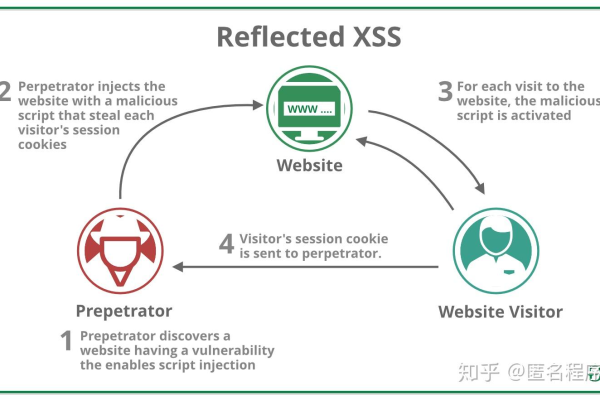

二、反射型XSS攻击手段

反射型XSS攻击是指攻击者将反面代码嵌入到URL中,诱导用户点击该链接,当用户点击链接后,反面代码会被执行,从而达到攻击目的,反射型XSS攻击的典型例子是在论坛或留言板上发布带有反面链接的帖子,诱导其他用户点击。

1、构造反面链接

攻击者首先需要构造一个包含反面脚本的URL,攻击者可以创建一个如下的URL:

http://example.com/?script=<script>alert('XSS')</script>

其中`<script>alert(‘XSS’)</script>`是攻击者的反面脚本。

2、诱导用户点击反面链接

攻击者需要将构造好的反面链接发布到目标网站,如论坛、留言板等,用户可以在浏览这些网站时,不小心点击到这个反面链接,从而触发XSS攻击。

三、存储型XSS攻击手段

存储型XSS攻击是指攻击者将反面代码提交到目标网站的数据库中,当其他用户访问该网站时,这些反面代码会被服务器端执行,存储型XSS攻击的典型例子是在留言板、评论区等地方,用户可以输入文本内容,攻击者将反面代码提交到数据库中。

1、构造反面代码

攻击者首先需要构造一个包含反面脚本的字符串。

String maliciousCode = "<script>alert('XSS')</script>";

2、提交反面代码到数据库

攻击者需要将构造好的反面代码提交到目标网站的数据库中,这通常需要利用网站的一些破绽,如SQL注入等,攻击者可以通过以下SQL语句将反面代码插入到数据库中:

INSERT INTO comments (content) VALUES ('<script>alert("XSS")</script>');

3、用户访问受影响的网站时,反面代码被执行

当其他用户访问包含反面代码的页面时,服务器端会将反面代码插入到用户的浏览器中,从而导致XSS攻击。

四、DOM型XSS攻击手段

DOM型XSS攻击是指攻击者通过修改DOM结构,使得反面脚本被执行,与反射型和存储型XSS攻击相比,DOM型XSS攻击不依赖于URL参数和数据库记录,而是直接操作DOM结构,这使得DOM型XSS攻击更加难以防范。

1、构造反面脚本

var maliciousScript = '<script>alert("XSS")</script>';

2、插入反面脚本到DOM结构中

攻击者需要找到目标网站的DOM结构中的某个元素,并将反面脚本插入到该元素中,攻击者可以通过以下JavaScript代码将反面脚本插入到一个id为comments的元素中:

document.getElementById('comments').innerHTML = maliciousScript;

3、反面脚本被执行

当其他用户访问包含反面脚本的页面时,反面脚本会被自动执行,从而导致XSS攻击,由于DOM型XSS攻击不依赖于URL参数和数据库记录,因此更加难以防范。

五、相关问题与解答

1、XSS攻击的主要目的是什么?如何防范?

答:XSS攻击的主要目的是窃取用户信息、改动网页内容等,防范措施包括:对用户输入进行严格的过滤和验证;使用安全的编程模式,如CSP(内容安全策略);对敏感数据进行加密等。

2、XSS攻击与其他类型的网络攻击有什么区别?

答:XSS攻击主要针对的是网页应用,而其他类型的网络攻击可能针对的是操作系统、网络设备等,XSS攻击主要通过修改DOM结构来执行反面脚本,而其他类型的网络攻击可能通过其他方式实现。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/277687.html