wireshark根据内容过滤的方法是什么

- 行业动态

- 2023-12-31

- 2321

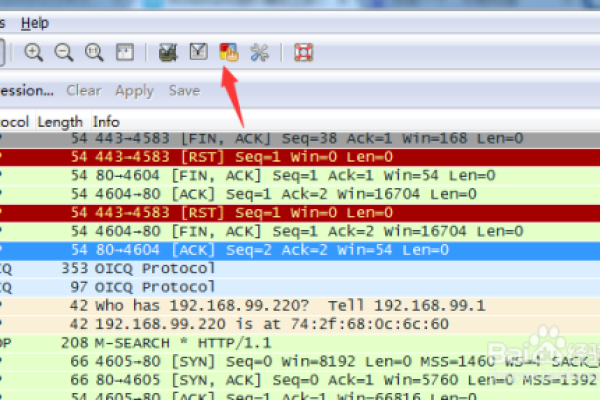

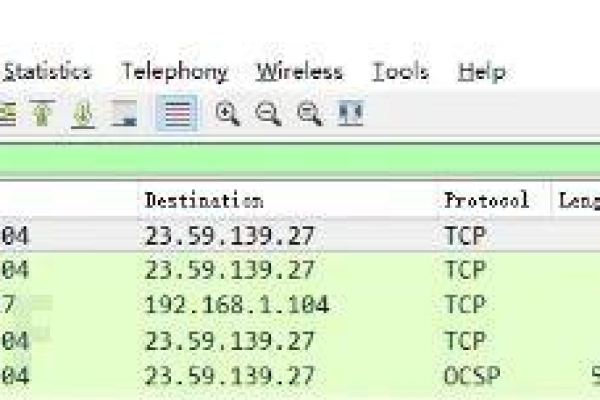

Wireshark根据内容过滤的方法有很多,其中一种是使用Wireshark命令过滤。您可以使用“tcp contains”命令过滤出TCP报文中包含特定内容的报文。

Wireshark是一款非常强大的网络协议分析工具,它可以帮助我们捕获和分析网络数据包,从而了解网络的运行情况,在Wireshark中,根据内容过滤是一种非常实用的功能,可以帮助我们快速定位到感兴趣的数据包,本文将详细介绍Wireshark根据内容过滤的方法,并在最后提供一个相关问题与解答的栏目,帮助大家更好地理解和应用这一功能。

什么是内容过滤

内容过滤是指根据数据包中的特定字段(如协议、端口、IP地址等)来筛选数据包的过程,在Wireshark中,我们可以使用过滤器表达式来实现内容过滤,过滤器表达式是一种类似于C语言的字符串匹配语法,可以用来描述数据包的各种属性,通过设置合适的过滤器表达式,我们可以轻松地找到满足特定条件的数据包。

如何设置内容过滤

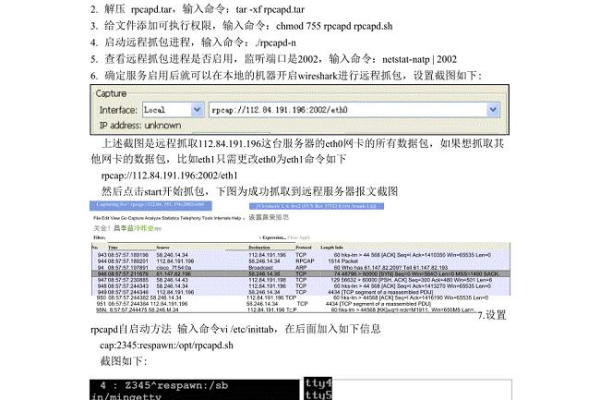

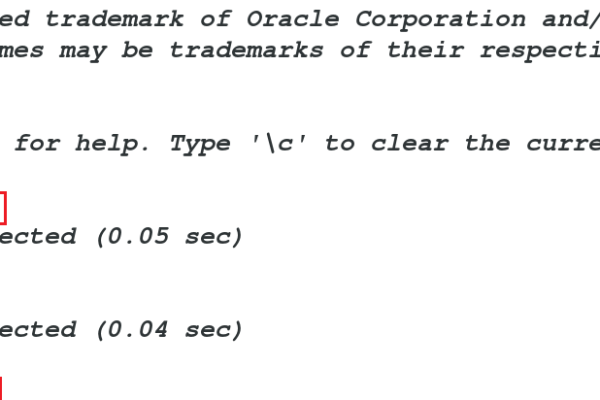

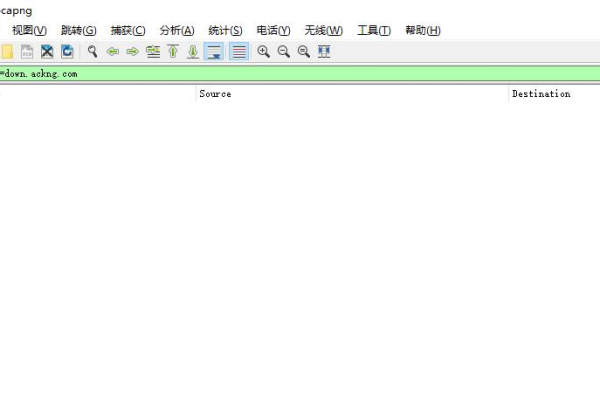

1、打开Wireshark,选择要捕获数据包的接口(如eth0、wlan0等),然后点击“开始捕获”按钮。

2、在捕获过程中,我们可以在顶部的过滤器栏中输入过滤器表达式,过滤器栏位于Wireshark界面的右上角,显示为“Capture Filter”。

3、在过滤器栏中输入过滤器表达式,

tcp port 80 and host 192.168.1.100

这个表达式表示我们只关心目标端口为80且源IP地址为192.168.1.100的数据包,输入表达式后,按下回车键或点击“应用”按钮,Wireshark将只显示符合条件的数据包。

4、如果需要进一步修改过滤条件,可以在过滤器栏中再次输入新的表达式,然后按下回车键或点击“应用”按钮,此时,之前设置的过滤条件将被覆盖。

5、如果需要清除当前的过滤条件,可以点击过滤器栏中的“清除所有”按钮,或者按下“Esc”键。

常用的内容过滤表达式示例

1、过滤TCP协议的数据包:

tcp

2、过滤UDP协议的数据包:

udp

3、过滤HTTP请求的数据包:

http.request && http.method == "GET" && http.request_uri == "/index.html"

4、过滤DNS请求的数据包:

dns && dns.qry_name == "www.example.com" && dns.qtype == "ANY" && dns.response_name == "www.example.com" && dns.response_type == "ANY" && dns.opcode == 0 && dns.rcode == 0x00000000 && dns.qdcount == 1 && dns.ancount == 1 && dns.nscount == 0 && dns.arcount == 0 && dns.adcount == 0 && dns.edcount == 0 && dns.cdcount == 0 && dns.query_time == "0m" && dns.response_time == "0m" && dns.exchanger_ttl == "32" && ((dns.flags & b"xc0") != b"xc0") && ((dns.flags & b"x80") != b"x80") && ((dns.flags & b"xe0") != b"xe0") && ((dns.flags & b"x20") != b"x20") && ((dns.flags & b"x10") != b"x10") && ((dns.flags & b"x40") != b"x40") && ((dns.flags & b"x80") != b"x80") && ((dns.flags & b"x40") != b"x40") && ((dns.flags & b"x20") != b"x20") && ((dns.flags & b"x10") != b"x10") && ((dns.flags & b"x40") != b"x40") && ((dns.flags & b"x20") != b"x20") && ((dns.flags & b"x10") != b"x10") && ((dns.flags & b"x80") != b"x80") && ((dns.flags & b"xc0") != b"xc0") && ((dns.flags & b"xa0") != b"xa0") && ((dns.flags & b"xe0") != b"xe0") && ((dns

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/275878.html