远程端口号怎么改

- 行业动态

- 2023-11-27

- 1

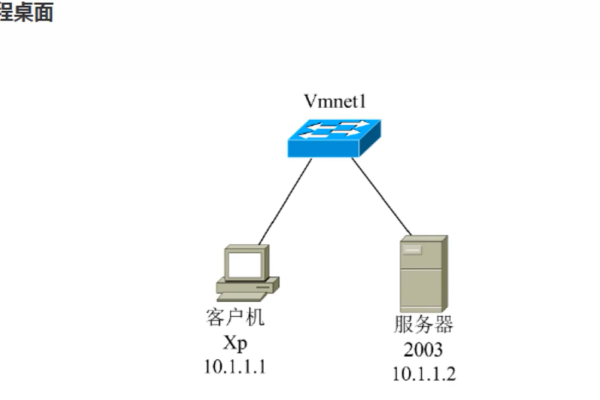

远程端口,又称为“远端端口”,是指在网络中,两个计算机之间的通信接口,它允许一台计算机通过网络与其他计算机进行数据交换和通信,远程端口的设置和使用对于网络安全和信息传输至关重要,本文将详细介绍远程端口的概念、作用、分类以及相关技术。

一、远程端口的概念

远程端口是一个虚拟的通信通道,用于在网络中的两台计算机之间传输数据,当一台计算机需要与另一台计算机进行通信时,它会通过远程端口与目标计算机建立连接,在这个过程中,远程端口会分配一个唯一的标识符,以便接收方识别和处理数据,一旦连接建立,双方就可以通过这个远程端口进行数据的发送和接收。

二、远程端口的作用

1. 数据传输:远程端口是实现网络中计算机之间数据传输的关键,通过远程端口,计算机可以发送和接收各种类型的数据,如文本、图片、音频、视频等。

2. 应用程序通信:许多应用程序(如电子邮件、即时通讯、文件共享等)都需要通过远程端口进行通信,电子邮件客户端需要通过远程端口与邮件服务器建立连接,以便发送和接收电子邮件。

3. 远程控制:远程端口还可以用于实现远程控制,通过远程控制软件,用户可以在远离被控制计算机的情况下对其进行操作,这种技术在网络安全领域具有重要应用价值,可以帮助管理员监控和维护网络设备。

4. 分布式计算:远程端口在分布式计算中也发挥着重要作用,分布式计算是一种将计算任务分布在多个计算机上的方法,以提高计算效率和可靠性,通过远程端口,各个计算节点可以相互通信和协作,共同完成任务。

三、远程端口的分类

根据其用途和协议的不同,远程端口可以分为以下几类:

1. TCP端口:TCP(传输控制协议)是一种面向连接的传输层协议,负责在网络中建立和管理数据连接,常见的TCP端口有80(HTTP)、443(HTTPS)、21(FTP)、23(Telnet)等。

2. UDP端口:UDP(用户数据报协议)是一种无连接的传输层协议,不保证数据包的顺序或可靠性,常见的UDP端口有53(DNS)、135(RPC)、139(NetBIOS)、445(Microsoft-DS)等。

3. SCTP端口:SCTP(流控制传输协议)是一种面向多播的传输层协议,适用于实时通信场景,常见的SCTP端口有1701(RTP/AVP)、1702(RTCP/AVP)等。

4. DCCP端口:DCCP(数据报拥塞控制协议)是一种用于实时多媒体应用的传输层协议,提供拥塞控制和数据丢失恢复功能,常见的DCCP端口有60001-60006。

四、远程端口相关技术

1. NAT穿透:NAT(网络地址转换)是一种将内部网络地址转换为公共IP地址的技术,以实现内外网通信,由于NAT的存在,有时需要通过特定的技术手段实现远程端口的穿透,如STUN、TURN、ICE等。

2. 端口映射:端口映射是一种将外部端口映射到内部IP地址和端口的技术,以实现外部访问内部服务的需求,常见的端口映射工具有花生壳、ngrok等。

3. SSH隧道:SSH(安全外壳协议)是一种加密的网络传输协议,可以保护数据在传输过程中的安全,通过SSH隧道,可以将远程端口的数据流量加密并通过SSH通道传输,提高安全性。

4. SSL/TLS加密:SSL(安全套接层)/TLS(传输层安全)是一种用于保护网络通信安全的加密协议,通过配置SSL/TLS证书和密钥,可以实现远程端口的数据加密和认证,防止数据泄露和改动。

【相关问题与解答】

1. 什么是NAT穿透?如何实现NAT穿透?

答:NAT穿透是一种将内部网络地址映射到公共IP地址的技术,使得外部设备可以访问内部设备的特定服务,实现NAT穿透的方法有很多,如STUN、TURN、ICE等,STUN是一种基于UDP的发现机制,用于获取本地和远程设备的公网IP地址;TURN是一种中继技术,允许设备在NAT环境下建立连接;ICE则结合了STUN和TURN的优点,提供了更稳定的NAT穿透效果。

2. 如何使用花生壳实现端口映射?

答:花生壳是一款动态域名解析服务(DDNS),可以将动态公网IP地址映射到一个固定的域名上,要使用花生壳实现端口映射,需要按照以下步骤操作:

(1)下载并安装花生壳客户端;

(2)注册花生壳账号并登录;

(3)购买域名并将其解析到花生壳提供的服务器IP地址;

(4)在花生壳客户端中添加映射规则,将外部端口映射到内部IP地址和端口;

(5)启动花生壳服务。

3. 如何保障通过SSH隧道的远程端口通信安全?

答:保障通过SSH隧道的远程端口通信安全的方法有很多,以下是一些建议:

(1)使用强密码策略,确保用户名和密码复杂度足够高;

(2)定期更新SSH服务和客户端软件,修复已知的安全破绽;

(3)限制SSH服务的登录尝试次数和时间间隔;

(4)使用密钥对进行身份验证,而非密码;

(5)在SSH隧道中启用加密算法,如AES-256;

(6)遵循最小权限原则,仅授权用户访问其所需的资源;

(7)定期审计SSH日志,检查异常登录行为。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/275553.html