服务器受到攻击如何处理

- 行业动态

- 2025-03-22

- 2

服务器受到攻击的处理方法

一、立即切断网络连接

当发现服务器遭受攻击时,首要任务是迅速切断网络连接,这能有效阻止攻击者进一步载入与破坏,防止数据持续泄露及系统被深度渗透,具体操作因服务器所处环境而异:

物理服务器

直接操作:若在本地机房,可拔掉网线或关闭网络端口;若在托管机房,联系机房管理员协助断网。

云服务器

控制台操作:登录云服务提供商控制台,找到对应服务器实例,点击“停止”或“关机”,停止其网络服务。

二、分析攻击类型

确定攻击类型对采取针对性措施至关重要,不同攻击类型有不同应对策略,常见攻击类型及判断方法如下:

DDoS攻击(分布式拒绝服务攻击)

表现特征:服务器带宽瞬间被大量请求耗尽,网站无法访问,CPU和内存使用率急剧上升,网络延迟增大。

判断方法:通过流量监测工具(如Wireshark)查看异常流量,若短时间内来自大量IP地址的海量请求,很可能是DDoS攻击。

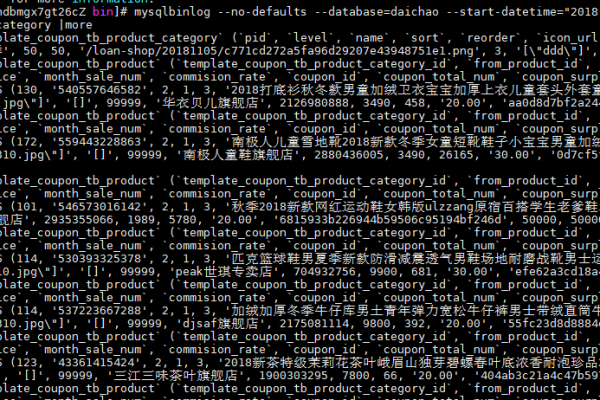

SQL注入攻击

表现特征:数据库出现异常查询,数据被改动、删除或泄露,应用程序出现SQL语法错误提示。

判断方法:检查数据库日志,查看是否有异常的SQL语句执行记录;分析应用程序日志,查找包含SQL语句的错误信息。

反面软件感染

表现特征:服务器性能下降,出现不明进程占用大量系统资源,文件被改动或删除,系统出现异常行为(如弹窗、自动重启等)。

判断方法:使用杀毒软件扫描服务器,查看系统进程列表,找出可疑进程;检查关键文件的完整性和修改时间。

三、备份重要数据

在处理攻击过程中,数据备份是关键环节,以防数据丢失或损坏导致业务中断,备份步骤如下:

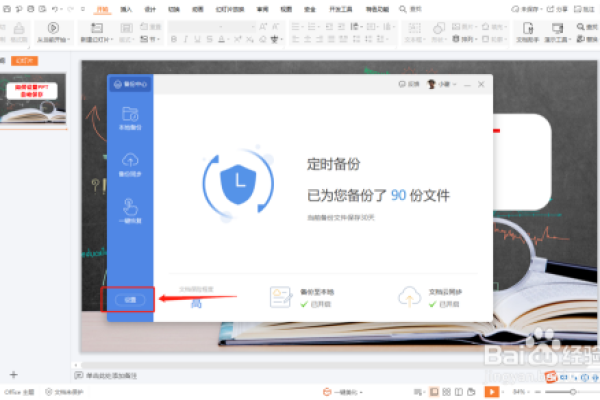

选择备份方式

全量备份:适用于数据量较小且更新不频繁的情况,备份服务器上所有数据。

增量备份:针对自上次备份以来发生变化的数据进行备份,节省时间和存储空间。

执行备份操作

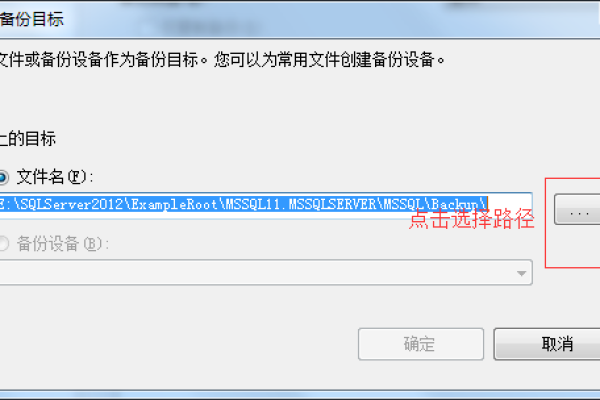

物理服务器:使用外部存储设备(如移动硬盘、磁带库)或通过网络存储设备进行备份,可通过操作系统自带的备份工具(如Windows的“备份和还原”)或专业备份软件(如Acronis True Image)进行操作。

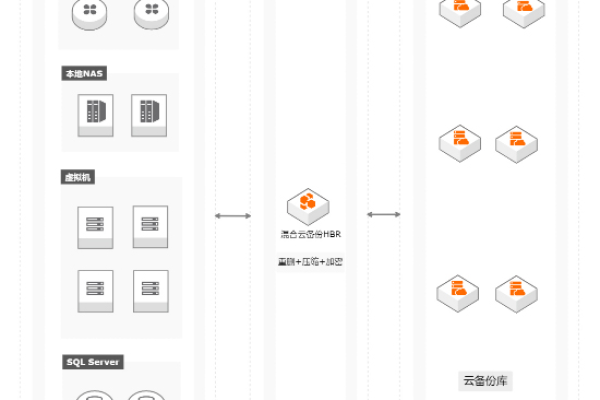

云服务器:利用云服务提供商提供的备份功能,设置备份策略(如备份频率、保留期限等),自动进行数据备份,也可将数据下载到本地进行备份。

四、修复系统破绽

攻击者常利用系统破绽载入服务器,修复破绽能增强服务器安全性,防止再次被攻击,破绽修复方法包括:

安装系统补丁

Windows服务器:通过“Windows更新”功能下载安装官方发布的安全补丁,定期检查更新,确保系统及时打上最新补丁。

Linux服务器:使用包管理工具(如Yum、Apt get)更新系统软件包,在CentOS系统中,运行“yum update”命令更新系统并安装安全补丁。

更新应用程序

及时更新服务器上运行的应用程序,修复已知破绽,对于Web应用程序,关注开发者发布的安全公告,按照说明进行升级。

五、恢复服务器运行

在完成上述处理后,可逐步恢复服务器运行,确保业务正常开展,恢复步骤如下:

重新配置网络连接

物理服务器:插上网线或重新开启网络端口,配置网络参数(如IP地址、子网掩码、网关等)。

云服务器:在云服务提供商控制台中启动服务器实例,检查网络设置是否正确。

启动服务和应用程序

系统服务:根据服务器用途,启动必要的系统服务(如数据库服务、Web服务等),在Windows系统中,可通过“服务”管理器启动服务;在Linux系统中,使用“systemctl start”命令启动服务。

应用程序:启动服务器上运行的应用程序,检查其运行状态是否正常。

六、加强安全防护措施

为避免服务器再次遭受攻击,需加强安全防护措施,提高服务器安全性,具体措施如下:

安装防火墙

硬件防火墙:部署在网络边界,监控和控制进出网络的流量,阻挡反面流量进入服务器。

软件防火墙:安装在服务器上,提供更精细的访问控制,如Windows系统的“Windows防火墙”,Linux系统的“iptables”,配置防火墙规则,只允许合法IP地址和端口的访问。

设置复杂密码

为服务器管理员账户、数据库用户等设置复杂且独特的密码,包含字母、数字、特殊字符,长度不少于8位,定期更换密码,避免使用弱密码或默认密码。

定期安全审计

定期对服务器进行安全审计,检查系统日志、应用程序日志,分析是否存在异常行为和潜在安全风险,使用安全扫描工具(如Nessus、OpenVAS)扫描服务器破绽,及时发现并修复安全问题。

相关问题与解答

问题1:如果服务器正在遭受DDoS攻击,除了切断网络连接,还有哪些缓解措施?

答:还可以采取以下措施缓解DDoS攻击:

启用CDN(内容分发网络):CDN可以将流量分散到多个节点,减轻服务器压力,许多CDN提供商提供DDoS防护服务,能识别和过滤反面流量。

使用高防服务器或高防IP:一些云计算服务提供商提供具有DDoS防护能力的服务器或IP地址,将域名解析到高防IP上,可在一定程度上抵御攻击。

调整服务器配置:优化服务器的性能参数,如增加带宽、调整TCP连接数上限等,提高服务器在攻击下的承载能力。

问题2:如何预防服务器受到SQL注入攻击?

答:可从以下几个方面预防SQL注入攻击:

严格验证用户输入:对用户提交的数据进行严格验证和过滤,只接受符合预期格式和类型的数据,使用正则表达式验证输入是否为合法的数字、字母等。

使用预编译语句:在编写数据库查询代码时,使用预编译语句(如PreparedStatement),将SQL语句和数据分开处理,避免攻击者通过拼接SQL语句注入反面代码。

限制数据库权限:为应用程序分配最小化的数据库权限,只允许其执行必要的操作(如查询、插入),避免因权限过大导致数据被改动或泄露。