探索SQL查询,有哪些通配符可以使用?

- 行业动态

- 2024-08-20

- 7

SQL支持多种通配符,了解这些通配符的功能和使用场景对于数据库查询优化至关重要,在SQL中,通配符必须与LIKE运算符一起使用,以实现对数据表中字符串模式的匹配搜索,本文将详细探讨SQL中的通配符及其应用。

1、百分号(%)通配符

定义与功能:百分号(%)是最常用的SQL通配符之一,它用于代替字符串中零个、一个或多个字符,这意味着,在搜索时,只要字符串的一部分与指定的模式相匹配,无论其前后有多少额外字符,都被视为匹配成功。

实际应用:在RUNOOB样本数据库的"Websites"表中,如果我们想找出所有域名以".com"结尾的网站,可以使用查询语句LIKE '%.com',这会返回像"example.com"、"test.sample.com"等所有以".com"结尾的网址。

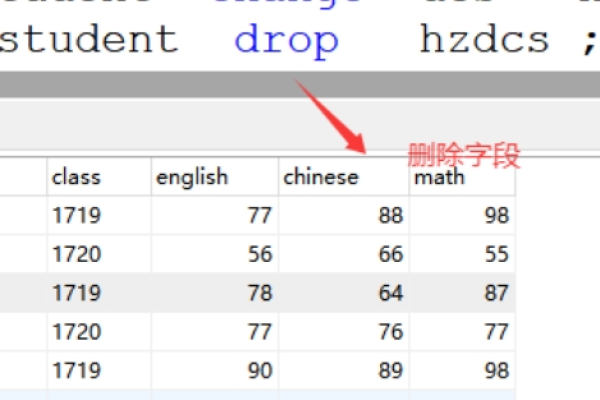

2、下划线(_)通配符

定义与功能:下划线(_)通配符在SQL中代表单个字符,不同于百分号,它仅替代一个字符,因此使用时需要更精确的匹配条件。

实际应用:继续以RUNOOB样本数据库为例,若要查询所有二级域名仅由两个字符组成的网站,可以使用查询语句LIKE '__.com',这将返回如"ab.com"、"cd.com"等结果,但不包括"abc.com"这样的三级域名。

3、字符列表([charlist])通配符

定义与功能:字符列表([charlist])通配符允许匹配字符集合中的任意一个字符,这种通配符提供了一种更为精确的匹配方式,尤其是在涉及到特定字符集匹配时非常有用。

实际应用:假设我们需要从某个字段中找出文本包含特定字母的所有记录,比如任意单词结尾为’s’或’e’的情况,可以使用类似LIKE '%[se]'的查询语句来实现这一需求。

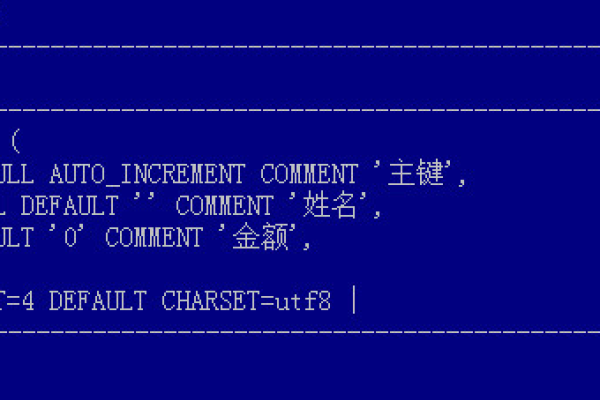

4、正则表达式(REGEXP)

定义与功能:在某些数据库系统中,如MySQL,支持使用正则表达式来进行更复杂的模式匹配,正则表达式提供了极富表现力的匹配能力,可以处理复杂的字符串模式。

实际应用:使用正则表达式可以执行如查找所有包含连续数字的记录等高级操作,例如REGEXP '[09]+'可以匹配任何包含至少一个数字的字段值。

SQL的通配符包括百分号(%)、下划线(_)、字符列表([charlist]),以及在某些数据库管理系统中支持的正则表达式(REGEXP),每种通配符都有其独特的应用场景和优势,合理运用这些工具可以极大地提高数据库查询的效率和准确性。

相关问答FAQs

问:SQL通配符能否单独使用?

答:不能,SQL通配符必须与LIKE运算符一起使用才能发挥其功能。

问:使用通配符是否影响数据库性能?

答:是的,频繁使用通配符尤其是百分号(%)可能导致查询效率降低,因为它通常会导致全表扫描,建议在可能的情况下尽量使用更精确的匹配条件或索引来优化查询性能。