服务器远程链接:端口扫描的必要步骤 (服务器远程链接端口扫描)

- 行业动态

- 2024-03-26

- 3656

端口扫描是检测服务器上哪些端口处于打开状态的过程,通常用于识别潜在的安全破绽。进行端口扫描时,使用特定工具向目标服务器的多个端口发送请求,根据响应判断端口是否开放。

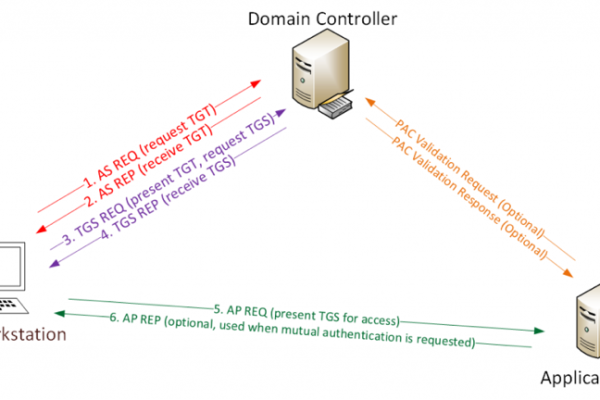

服务器远程链接端口扫描是一种常见的网络安全评估技术,它允许系统管理员和安全专家检查目标服务器上哪些端口处于开放状态,通过识别开放的端口,可以确定服务器上运行的服务和应用程序,从而评估潜在的安全破绽,以下是进行端口扫描的必要步骤:

准备阶段

1、目标识别:明确需要扫描的目标服务器或网络范围。

2、权限获取:确保拥有合法的权限进行端口扫描,避免未经授权的扫描活动。

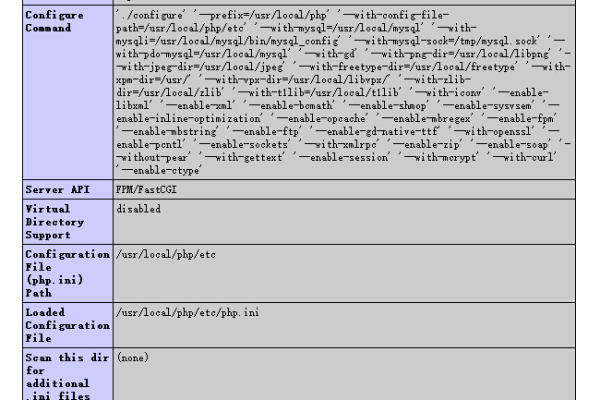

3、工具选择:选择合适的端口扫描工具,如Nmap、Masscan等。

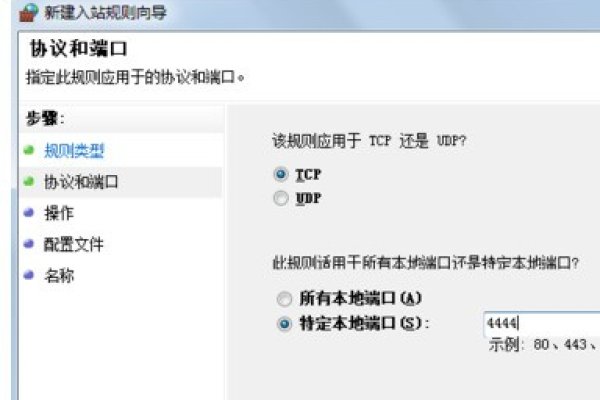

4、策略规划:根据需求制定扫描策略,包括扫描速度、并发连接数、端口范围等。

扫描阶段

1、端口扫描:使用选定的工具对目标服务器进行端口扫描,识别开放端口。

全端口扫描:扫描所有端口(通常是165535)。

选择性扫描:只扫描特定的、可能被利用的端口。

2、服务识别:对于开放端口,尝试确定运行在每个端口上的服务类型。

3、版本检测:进一步识别服务的具体版本,因为不同版本的同一服务可能存在不同的安全破绽。

分析阶段

1、数据整理:将扫描结果整理成易于分析的格式。

2、破绽评估:根据端口和服务信息,评估潜在的安全风险。

3、报告编写:编写详细的端口扫描报告,包括开放的端口、运行的服务及其版本信息。

后续行动

1、破绽修复:根据扫描结果,修复或缓解发现的安全破绽。

2、安全加固:对系统进行必要的安全加固,如关闭不必要的端口、更新服务到更安全的版本等。

3、监控设置:设置监控系统以跟踪未来可能出现的安全问题。

常见问题与解答

Q1: 端口扫描是否合法?

A1: 端口扫描只有在你拥有目标网络或设备的明确授权时才是合法的,未经授权的端口扫描可能违反法律,被视为非规侵入。

Q2: 端口扫描会破坏系统吗?

A2: 正常情况下,端口扫描不会破坏系统,如果扫描过程中使用了过高的并发连接或请求频率,可能会导致目标系统过载。

Q3: 如何防止端口扫描?

A3: 可以通过限制外部访问、使用防火墙规则、部署载入检测系统、减少对外暴露的服务数量等方式来降低端口扫描的风险。

Q4: 为什么需要定期进行端口扫描?

A4: 系统和网络的配置可能会随着时间变化,新服务的添加或旧服务的移除都可能引入新的安全破绽,定期进行端口扫描有助于及时发现并解决这些潜在的安全问题。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/263008.html