如何正确使用结束进程命令?

- 行业动态

- 2024-10-29

- 6

taskkill /F /PID process_id,在Linux或macOS中是

kill -9 process_id。请提供具体的进程ID或名称以获得更详细的帮助。

在操作系统中,结束进程是一个常见的操作,用于关闭不再需要或出现故障的应用程序,不同的操作系统有不同的命令来结束进程,以下是一些常见操作系统中结束进程的命令及其使用方法:

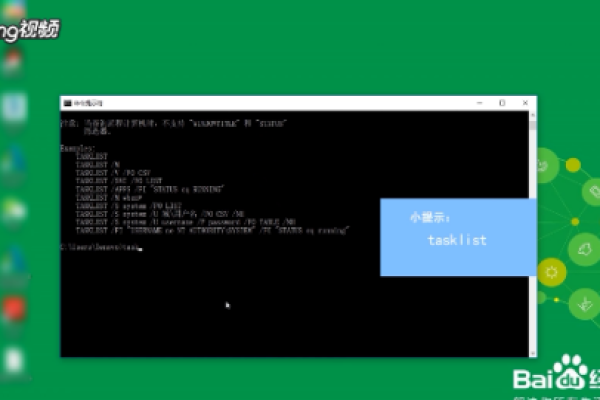

Windows系统

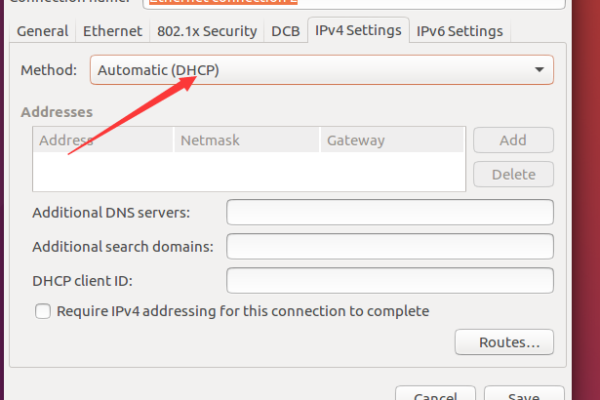

在Windows系统中,可以使用任务管理器或者命令行工具来结束进程。

1、任务管理器:按下Ctrl + Shift + Esc组合键打开任务管理器,找到需要结束的进程,选中它,然后点击“结束任务”按钮。

2、命令行:使用taskkill命令来结束进程,要结束名为notepad.exe的进程,可以在命令提示符下输入:

taskkill /IM notepad.exe /F

/IM参数后面跟的是进程名,/F参数表示强制终止进程。

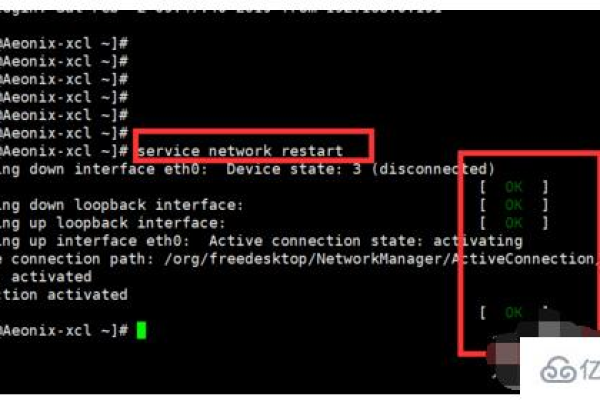

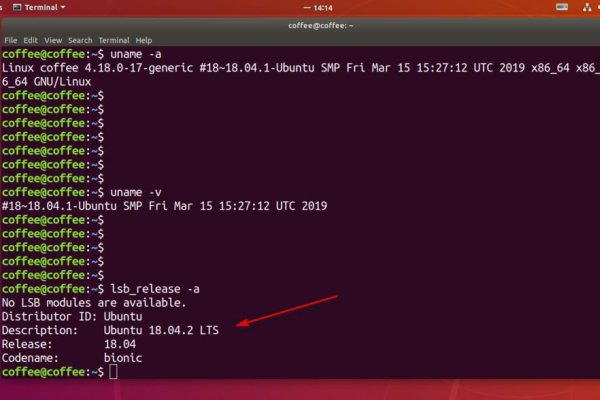

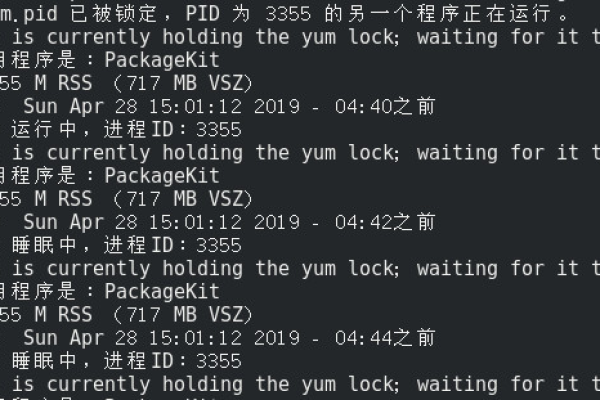

Linux系统

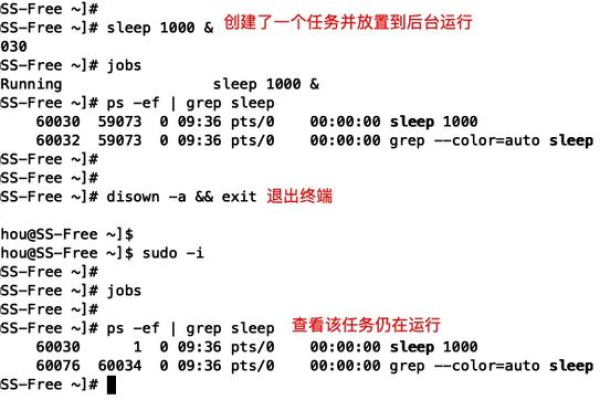

在Linux系统中,通常使用kill命令来结束进程。

1、查找进程ID:首先需要知道要结束的进程的ID(PID),可以使用ps命令结合grep来查找特定的进程,要查找名为apache2的进程,可以输入:

ps aux | grep apache2

这将列出所有包含“apache2”的进程行,从中可以找到对应的PID。

2、结束进程:一旦知道了PID,就可以使用kill命令来结束进程,要结束PID为1234的进程,可以输入:

kill 1234

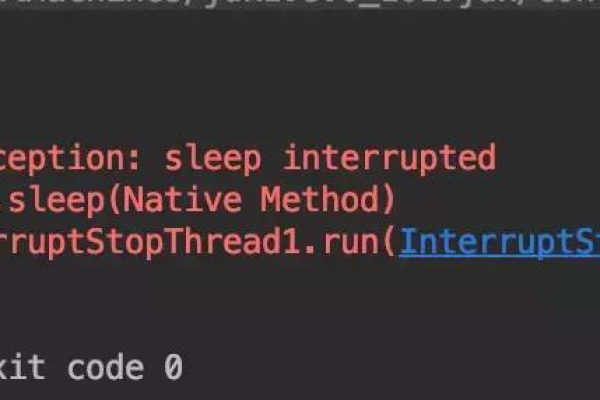

如果需要强制终止进程,可以使用-9选项:

kill -9 1234

macOS系统

在macOS中,结束进程的方法与Linux类似。

1、活动监视器:通过“应用程序”->“实用工具”->“活动监视器”打开活动监视器,找到需要结束的进程,选中它,然后点击左上角的“X”按钮。

2、命令行:同样使用kill命令,要结束PID为5678的进程,可以输入:

kill 5678

如果需要强制终止,可以使用-9选项:

kill -9 5678

表格比较

以下是一个表格,比较了不同操作系统中结束进程的命令和方法:

| 操作系统 | 方法 | 命令/步骤 | |

| Windows | 任务管理器 | Ctrl + Shift + Esc -> 选择进程 -> 结束任务 |

|

| 命令行 | taskkill /IM [进程名] /F |

||

| Linux | 查找PID | ps aux |

grep [进程名] |

| 结束进程 | kill [PID] 或kill -9 [PID] |

||

| macOS | 活动监视器 | “应用程序”->“实用工具”->“活动监视器”->选择进程->点击“X” | |

| 命令行 | kill [PID] 或kill -9 [PID] |

相关问答FAQs

Q1: 如何安全地结束一个进程?

A1: 安全地结束一个进程通常意味着给进程发送一个信号,让它有机会进行清理工作并正常退出,在Linux和macOS中,可以使用不带-9选项的kill命令,这样会发送SIGTERM信号给进程,在Windows中,可以使用taskkill /IM [进程名]命令,这通常会给进程发送一个终止请求,如果进程没有响应,再考虑使用更强制的方法。

Q2: 如果我不知道进程的名字怎么办?

A2: 如果你不知道进程的名字,可以先使用系统的进程查看工具来列出所有运行的进程,在Windows中,可以使用任务管理器;在Linux和macOS中,可以使用ps命令结合grep来搜索特定的关键字或者直接查看所有进程,找到目标进程后,记下其PID,然后使用相应的命令来结束它。