服务器主板无法点亮屏幕,故障原因何在?

- 行业动态

- 2024-09-13

- 9

服务器主板点不亮屏幕是一个常见的技术问题,它可能涉及到多个硬件组件的故障,这类问题不仅影响服务器的正常运作,还可能对企业的日常运营造成重大影响,及时诊断并解决这一问题显得尤为重要,以下是对服务器主板点不亮屏幕可能原因的详细分析:

1、电源问题

电源连接和功能:电源问题是最常见的导致服务器主板点不亮屏幕的原因之一,首先需要检查的是电源线是否正确连接,以及电源插座是否有电,电源本身也可能出现故障,这时可以尝试更换电源线或使用其他设备来测试电源是否正常工作。

电源开关检查:确认电源开关是否已经打开,并检查电源开关是否有损坏,在一些情况下,电源开关的故障可能导致服务器无法正常启动。

2、显卡问题

显卡连接和测试:如果电源正常,下一步是检查显卡是否正确安装及其功能是否正常,显卡与主板的接触不良或显卡本身的故障都可能导致屏幕无法显示任何信息。

3、CPU和内存确认

检查CPU和内存安装:确保CPU和内存条都已正确安装在主板上,不正确的安装或接触不良都可能是导致屏幕无法点亮的原因。

4、显示器问题

排除显示器故障:通过连接显示器到其他电脑上来确认显示器本身是否工作正常,如果显示器没有显示任何信息,也可以检查是否收到了“无信号”提示,这有助于快速确定问题是否出在主机或连线方面。

5、最少外接设备测试开机

最小系统测试:为了进一步诊断问题,可以尝试只连接必要的硬件(如CPU、一条内存和显卡)来启动服务器,这有助于缩小问题范围,查看是否是某个特定组件引起的问题。

6、清除CMOS

重置BIOS设置:在某些情况下,错误的BIOS设置或CMOS数据可能会导致启动失败,尝试清除CMOS或重置BIOS设置可能有助于解决问题。

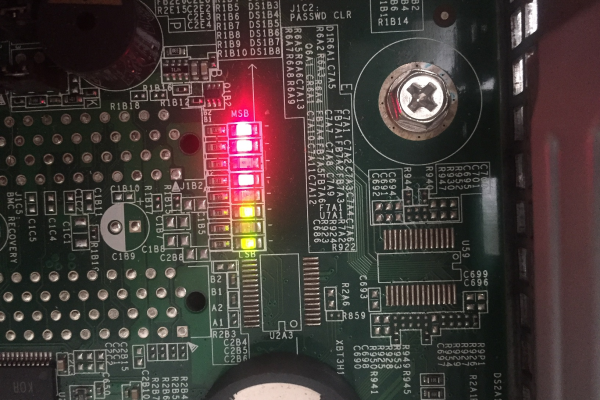

7、蜂鸣器故障排除

使用蜂鸣器诊断:如果服务器配备了蜂鸣器,可以通过蜂鸣器的提示音来进一步诊断硬件问题,不同的提示音对应不同的硬件错误,这对于快速定位问题非常有帮助。

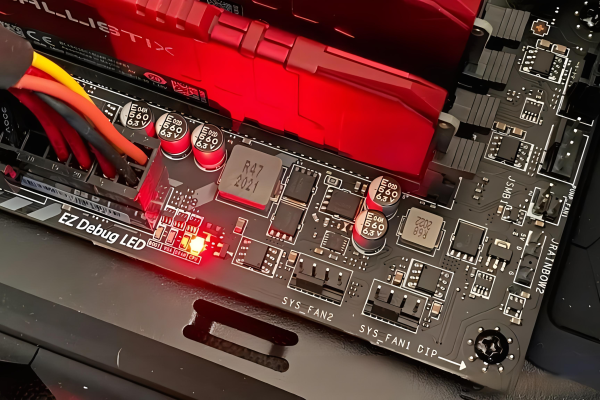

8、华硕QLED故障排除

使用QLED进行诊断:对于华硕主板用户,可以利用QLED指示灯来诊断问题,QLED通过一系列指示灯的颜色和闪烁模式,帮助用户快速识别启动过程中遇到的问题部分,从而简化问题的定位过程。

针对服务器主板点不亮屏幕的问题,建议按照上述步骤逐一排查,从最常见的电源问题开始,逐步深入到硬件的具体检查,保持定期的硬件检查和维护,可以有效预防此类问题的发生,在处理此类问题时,耐心和细致是关键,有时候问题可能由多个小问题共同导致,只有通过仔细的检查和排除才能最终找到并解决问题。

可以看到,解决服务器主板点不亮屏幕的问题虽然可能会有些复杂和耗时,但通过系统的检查和适当的故障排除方法,大多数问题都可以得到有效解决,了解和应用正确的故障排除技巧,不仅可以快速恢复服务器的正常运行,还能提高未来对类似问题的应对能力。