服务器CPU与个人电脑CPU,性能和设计上的差异究竟在哪里?

- 行业动态

- 2024-09-16

- 7

服务器和电脑CPU在指令集、缓存配置以及稳定性和可扩展性等方面存在明显的区别,服务器CPU通常设计为更好地处理高负载工作,而电脑CPU则更注重单用户应用的性价比,具体分析如下:

1、指令集

服务器CPU:RISC精简指令集,优化了特定类型的计算任务,如高性能计算和大数据处理,这种设计使得服务器CPU在执行特定任务时更为高效和专业。

电脑CPU:CISC复杂指令集,集成更多常用功能,适用于快速开发和多任务处理,但在特定任务的效率上可能不如RISC。

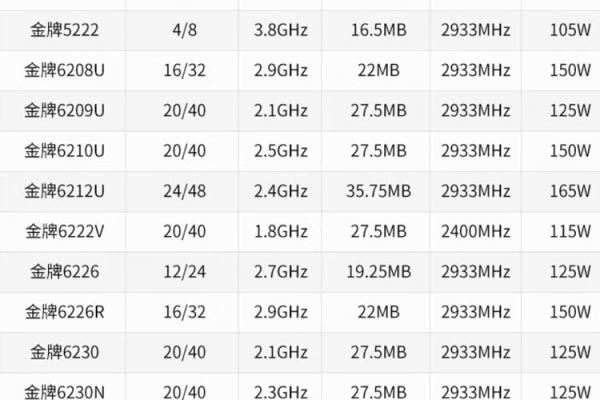

2、缓存配置

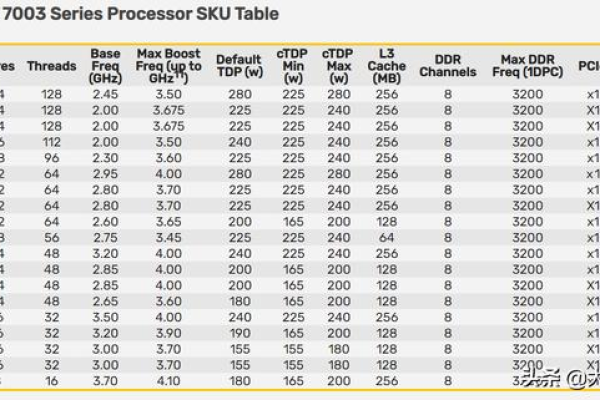

服务器CPU:一般配备较大的一二三级(L1, L2, L3)缓存,帮助处理大量数据和高速运算需求。

电脑CPU:普通电脑CPU直到近几年才开始普及三级缓存技术,且容量普遍小于服务器CPU。

3、稳定性和可扩展性

服务器CPU:设计重点在于稳定性和可扩展性,支持更长时间的稳定运行和更复杂的系统扩展需求。

电脑CPU:虽然现代电脑CPU也具有良好的稳定性,但在持续高负载工作和系统扩展能力方面通常不及服务器CPU。

4、性能需求

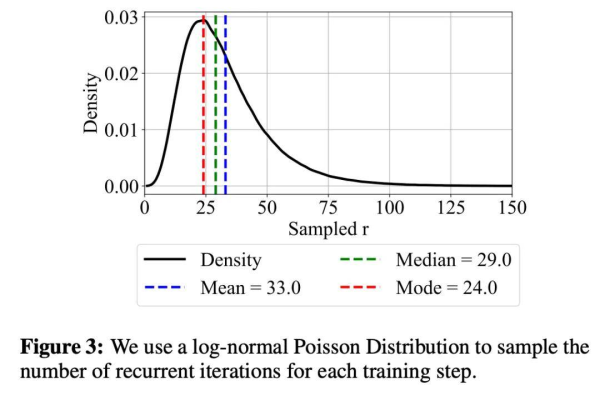

服务器CPU:需要处理高频率、大数据量的任务,常配备更多核心和更高的处理速度,以应对同时运行多个服务的需求。

电脑CPU:更强调单核心性能和多媒体处理能力,适合日常使用和娱乐需求。

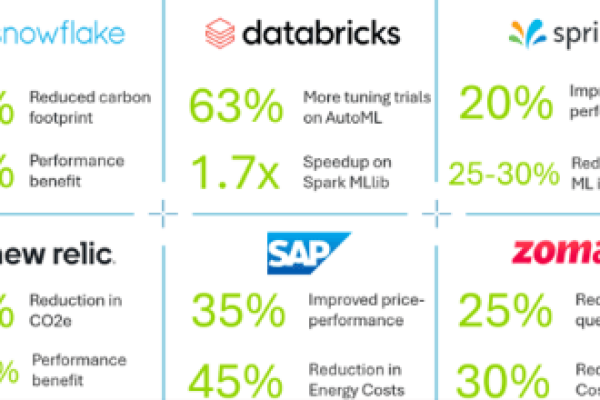

5、能耗考量

服务器CPU:往往具有更高的能效比,即便在高负载下也能尽量保持能源消耗在合理范围。

电脑CPU:通常设计以满足合理的性能需求下的低能耗,适合日常低至中度负载的应用环境。

针对上述分析,可以考虑以下几点建议:

在选择处理器时,应考虑设备的主要用途。

对于企业级应用,投资于高效率的服务器CPU是值得的。

而对于一般用户,一个平衡性能和成本的电脑CPU通常是足够的。

服务器CPU和电脑CPU的设计哲学和优化目标有显著不同,服务器CPU重在处理能力、稳定性和可扩展性,以满足高并发、大数据处理的需求;而电脑CPU更倾向于平衡性能与成本,满足日常多功能使用需求,了解这些差异有助于在采购或升级硬件时做出更合适的选择。