如何在Linux环境下搭建一个语音电话系统?

- 行业动态

- 2024-09-09

- 5

选择适当的软件

搭建Linux语音电话系统的第一步是选择合适的软件,目前流行的开源解决方案包括TeamSpeak、OpenSIPS和LinPhone等,这些软件各有特色,如TeamSpeak支持多人语音通话和文件共享,OpenSIPS是一个健壯的SIP服务器,适合构建大规模的企业级通讯系统,而LinPhone则提供了语音、视频和即时消息服务。

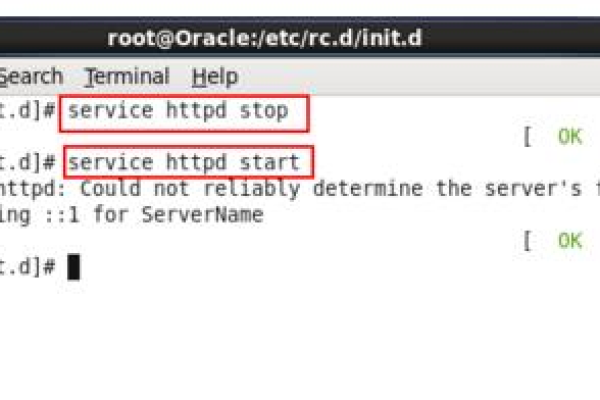

安装和配置服务器软件

以TeamSpeak为例,搭建流程通常包括下载最新版服务器软件,从官网https://www.teamspeak.com/en/downloads进行下载,并按照官方文档进行安装和基础配置,安装后需要设置端口、密码和权限等,确保服务器的安全性和功能性。

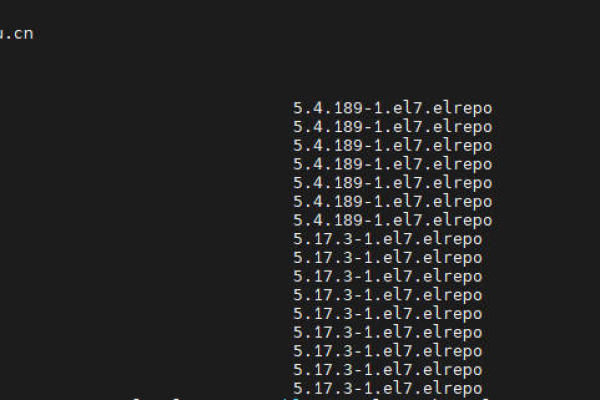

OpenSIPS的安装相对复杂,需详细阅读官方文档,理解SIP协议及相关配置,安装过程中可能涉及编译源代码或使用包管理器如apt或yum进行安装,配置时需编辑配置文件以定义路由规则、认证机制等。

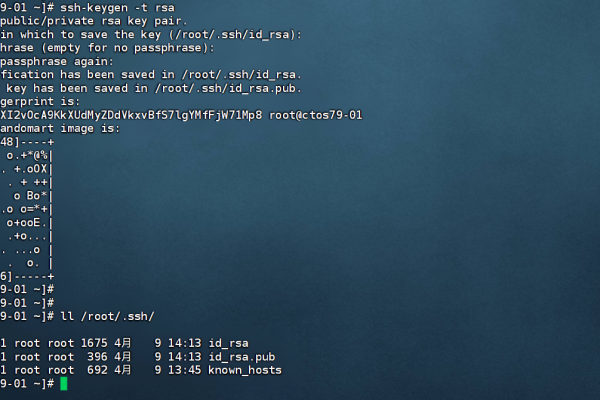

网络配置和安全设置

确保Linux服务器的网络设置正确无误,包括静态或动态IP地址分配、开放相应的端口(如默认的TeamSpeak端口是9987),并做好防火墙设置,只允许特定的IP地址访问,强化安全措施,例如使用SSL/TLS加密通讯,为管理账户设置强密码,定期更新软件来防止潜在的安全威胁。

客户端软件的选择与配置

对于TeamSpeak,用户需要下载并安装对应的客户端软件,支持Windows、Linux和MacOS等多种操作系统,OpenSIPS和LinPhone同样提供跨平台的客户端支持,客户端配置通常简单,只需输入服务器地址、端口和密码即可连接。

测试和优化

搭建完成后,进行全面的测试以确保音质清晰、延迟低,检查系统的稳定性和扩展性,根据测试结果进行必要的优化,如调整声音压缩设置、优化网络配置等。

性能监控与维护

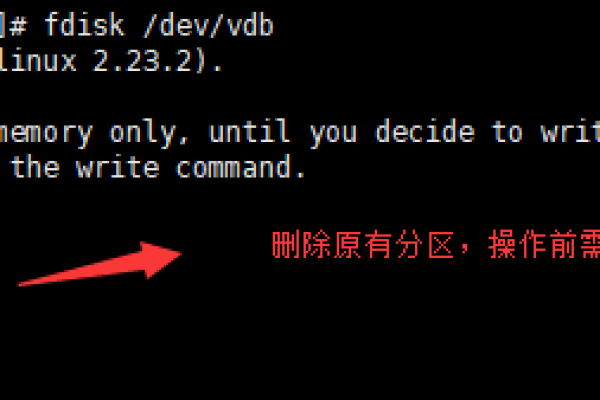

定期监控系统性能,关注CPU占用、内存使用及网络流量等指标,确保系统运行顺畅,维护工作包括数据库备份、系统更新和应用升级等,确保系统安全和数据的完整性。

相关问答FAQs

TeamSpeak服务器如何限制带宽使用?

在TeamSpeak的服务器配置文件(ts3server.ini)中,可以设置带宽相关参数,例如max_bandwidth_up 和max_bandwidth_down 分别控制上传和下载的最大带宽,合理设定这些值可以避免服务器的网络过载。

OpenSIPS如何实现呼叫队列功能?

OpenSIPS通过模块脚本来实现呼叫队列功能,管理员需要编写或修改现有的脚本文件(例如callqueue模块),定义呼叫进入队列的条件、队列处理逻辑以及呼出规则,这通常需要一定的Asterisk或VoIP技术背景知识。

通过详细的步骤介绍和深入的技术分析,用户可以根据自身需求选择适合的软件,并按照指导步骤进行配置和优化,最终成功搭建一个稳定且功能丰富的Linux语音电话系统。