CDN是如何解析域名的?

- 行业动态

- 2024-12-17

- 8

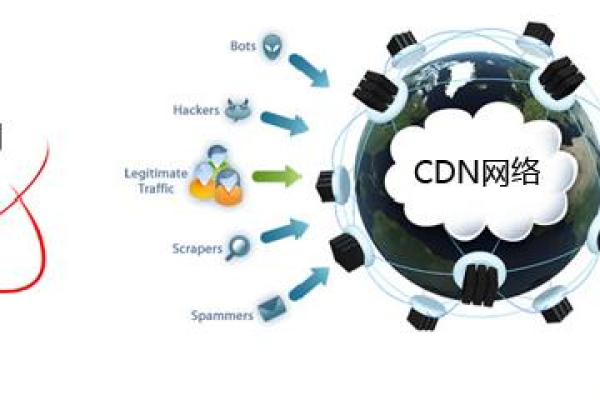

CDN(内容分发网络)解析域名的过程涉及多个技术环节和步骤,旨在通过优化内容的传输路径和方式,提高用户访问网站的速度和体验,以下是对CDN如何解析域名的详细解释:

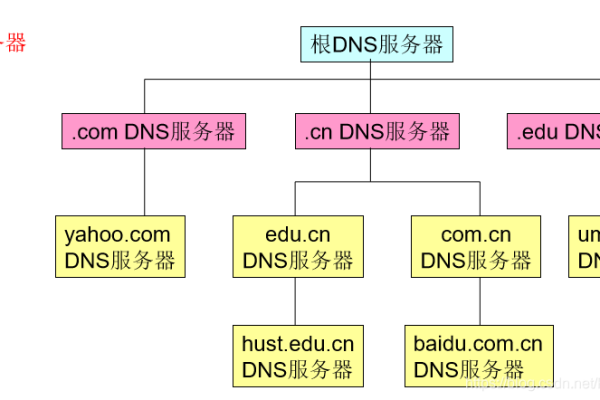

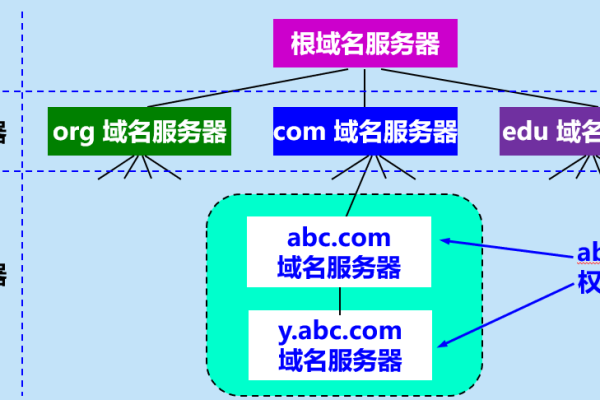

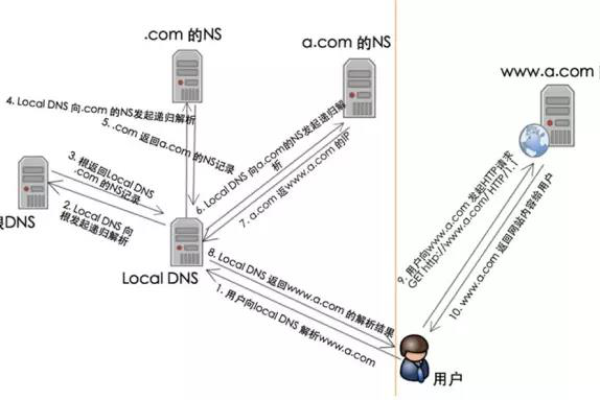

1、DNS解析:当用户在浏览器中输入一个域名时,首先会向本地DNS服务器发送请求,以获取该域名对应的IP地址,如果本地DNS服务器没有缓存该域名的解析结果,它会向上级DNS服务器递归查询,直到获得最终的IP地址,对于使用CDN的网站,CDN提供商通常会配置自己的权威DNS服务器,这些服务器会根据用户的地理位置、网络状况等因素,选择一个最优的CDN节点,并返回该节点的IP地址给本地DNS服务器。

2、负载均衡:负载均衡是CDN技术中的关键环节,它确保用户的请求能够均匀分布到各个缓存节点,避免单个节点过载,CDN通过多种负载均衡策略(如轮询、基于权重的调度等)来实现这一目标。

3、智能路由:智能路由技术通过分析用户的地理位置、网络状况等因素,将用户的请求路由到最合适的缓存节点,这有助于减少网络传输的延迟,提高内容分发的效率和用户体验。

4、缓存节点选择:CDN网络中包含多个缓存节点,它们负责存储和分发内容,选择合适的缓存节点是确保CDN性能和用户体验的关键,CDN通过多种技术手段(如缓存命中率、节点健康检查等)来选择最佳的缓存节点。

CDN解析域名的过程是一个涉及多个技术和策略的复杂过程,旨在通过优化内容的传输路径和方式,提高用户访问网站的速度和体验,随着边缘计算、人工智能和5G技术的发展,CDN解析域名的技术将进一步提升,为用户带来更好的互联网体验。

到此,以上就是小编对于“cdn怎么解析域名”的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位朋友在评论区讨论,给我留言。