服务器应用有哪些独特的特点?

- 行业动态

- 2024-12-31

- 7

服务器作为计算机网络中的核心设备,承担着数据存储、处理和传输的重要任务,它们通常被设计成能够提供高效、稳定和可靠的服务,以满足不同类型应用的需求,以下是一些服务器应用的特点:

1、高性能处理器:服务器通常配备有高性能的CPU(中央处理器),以支持大量的并发用户和复杂的计算任务,这些处理器可能具有多核设计,能够同时处理多个线程或进程。

2、大容量内存:为了快速访问和处理大量数据,服务器通常装备有较大的RAM(随机存取存储器),这有助于提高应用程序的响应速度和整体性能。

3、高速存储系统:服务器使用高速的硬盘驱动器(HDD)或固态驱动器(SSD)来存储数据,SSD由于其更快的数据读写速度,越来越受到青睐。

4、冗余电源和冷却系统:为了保证连续运行,服务器通常具备冗余电源供应和高效的冷却系统,这样即使一个组件出现故障,也不会导致整个系统的停机。

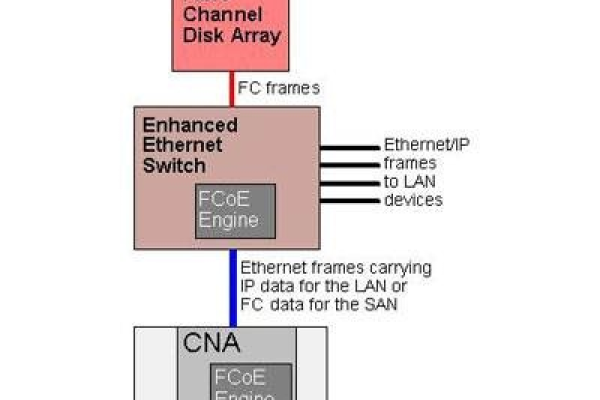

5、网络连接能力:服务器需要强大的网络接口卡(NIC)以及高速的网络连接,以便与客户端和其他服务器进行快速通信。

6、操作系统和软件优化:服务器运行专门的操作系统,如Windows Server、Linux发行版等,这些系统针对服务器硬件进行了优化,提供了更好的稳定性和安全性。

7、远程管理和监控:服务器可以通过网络进行远程管理和维护,这使得技术人员可以在任何地方监控服务器的状态并进行必要的操作。

8、虚拟化技术:现代服务器支持虚拟化技术,允许在同一台物理服务器上运行多个虚拟机,从而提高资源的利用率和灵活性。

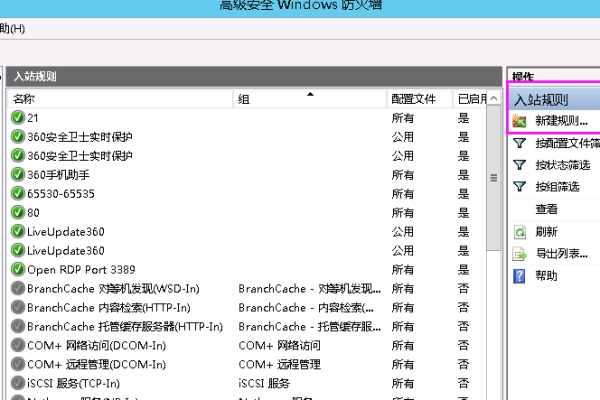

9、安全性措施:服务器采用多种安全措施,包括防火墙、载入检测系统(IDS)、数据加密等,以保护数据不受未授权访问和攻击。

10、可扩展性:随着业务的增长,服务器可以轻松地添加更多的硬件资源,如额外的CPU、内存或存储设备,以满足更高的性能要求。

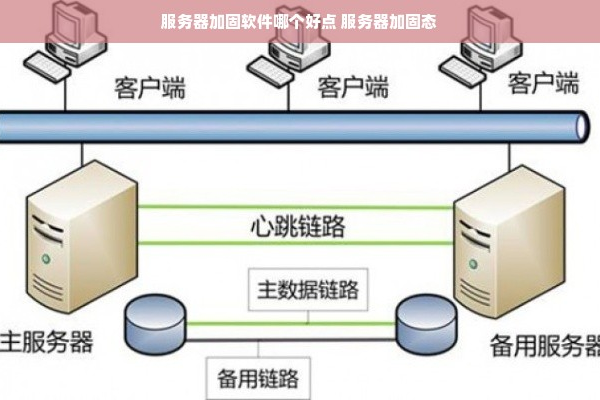

11、负载均衡:在高流量的环境中,服务器可以通过负载均衡技术分散请求到多个服务器上,确保没有单个服务器过载。

12、容错和备份:为了防止数据丢失,服务器通常会实施定期备份策略,并可能在不同的地理位置维护副本。

13、能效比:考虑到运营成本,现代服务器设计注重能效比,即在消耗较少电力的同时提供最大的性能。

14、兼容性和标准化:服务器遵循行业标准,如PCIe、USB等,以确保与各种外部设备和网络环境的兼容性。

15、定制化服务:根据特定需求,服务器可以定制硬件配置、操作系统和应用软件,以满足特定的业务场景。

相关问答FAQs:

Q1: 如何选择合适的服务器?

A1: 选择合适的服务器需要考虑多个因素,包括预期的工作负载、所需的处理能力、内存大小、存储需求、网络带宽、预算以及未来的扩展计划,还应考虑服务器的可靠性、能效和维护成本,最好咨询专业的IT顾问或服务提供商,以确保选择最适合您需求的服务器。

Q2: 服务器的维护和管理有哪些最佳实践?

A2: 服务器的维护和管理应遵循以下最佳实践:定期更新操作系统和应用程序补丁,以防止安全破绽;实施定期备份策略,以防数据丢失;监控系统性能,以便及时发现潜在问题;保持硬件清洁,防止过热;限制对服务器的物理访问,确保只有授权人员才能接触;使用UPS(不间断电源供应)保护服务器免受电力波动的影响;制定灾难恢复计划,以便在发生故障时迅速恢复服务。

小编有话说:

在选择服务器时,重要的是要了解您的具体需求,并与供应商密切合作,以确保您获得最适合您业务的硬件和软件解决方案,不要忽视服务器的长期维护和管理,这是确保系统稳定性和安全性的关键,通过遵循最佳实践和维护良好的记录,您可以最大限度地减少停机时间,并确保您的服务器能够支持您的业务增长。