DDoS流量攻击软件,如何防范和应对这种网络威胁?

- 行业动态

- 2025-01-22

- 3

DDoS流量攻击软件

DDoS(Distributed Denial of Service)流量攻击软件是一种通过控制大量计算机或其他网络设备,向目标服务器发送海量请求,从而导致目标服务器资源耗尽、服务中断的攻击工具,这类软件通常利用僵尸网络进行攻击,僵尸网络是由被反面软件感染的计算机组成的网络,攻击者通过控制这些计算机,让它们向目标发送大量的请求,从而导致服务器宕机而无法对外提供正常服务。

常见DDoS流量攻击软件

1、Low Orbit Ion Cannon (LOIC):最初设计用于网络压力测试,但后来被破解广泛用于发起DDoS攻击,它可以发送TCP、UDP或HTTP请求。

2、High Orbit Ion Cannon (HOIC):作为LOIC的升级版,HOIC可以发起更为复杂的攻击,并具有更高的攻击效率。

3、HULK (HTTP Unbearable Load King):专门针对Web服务器设计的DDoS工具,它通过生成独特的、难以缓存的请求来绕过安全措施。

4、Slowloris:通过保持与目标服务器的连接开放但不完成请求,从而消耗服务器的资源,它不需要发送大量流量就能使服务器不可用。

5、Mirai:臭名昭著的僵尸网络,它利用物联网设备(如摄像头、路由器等)的安全破绽进行感染,Mirai在2016年造成了多次大规模的网络中断。

6、Trinoo:早期的DDoS工具,使用UDP洪水攻击来淹没目标服务器。

7、Stacheldraht:结合了Trinoo和Tribe Flood Network的功能,可以发起多种类型的DDoS攻击。

8、Tribe Flood Network (TFN):复杂的DDoS工具,能够发起多种攻击,包括UDP洪水、ICMP洪水和SYN洪水。

9、XOR DDoS:Linux载入,能够感染系统并将其变成DDoS攻击的僵尸。

DDoS流量攻击软件的危害

1、服务不可用:DDoS攻击的目标通常是提供互联网服务的公司或组织,通过大量的请求使服务器过载,导致正常的用户请求无法得到处理,最终导致服务不可用。

2、数据泄露:在DDoS攻击过程中,如果攻击者能够成功载入目标系统,可能会窃取敏感信息或破坏数据。

3、经济损害:对于企业来说,DDoS攻击可能导致其品牌形象受损,影响客户信任,导致用户的流失,造成企业经济损失。

DDoS流量攻击软件的防御措施

1、防火墙:防火墙是网络安全的基础设施之一,能够过滤反面流量,保护网络不受DDoS攻击的影响,通过配置防火墙规则,可以限制来自外部的流量进入内部网络,从而减少DDoS攻击的流量来源,一些高端的防火墙还具备流量清洗功能,能够自动识别和清洗DDoS流量,进一步提高网络的抗DDoS能力。

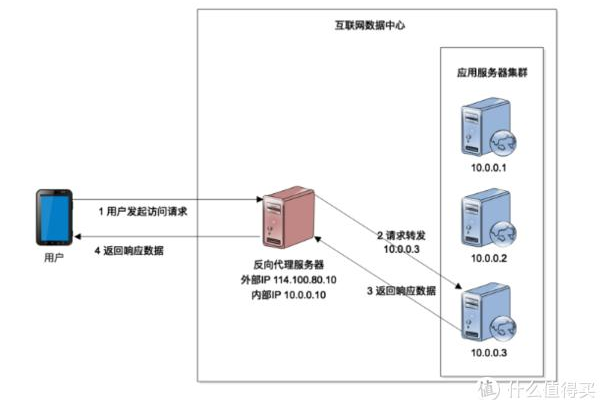

2、DDoS防护系统:专门用于防御DDoS攻击的设备或服务,它能够检测和阻止DDoS攻击,有效降低其危害,DDoS防护系统通常采用流量清洗、流量整形和流量过滤等技术,来抵御DDoS攻击,通过与网络基础设施的配合,可以全面提升网络的抗DDoS能力。

3、网络分析工具:对网络流量进行实时监测和分析,发现潜在的DDoS攻击,这些工具可以提供详细的流量报告,帮助管理员了解网络流量的异常情况,及时发现DDoS攻击的迹象,通过这些工具,管理员可以快速定位问题并采取相应的防御措施,有效降低DDoS攻击的影响。

4、TTL调整:TTL(生存时间)是IP数据包头中的一个字段,表示数据包在网络中的最大生存时间,通过减小TTL值,可以降低数据包的生存时间,从而减少DDoS攻击的影响,在网络设备上调整TTL值是一种常见的防御DDoS攻击的手段,通过合理配置TTL值,可以限制反面流量在网络中的传播范围和时间,降低DDoS攻击的危害。

5、BGP设置:BGP(边界网关协议)是用于路由信息交换的网络协议,通过合理配置BGP设置,可以帮助网络管理员在收到DDoS攻击时进行快速路由重定向,减少攻击的影响,通过与ISP(Internet Service Provider)合作,可以配置BGP路由策略,将反面流量引导到可清洗的路由上,避免对目标网络造成影响。

相关问答FAQs

1、问:什么是DDoS流量攻击?

答:DDoS流量攻击是一种利用多台计算机同时攻击目标机器造成服务器资源耗尽,使其无法正常提供服务的攻击方式,这种攻击主要通过制造大量虚假流量来占用网络带宽和服务器资源,使得合法用户无法访问目标服务器。

2、问:如何预防DDoS流量攻击?

答:预防DDoS流量攻击需要采取多层次的策略,确保网络安全措施到位,包括安装防火墙、更新软件补丁等;定期进行网络安全培训和技术教育,提高员工的安全意识;建立应急响应计划,以便在遭受攻击时能够迅速采取措施应对。