cdn安全威胁

- 行业动态

- 2025-03-21

- 7

CDN安全威胁

一、DDoS攻击

1、攻击方式:攻击者操控大量傀儡机向目标服务器发送海量请求,瞬间让服务器瘫痪,正常用户无法访问服务。

2、危害:导致网站或服务瘫痪,影响用户体验和业务连续性。

3、解决方案:CDN通过广泛分布的节点分散攻击流量,并配备智能流量清洗系统识别和过滤反面流量。

| 项目 | 描述 |

| 攻击方式 | 攻击者操控大量傀儡机向目标服务器发送海量请求 |

| 危害 | 导致网站或服务瘫痪,影响用户体验和业务连续性 |

| 解决方案 | CDN通过广泛分布的节点分散攻击流量,并配备智能流量清洗系统识别和过滤反面流量 |

二、缓存被墙攻击

1、攻击方式:攻击者在CDN上缓存反面内容,当用户访问这些被改动的资源时,可能会被引导到反面网站或下载反面软件。

2、危害:损害用户利益,降低用户对网站的信任度。

3、解决方案:配置SSL证书实现数据加密传输,定期更新和修补相关软件和系统以防止潜在安全威胁利用破绽进行攻击。

| 项目 | 描述 |

| 攻击方式 | 攻击者在CDN上缓存反面内容,当用户访问这些被改动的资源时,可能会被引导到反面网站或下载反面软件 |

| 危害 | 损害用户利益,降低用户对网站的信任度 |

| 解决方案 | 配置SSL证书实现数据加密传输,定期更新和修补相关软件和系统以防止潜在安全威胁利用破绽进行攻击 |

三、Web应用防火墙(WAF)绕过攻击

1、攻击方式:攻击者尝试绕过CDN的Web应用防火墙(WAF)保护,以执行SQL注入、跨站脚本攻击等反面行为。

2、危害:可能导致用户数据泄露、网站被改动等严重后果。

3、解决方案:加强WAF的配置和管理,确保其能够有效防御各类攻击;结合其他安全措施如载入检测系统(IDS)、载入防御系统(IPS)等提高整体安全性。

| 项目 | 描述 |

| 攻击方式 | 攻击者尝试绕过CDN的Web应用防火墙(WAF)保护,以执行SQL注入、跨站脚本攻击等反面行为 |

| 危害 | 可能导致用户数据泄露、网站被改动等严重后果 |

| 解决方案 | 加强WAF的配置和管理,确保其能够有效防御各类攻击;结合其他安全措施如载入检测系统(IDS)、载入防御系统(IPS)等提高整体安全性 |

1、攻击方式:攻击者针对CDN服务中对动态内容请求的处理进行攻击,试图窃取敏感信息或改动动态内容。

2、危害:可能导致用户隐私泄露、业务逻辑被破坏等问题。

3、解决方案:采用安全的编程实践和输入验证机制来防范动态内容攻击;加强CDN的安全配置和监控能力以及时发现并应对潜在威胁。

| 项目 | 描述 |

| 攻击方式 | 攻击者针对CDN服务中对动态内容请求的处理进行攻击,试图窃取敏感信息或改动动态内容 |

| 危害 | 可能导致用户隐私泄露、业务逻辑被破坏等问题 |

| 解决方案 | 采用安全的编程实践和输入验证机制来防范动态内容攻击;加强CDN的安全配置和监控能力以及时发现并应对潜在威胁 |

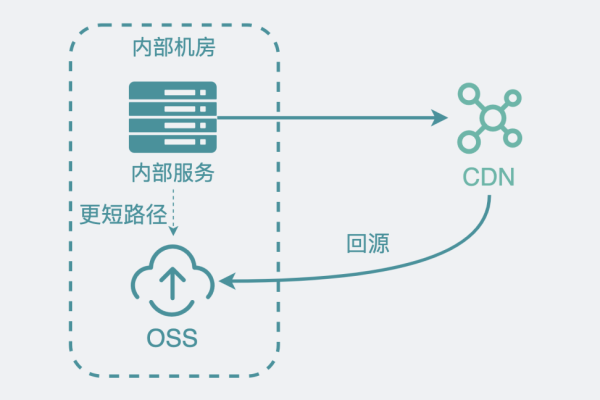

五、源站暴露风险

1、攻击方式:由于配置不当或安全破绽等原因,导致源站服务器的信息(如IP地址)被泄露给攻击者。

2、危害:攻击者可能直接针对源站进行DDoS攻击或其他反面行为,从而绕过CDN的防护机制。

3、解决方案:确保CDN的正确配置和源站的安全加固;使用隐藏源站IP地址的技术手段(如反向代理);定期进行安全审计和破绽扫描以发现并修复潜在的安全隐患。

| 项目 | 描述 |

| 攻击方式 | 由于配置不当或安全破绽等原因,导致源站服务器的信息(如IP地址)被泄露给攻击者 |

| 危害 | 攻击者可能直接针对源站进行DDoS攻击或其他反面行为,从而绕过CDN的防护机制 |

| 解决方案 | 确保CDN的正确配置和源站的安全加固;使用隐藏源站IP地址的技术手段(如反向代理);定期进行安全审计和破绽扫描以发现并修复潜在的安全隐患 |

相关问题与解答

1、问:如何判断CDN是否遭受了DDoS攻击?

答:可以通过监控CDN节点的流量、请求速率以及服务器负载等指标来判断是否遭受了DDoS攻击,如果这些指标出现异常升高或波动,可能是遭受了DDoS攻击,还可以结合CDN提供商提供的攻击告警功能来及时发现并应对DDoS攻击。

2、问:如何防止CDN被反面利用进行缓存被墙攻击?

答:为了防止CDN被反面利用进行缓存被墙攻击,可以采取以下措施:一是配置SSL证书实现数据加密传输;二是定期更新和修补相关软件和系统以防止潜在安全威胁利用破绽进行攻击;三是设置严格的访问规则和加密验证机制,确保只有合法授权的域名才能访问缓存资源;四是加强CDN的安全监控和日志分析能力,及时发现并清理缓存中的反面内容。