如何在Linux系统中修改MySQL的root密码?

- 行业动态

- 2024-11-07

- 7

bash,sudo mysqladmin -u root password '新密码',` ,或者使用SQL语句:,,` sql,ALTER USER 'root'@'localhost' IDENTIFIED BY '新密码';,FLUSH PRIVILEGES;,“

在Linux环境下修改MySQL的root密码是一个相对简单但需要谨慎操作的过程,涉及到安全性和系统稳定性,以下是一个详细的步骤指南,包括必要的命令和注意事项。

登录到Linux服务器

你需要通过SSH或其他方式登录到你的Linux服务器,确保你有管理员权限(通常是root用户或者具有sudo权限的用户)。

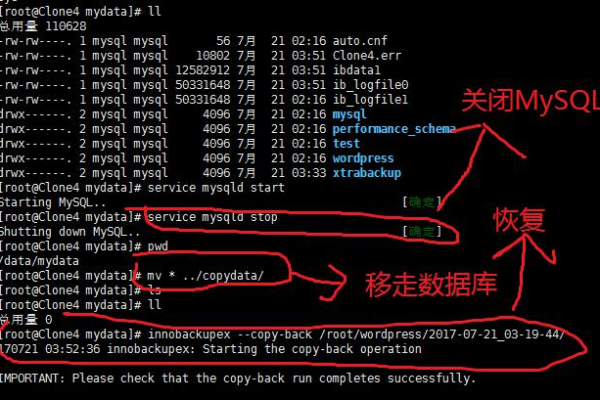

停止MySQL服务

为了安全地修改root密码,建议先停止MySQL服务,使用以下命令:

sudo systemctl stop mysqld

或者,如果你的系统使用的是mysql而不是mysqld作为服务名:

sudo systemctl stop mysql

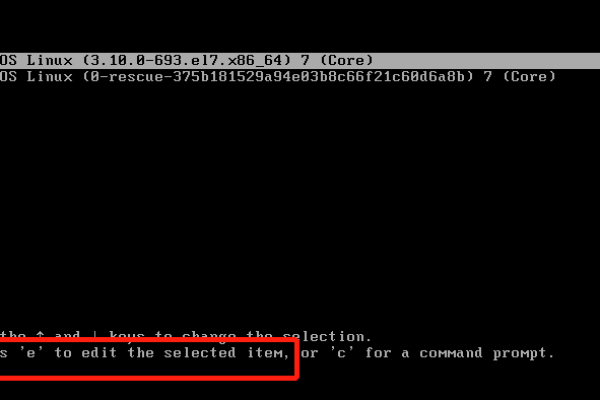

以安全模式启动MySQL

我们需要以跳过权限表的方式启动MySQL,这样我们就可以在不输入密码的情况下访问数据库,执行以下命令:

sudo mysqld_safe --skip-grant-tables &

这条命令会在后台运行MySQL服务器,并跳过权限表的加载。

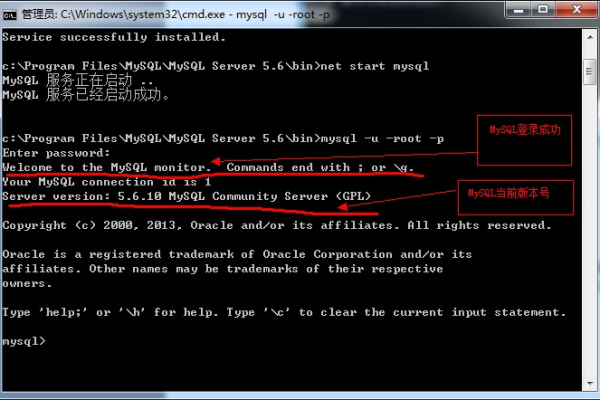

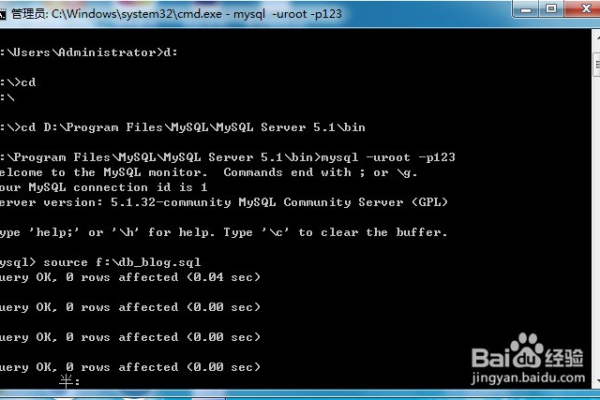

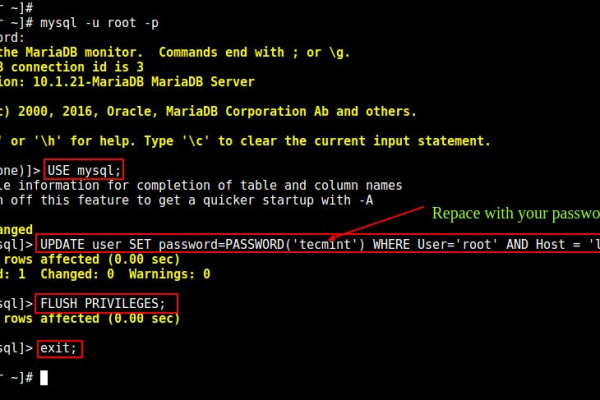

登录MySQL并修改root密码

你可以不用密码登录MySQL:

mysql -u root

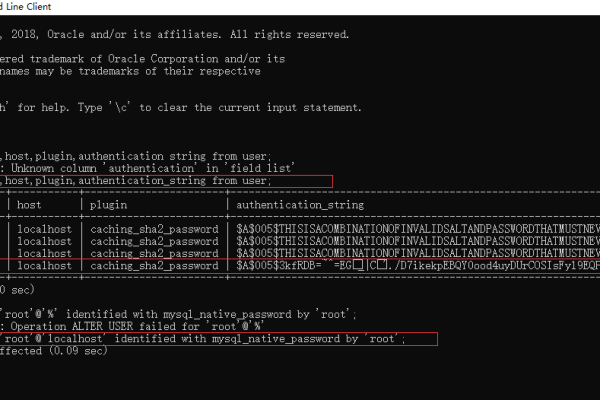

一旦登录成功,执行以下SQL语句来修改root密码,假设你想将root用户的新密码设置为NewStrongPassword!:

FLUSH PRIVILEGES; ALTER USER 'root'@'localhost' IDENTIFIED BY 'NewStrongPassword!';

'root'@'localhost'中的localhost表示只允许本地主机登录,如果你想允许从任何主机登录,可以使用'root'@'%'。

退出MySQL并重启服务

完成密码修改后,退出MySQL控制台:

EXIT;

停止刚才以安全模式启动的MySQL进程:

sudo pkill mysqld

正常启动MySQL服务:

sudo systemctl start mysqld

或者:

sudo systemctl start mysql

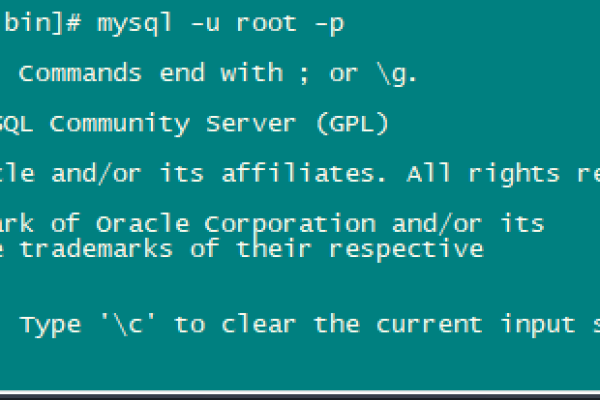

验证新密码

为了确保新密码设置成功,尝试使用新密码登录MySQL:

mysql -u root -p

系统会提示你输入密码,输入刚才设置的新密码NewStrongPassword!,如果能够成功登录,说明密码修改成功。

清理工作

如果你在修改过程中创建了任何临时文件或做了其他更改,请确保清理它们以保持系统整洁。

常见问题解答(FAQs)

Q1: 如果忘记了root密码怎么办?

A1: 如果你忘记了root密码,可以通过以下步骤重置它:

1、停止MySQL服务。

2、以跳过权限表的方式启动MySQL。

3、登录MySQL而不输入密码。

4、执行SQL命令重置root密码。

5、退出MySQL并重新启动服务。

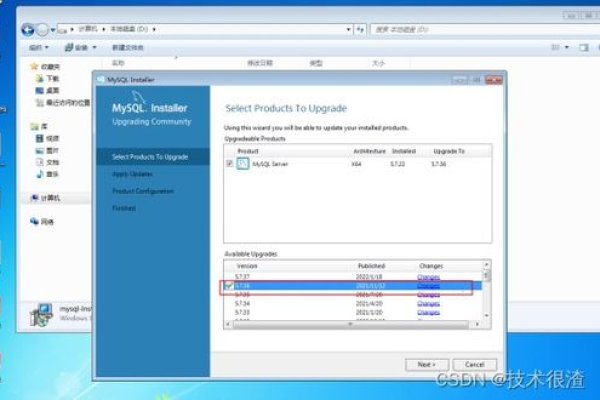

Q2: 如何更改MySQL的默认端口?

A2: 要更改MySQL的默认端口(通常是3306),你需要编辑MySQL的配置文件(通常是/etc/my.cnf或/etc/mysql/my.cnf),找到[mysqld]部分,添加或修改port参数,

[mysqld] port = 3307

保存文件后,重启MySQL服务使更改生效:

sudo systemctl restart mysqld

或

sudo systemctl restart mysql

请确保新的端口号在你的服务器防火墙规则中是开放的,并且客户端连接时指定正确的端口号。