如何从织梦Dedecms中移除已添加的自定义字段?

- 行业动态

- 2024-09-29

- 2

织梦Dedecms是一款广泛使用的开源内容管理系统,用户可以通过它轻松创建和管理网站,在使用过程中,有时需要删除已添加的自定义字段,下面将详细介绍如何删除织梦Dedecms已添加的自定义字段:

方法一:通过后台删除

1、登录织梦后台:

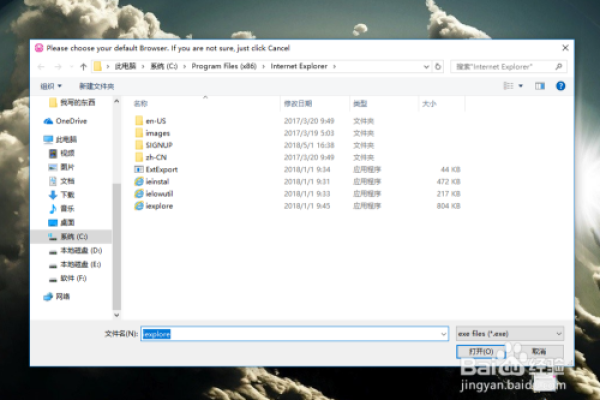

打开浏览器,输入织梦CMS的后台登录地址(通常是http://yourdomain/dede),输入用户名和密码进行登录。

2、进入频道模型管理:

在后台首页左侧菜单栏中,依次点击“核心” > “频道模型” > “内容模型管理”。

3、选择要操作的模型:

在内容模型列表中找到并点击需要删除自定义字段的模型名称,如果需要删除普通文章的自定义字段,就点击“普通文章”。

4、删除自定义字段:

在模型管理页面中,找到“字段管理”选项,并点击进入,会列出所有已添加的自定义字段,找到需要删除的字段,点击其右侧的“删除”按钮,确认删除操作。

方法二:通过数据库删除

1、登录数据库管理工具:

使用phpMyAdmin或其他数据库管理工具,登录到与织梦CMS关联的MySQL数据库。

2、找到相关数据表:

在数据库中找到与织梦CMS相关的数据表,对于自定义字段,通常涉及的数据表包括dede_addonarticle(用于存储自定义字段的数据)和dede_channeltype(用于存储字段配置信息)。

3、删除自定义字段数据:

在dede_addonarticle表中,找到与要删除的自定义字段对应的记录,并删除这些记录,这通常涉及到根据字段标识符或字段名称进行筛选和删除操作。

4、更新字段配置信息:

在dede_channeltype表中,找到与要删除的自定义字段对应的字段配置信息,并删除或修改这些信息,这可能涉及到编辑fieldset字段的值,以移除不再需要的字段描述部分。

5、执行SQL命令(可选):

如果熟悉SQL语句,也可以直接在数据库管理工具中执行以下SQL命令来删除自定义字段及其数据:

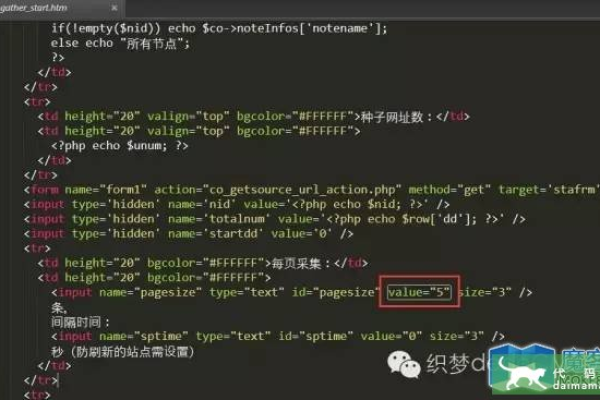

“`sql

DELETE FROM dede_addonarticle WHERE fieldname=’your_field_name’;

UPDATE dede_channeltype SET fieldset=REPLACE(fieldset, ‘your_field_name’, ”) WHERE typeid=YOUR_TYPE_ID;

“`

your_field_name是要删除的自定义字段的名称,YOUR_TYPE_ID是该字段所属的模型ID。

注意事项

1、备份数据:在进行任何数据库操作之前,请务必备份数据库以防止数据丢失或损坏。

2、谨慎操作:删除自定义字段是一个不可逆的操作,一旦删除将无法恢复,在执行删除操作时请务必谨慎。

3、检查影响:在删除自定义字段后,请检查网站前台和后台是否还存在与此字段相关的内容或功能,并确保它们能够正常运行或及时调整。

FAQs

1、Q: 删除自定义字段后,为什么前台还有显示?

A: 删除自定义字段后,如果前台仍然显示该字段的内容,可能是因为模板文件中仍然引用了该字段,请检查相关模板文件,并删除或修改对该字段的引用代码。

2、Q: 删除自定义字段对网站SEO有影响吗?

A: 删除自定义字段本身不会直接影响网站的SEO排名,但如果该字段包含重要的关键词或元数据,并且被搜索引擎索引了,那么删除后可能会对这些内容的索引状态产生影响,在删除自定义字段时,请考虑其对SEO的潜在影响,并在必要时采取相应的补救措施。