docker进程隔离原理

- 行业动态

- 2024-03-02

- 2191

Docker进程隔离通过使用Linux的cgroups和namespace技术实现,确保每个容器内的进程独立运行,互不干扰。

Docker容器对进程的隔离方式

概述

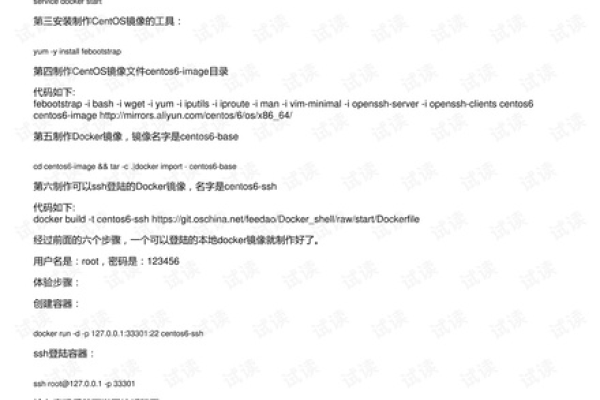

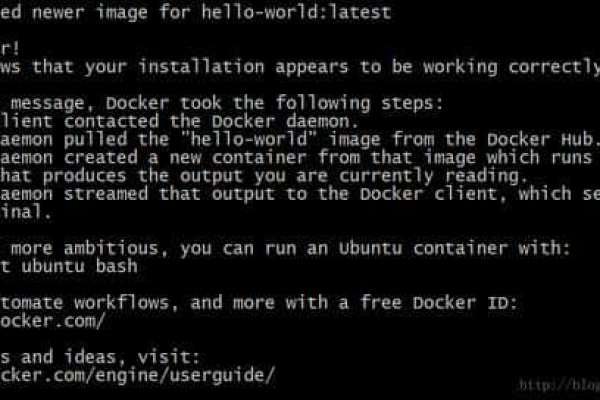

Docker是一种轻量级的虚拟化技术,它允许开发者将应用程序及其依赖项打包到一个可移植的容器中,从而实现了应用程序与操作系统之间的隔离,Docker容器的进程隔离是其核心技术之一,它可以确保容器内的进程不会影响到宿主机和其他容器的进程,本文将详细介绍Docker容器对进程的隔离方式。

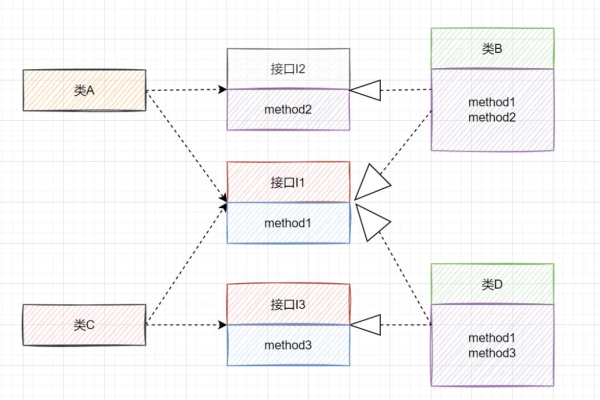

命名空间(Namespaces)

Docker使用Linux内核的命名空间(Namespaces)技术来实现进程隔离,命名空间是一种内核级别的资源隔离机制,它可以将系统资源划分为多个独立的命名空间,每个命名空间内的进程只能访问到该命名空间内的资源,从而实现进程间的隔离。

1、进程命名空间

进程命名空间用于隔离进程ID(PID),使得每个容器内的进程拥有独立的PID命名空间,在容器内,进程可以拥有与宿主机相同的PID,但在宿主机和其他容器中,这些进程的PID是不同的,这样,容器内的进程就无法影响到宿主机和其他容器的进程。

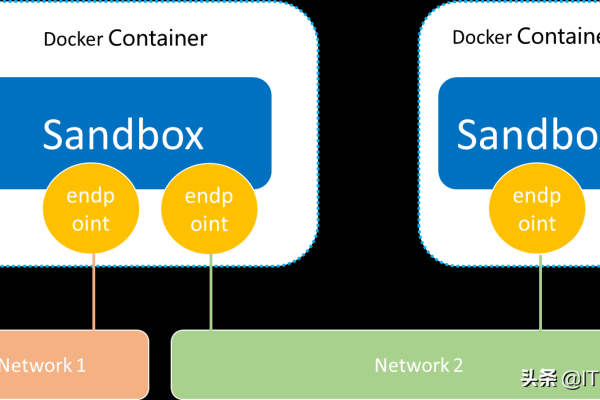

2、网络命名空间

网络命名空间用于隔离网络设备、IP地址和路由表等网络资源,每个容器拥有独立的网络命名空间,容器内的进程只能访问到该命名空间内的网络资源,从而实现了网络隔离。

3、用户命名空间

用户命名空间用于隔离用户ID(UID)和组ID(GID),在容器内,进程可以以非root用户的身份运行,但在宿主机上,这些进程仍然具有root权限,用户命名空间可以限制容器内进程的权限,提高容器的安全性。

4、文件系统命名空间

文件系统命名空间用于隔离文件系统的挂载点和文件系统属性,每个容器拥有独立的文件系统命名空间,容器内的进程只能访问到该命名空间内的文件系统资源,从而实现了文件系统的隔离。

控制组(Cgroups)

除了命名空间外,Docker还使用Linux内核的控制组(Cgroups)技术来实现资源限制,控制组是一种内核级别的资源管理机制,它可以限制、记录和隔离进程对CPU、内存、磁盘I/O等系统资源的使用。

1、CPU控制组

CPU控制组可以限制容器内进程的CPU使用率,确保容器不会占用过多的CPU资源,CPU控制组还可以实现CPU亲和性,将容器内的进程绑定到特定的CPU核心上运行,从而提高性能。

2、内存控制组

内存控制组可以限制容器内进程的内存使用量,确保容器不会占用过多的内存资源,当容器内的进程尝试使用超过限制的内存时,系统会触发OOM(Out of Memory)杀手,终止消耗过多内存的进程。

3、磁盘I/O控制组

磁盘I/O控制组可以限制容器内进程的磁盘I/O速率,确保容器不会占用过多的磁盘I/O资源,这有助于防止磁盘I/O竞争,提高系统的响应速度。

Docker容器通过命名空间和控制组技术实现了进程隔离,确保容器内的进程不会影响到宿主机和其他容器的进程,这种隔离方式既保证了容器内进程的安全性,又提高了系统的资源利用率。

相关问题与解答

1、什么是Docker容器?

答:Docker容器是一种轻量级的虚拟化技术,它将应用程序及其依赖项打包到一个可移植的容器中,实现了应用程序与操作系统之间的隔离。

2、Docker容器如何实现进程隔离?

答:Docker容器通过使用Linux内核的命名空间和控制组技术来实现进程隔离。

3、命名空间有哪些类型?

答:命名空间有以下几种类型:进程命名空间、网络命名空间、用户命名空间和文件系统命名空间。

4、控制组可以实现哪些功能?

答:控制组可以实现CPU、内存和磁盘I/O等资源的限制、记录和隔离。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/223403.html