如何优化我的DNS列表以提高网络速度和安全性?

- 行业动态

- 2024-08-12

- 8

【dns列表_DNS】

域名系统(Domain Name System,简称DNS)是互联网中一个极其关键的服务,主要负责将人类友好的域名转换为机器可读的IP地址,这一转换过程称为域名解析,它使得用户能够通过易于记忆的名称来访问网站,而非复杂的数字代码。

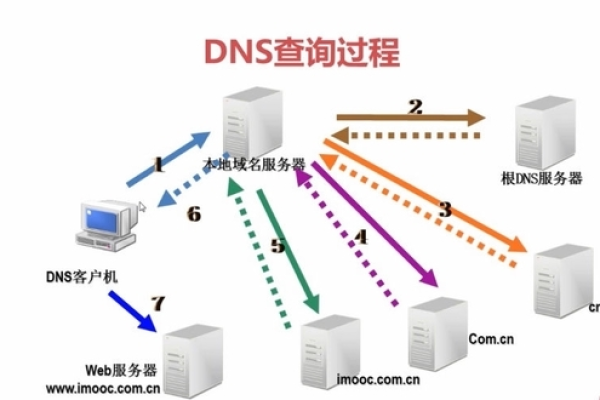

DNS解析过程

DNS解析是一个涉及多个步骤的过程,它包括了客户端、DNS服务器和数据库之间的交互,当用户在浏览器中输入一个网站名称时,计算机首先会检查本地DNS缓存是否有该网站的IP地址,如果没有,则会向设定的DNS服务器发起查询请求,DNS服务器接收到请求后,会在自身的记录中查找对应的IP地址;如果未找到,它会进一步向上层DNS服务器查询,直至到达根DNS服务器,一旦找到正确的IP地址,该信息就会被返回给用户的计算机,并加载相应的网页。

DNS服务器类型

DNS服务器可以分为几种不同的类型,每种都有其特定功能:

1、根DNS服务器:构成DNS系统最顶层的服务器,指向顶级域(如.com、.org)的服务器。

2、顶级域DNS服务器:管理特定顶级域(如.com、.org)下的域名。

3、权威DNS服务器:存储特定域名区域下的所有域名信息,能够提供确切的解析答案。

4、本地DNS服务器:通常由ISP(互联网服务提供商)提供,直接服务于终端用户,进行域名解析。

DNS客户端的角色

DNS客户端是解析过程中用户侧的设备,例如个人电脑或移动设备,客户端通过向DNS服务器发送请求来启动整个域名解析过程,大多数设备都设置为自动从ISP获取DNS服务器地址,但用户也可以手动配置,选择适合自己的DNS服务。

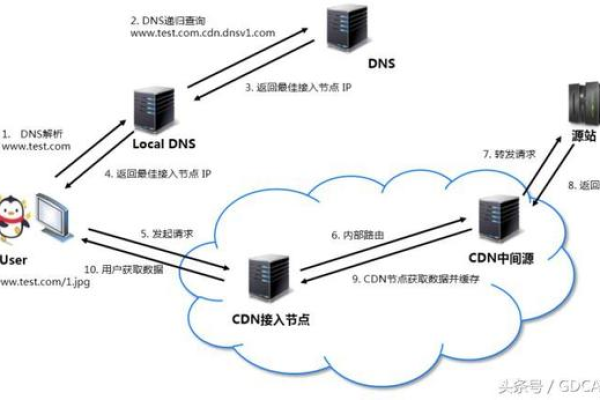

公共与私有DNS服务

DNS服务可以分为公共和私有两种:

公共DNS服务:例如Google的8.8.8.8和8.8.4.4,提供给用户免费使用。

私有DNS服务:企业内部或组织内部使用的DNS服务,不对外公开。

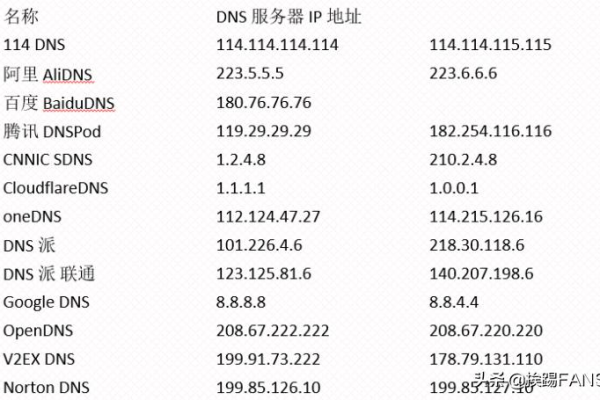

推荐的DNS服务器列表

下面列出了一些知名的公共DNS服务器,它们以稳定性和安全性著称:

1、Google Public DNS

IP地址:8.8.8.8 和 8.8.4.4

特点:速度快,可靠性高。

2、Cloudflare DNS

IP地址:1.1.1.1 和 1.0.0.1

特点:重视用户隐私,提供加密的DNS查询。

3、OpenDNS

IP地址:208.67.222.222 和 208.67.220.220

特点:提供多样的网络安全功能。

常见问题 FAQs

如何更改我的DNS设置?

更改DNS设置通常需要进入设备的网络设置,修改IP配置部分中的DNS服务器地址,具体步骤可能因操作系统而异,但一般可以在网络适配器的高级设置中找到。

为什么有时候网站打不开?

如果网站打不开,可能是DNS解析出现了问题,这可能是因为本地DNS缓存出错或者DNS服务器故障,尝试刷新DNS缓存或更换DNS服务器可能会解决问题。

通过上述介绍,我们可以看到DNS不仅仅是一个简单的翻译系统,它是互联网中必不可少的基础服务,确保我们能够顺畅地访问全球的信息资源,正确理解和配置DNS设置,可以显著提升我们的网络体验。