如何构建高效的大流量企业网站IT治理架构?

- 行业动态

- 2024-08-09

- 6

在现代企业运营中,大流量的网站和大型企业的IT治理架构是支撑企业技术战略的关键因素,本文将深入探讨大流量企业网站所需的IT治理架构,以确保这些网站能够高效、安全地运行,同时满足企业的业务需求和战略目标,以下是具体分析:

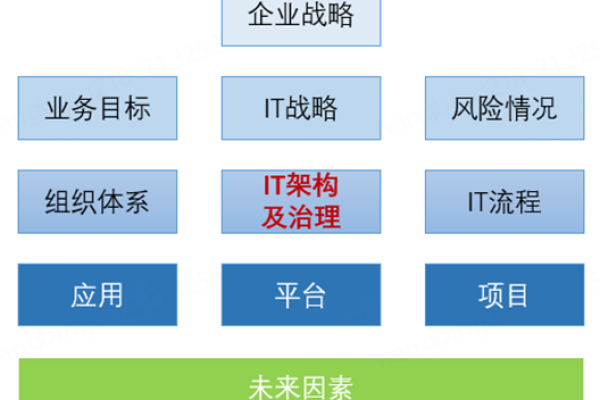

1、IT治理与企业战略一致性

战略整合:IT治理必须与企业战略紧密相连,确保所有技术决策都支持企业的总体目标。

持续对齐:随着企业战略的演变,IT治理框架也需要适时调整以保持同步。

2、IT架构规划与设计

总体架构原则:应遵循模块化、灵活性和可扩展性的原则来设计IT架构,以适应不断变化的业务需求和技术挑战。

架构分层定位:明确各架构层次的功能定位,如前台的用户交互、中台的业务逻辑处理和后台的数据存储与计算等。

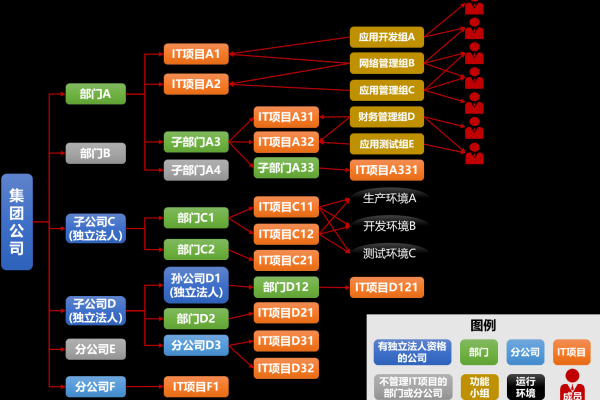

3、组织架构与治理

组织结构影响:企业的组织结构直接影响IT治理架构的设计,需要根据组织的管理层级和业务划分来配置IT资源和决策流程。

职责划分:明确IT内部各团队的职责与权限,确保治理体系的执行性和透明度。

4、数据架构与管理

数据架构设计:构建一个稳定且高效的数据架构,支持业务的数据处理需求,包括数据采集、整合及质量管理策略。

数据保护措施:实施严格的数据安全政策,确保客户信息的安全和隐私保护。

5、技术选型与创新

关键技术应用:选择适合企业需求的关键技术,如云计算服务、大数据处理等,以提升IT系统的性能和可靠性。

创新驱动:鼓励技术创新,利用新技术优化IT架构,改善服务并降低成本。

6、治理机制与流程优化

决策机制:建立高效的决策流程,确保IT项目和政策的快速响应与执行。

监督评估:定期对IT治理效果进行评估,通过反馈机制持续改进治理体系。

在构建和维护大流量企业网站的IT治理架构时,还需考虑以下几点:

合规性与风险管理:监控IT活动确保遵守相关法规,实施风险管理策略以预防潜在的技术和业务风险。

用户中心设计:确保技术解决方案以用户需求为中心,提供优秀的用户体验来吸引和保留用户。

大流量企业网站的IT治理架构是一个多层面、动态调整的过程,它需要与企业战略保持一致,注重架构设计的合理性与前瞻性,同时强化数据管理和技术创新能力,通过不断优化治理机制和流程,可以有效支持企业的长期发展,提升竞争力。

FAQs

Q1:大流量企业网站面临的主要IT挑战有哪些?

A1:主要包括数据管理的复杂性、系统稳定性与可扩展性需求、安全性与合规性要求、以及快速响应市场变化的能力等。

Q2:如何确保IT治理架构与企业战略的一致性?

A2:通过定期的策略评审会议,将企业战略变更及时反映到IT治理中,并通过跨部门合作确保执行过程中的一致性和协调。

这篇文章提供了全面的分析和建议,帮助理解和构建适合大流量企业网站的IT治理架构,确保其能够有效支持企业的长期战略和日常运营。